Les clients VPN pourraient divulguer l'adresse IP réelle des utilisateurs

à cause d'un ancien bogue dans WebRTC

Daniel Roesler a découvert en 2015 une faille dans le protocole WebRTC. WebRTC est un projet gratuit et ouvert qui fournit aux navigateurs et aux applications mobiles des capacités de communications en temps réel (RTC : Real-Time Communications) via de simples API. Il comprend les éléments fondamentaux pour des communications de haute qualité sur le Web, tels que les composants réseau, audio et vidéo utilisés dans les applications de chat vocal et vidéo, ces composants, lorsqu'ils sont implémentés dans un navigateur, sont accessibles via une API JavaScript

Le problème était que les serveurs STUN (Session Traversal Utilities for NAT) divulguaient ces informations aux sites Web qui avaient déjà négocié une connexion WebRTC avec le navigateur d'un utilisateur. Depuis lors, de nombreux annonceurs et organismes d'application de la loi ont utilisé ce bogue lié au WebRTC pour obtenir l'adresse IP d'un visiteur. La plupart des navigateurs sont équipés de WebRTC activé par défaut.

En outre, ces requêtes STUN sont effectuées en dehors de la procédure XMLHttpRequest normale, elles ne sont donc pas visibles dans la console développeur et ne peuvent pas être bloquées par des plug-ins tels que AdBlock Plus ou Ghostery. Cela rend ces types de demandes disponibles pour le suivi en ligne.

Paolo Stagno, un chercheur en sécurité a récemment audité une centaine de fournisseurs VPN et proxy et 19 d'entre eux divulguent les adresses IP réelles des utilisateurs via WebRTC, soit 16 %. À cet effet, il met une démo à la portée des utilisateurs dont le code est ci-dessous. Il suffit de copier et coller le code dans la console de développement Firefox ou Chrome pour lancer le test.

Code javascript : Sélectionner tout - Visualiser dans une fenêtre à part

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

50

51

52

53

54

55

56

57

58

59

60

61

62

63

64

65

66

67

68

69

70

71

72

73

74

75

76

77

78

79

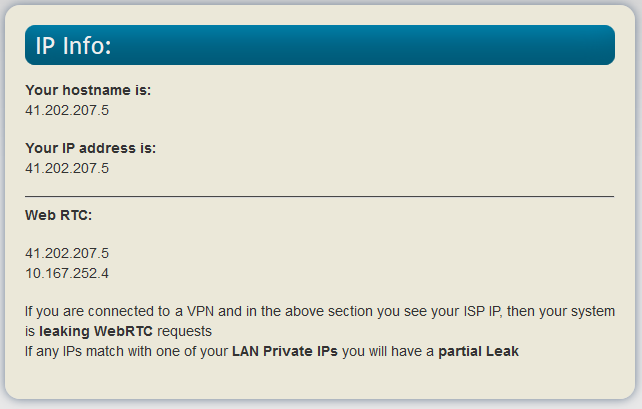

Si vous êtes connecté à un VPN et que vous voyez l'adresse IP de votre FAI dans la première section de la capture ci-dessous, vous êtes protégés. Si des adresses IP correspondent à l'une de vos adresses IP privées, vous aurez une fuite partielle.

Source : VoidSec

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager