Le protocole TLS 1.3 approuvé par l'IETF

cette version promet une sécurité plus robuste et de meilleures performances

L'IETF (Internet Engineering Task Force), l'organisme d'élaboration des standards Internet, vient d'approuver la norme de sécurité TLS 1.3. Rappelons que comme son prédécesseur SSL (Secure Sockets Layer), TLS (Transport Layer Security) est un protocole de sécurisation des échanges sur Internet. Il fonctionne suivant un mode client-serveur et permet de satisfaire à un certain nombre d'objectifs de sécurité. Parmi ceux-ci, on note l'authentification du serveur, la confidentialité des données échangées (ou session chiffrée) et l'intégrité des données échangées. De manière optionnelle, il permet aussi l'authentification du client, même si dans la réalité celle-ci est souvent assurée par le serveur.

Les protocoles de sécurisation des échanges sur Internet sont très largement utilisés, étant donné que leur mise en œuvre est facilitée par le fait que les protocoles de la couche application, comme HTTP, n'ont pas à être profondément modifiés pour utiliser une connexion sécurisée, mais ils sont seulement implémentés au-dessus des premiers (TLS ou SSL). Le protocole HTTP sécurisé (HTTPS) est par exemple une simple combinaison du HTTP avec une couche de chiffrement comme SSL ou TLS. Mais SSL est banni depuis 2014 à cause de nombreuses failles de sécurité qui ont montré ses faiblesses.

TLS 1.3, qui devrait être à présent la version recommandée, vient d'être approuvé après quatre ans de travail et 28 drafts. Le nouveau protocole renforce encore la sécurisation des échanges et promet de meilleures performances que les autres versions de TLS. L'un des principaux changements est que TLS 1.3 abandonne les algorithmes de chiffrement et de hachage obsolètes, tels que MD5 et SHA-224, pour des alternatives plus sécurisées comme ChaCha20, Poly1305, Ed25519, x448 et x25519.

« TLS 1.3 représente un bond en avant significatif pour la sécurité », explique Cloudfare dont les ingénieurs ont participé au développement du protocole. « TLS 1.3 supprime toutes les primitives et les fonctionnalités qui ont contribué à une configuration faible et permis les vulnérabilités courantes telles que DROWN, Vaudenay, Lucky 13, POODLE, SLOTH, CRIME et bien d'autres. Des fonctionnalités supplémentaires ont été ajoutées pour améliorer la sécurité et la robustesse du protocole. » Cette version offre en effet une protection contre les attaques de type « downgrade » par lesquelles un attaquant incite un serveur à utiliser une ancienne version du protocole ayant des vulnérabilités connues.

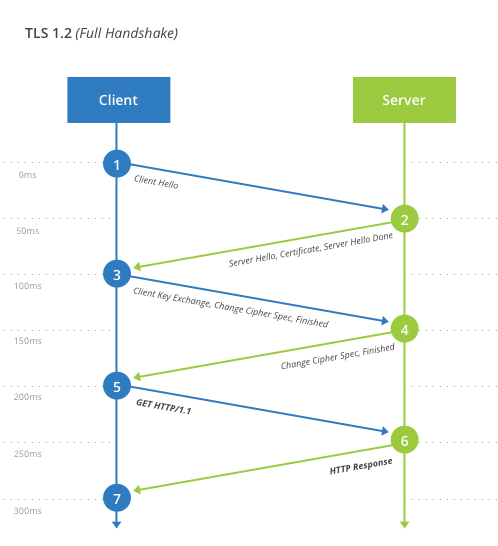

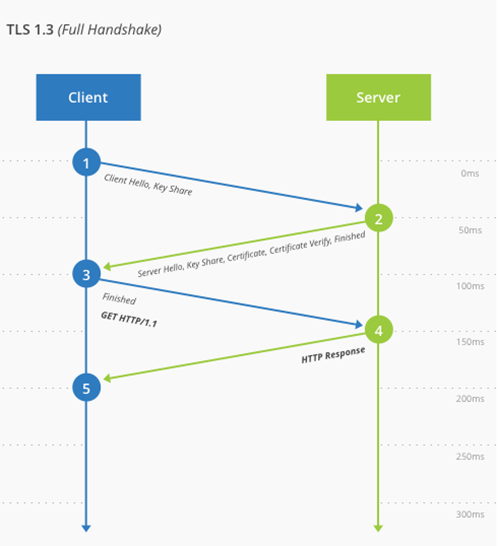

Sans se limiter à la sécurité, le nouveau protocole met également un accent sur la performance. « TLS 1.3 représente un tournant décisif pour les performances HTTPS », estime Cloudfare. Il diminue en effet la latence de connexion en réduisant le nombre d'allers-retours entre le client et le serveur.

Parmi les principales nouveautés, on peut encore citer des fonctionnalités telles que TLS False Start et Zero Round Trip Time (0-RTT) qui sont censées réduire le temps de connexion à des hôtes avec lesquels le client a déjà communiqué. Elles permettent donc d'avoir une expérience Web plus rapide et plus fluide pour les sites Web que vous visitez régulièrement.

Sources : Liste de diffusion IETF, Spécification de TLS 1.3, Cloudfare

Et vous ?

Que pensez-vous de cette nouvelle version de TLS ?

Quels changements estimez-vous les plus importants parmi ceux cités ici ?

Quels autres changements importants avez-vous repérés, mais qui ne sont pas mentionnés ici ?

Répondre avec citation

Répondre avec citation

Partager