Bonjour,

je me permets de vous solliciter après avoir passé trois jours à me casser les dents sur un problème d'intégration de certificat Digicert dans le keystore de mon GlassFish.

Je précise que je débute en Java EE et GlassFish.

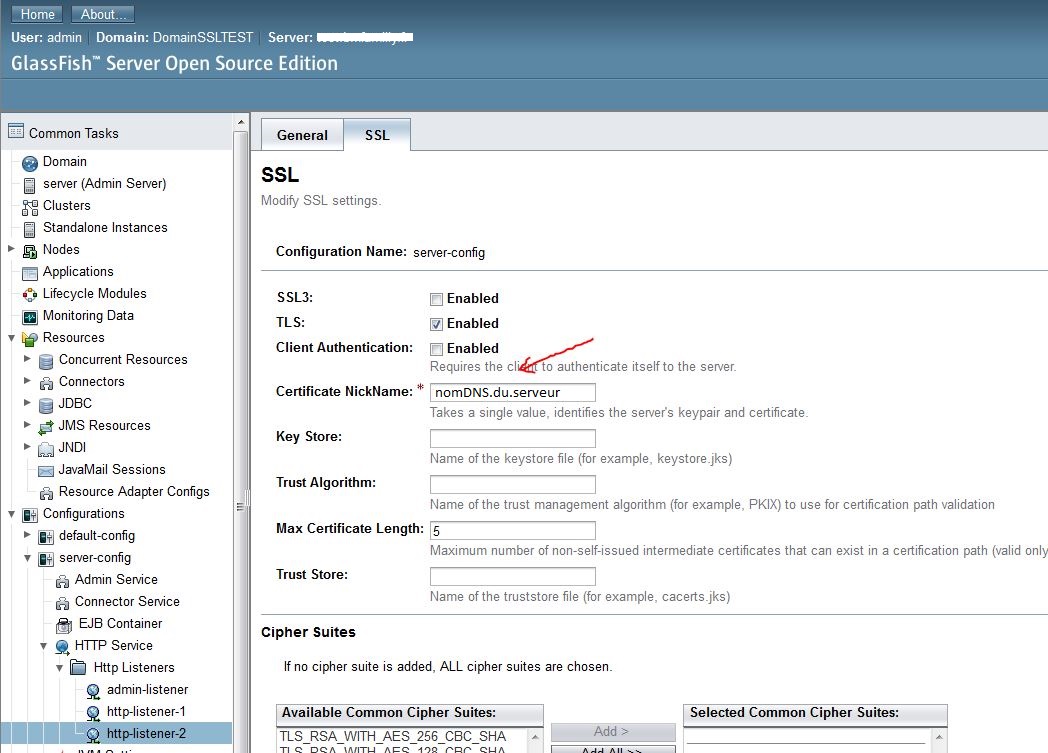

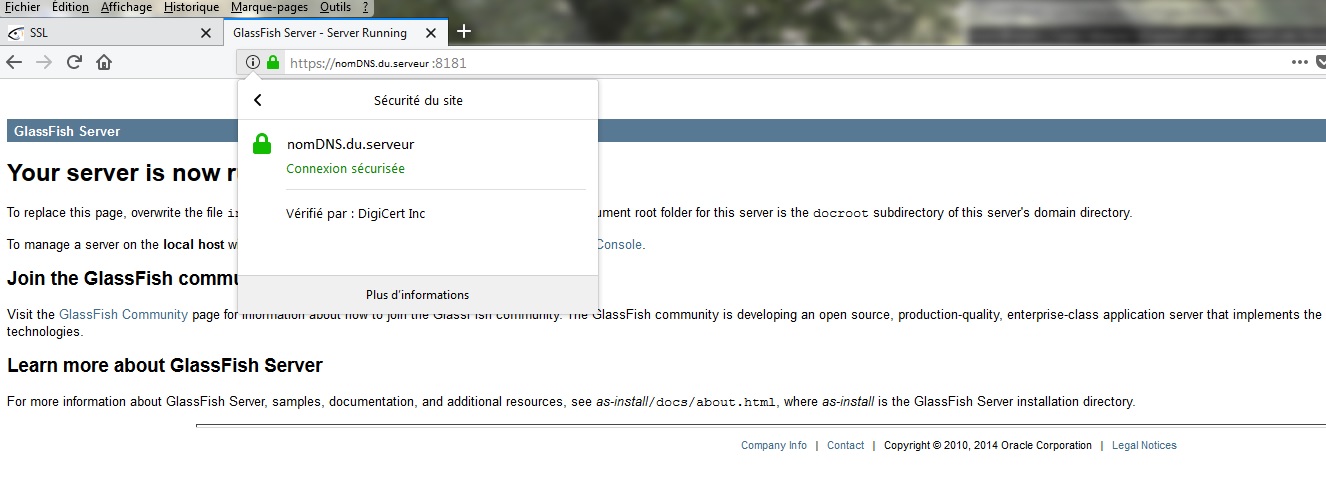

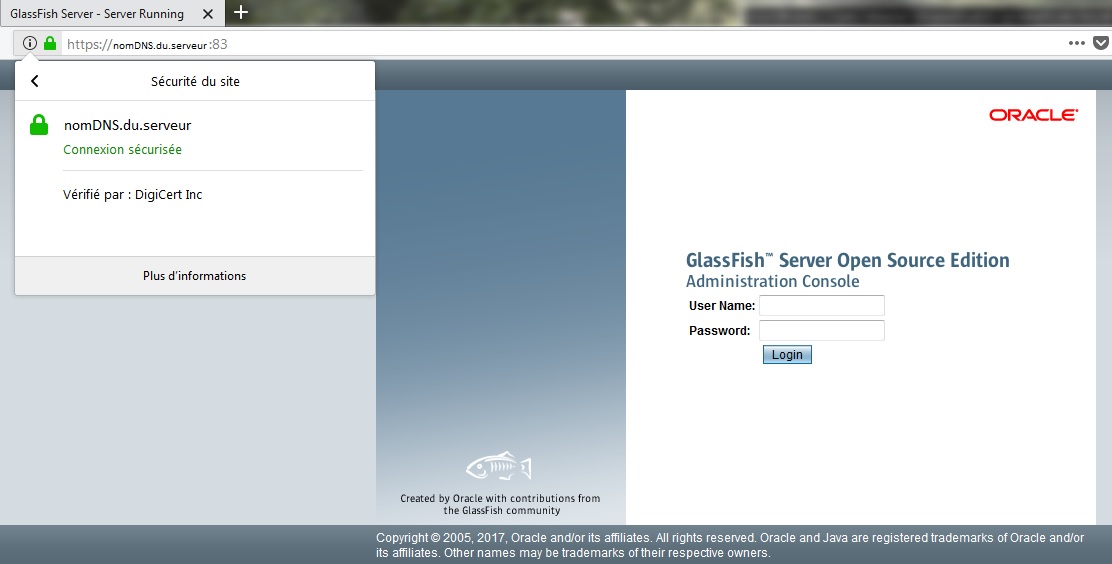

J'ai réussi à installer un serveur GlassFish 5 sur un Ubuntu 16.04 sans trop de problème. Ce dernier fonctionne parfaitement dans sa configuration d'origine. Je peux accéder à la console d'administration des domaines que je crée depuis l'extérieur via https. Là, je me rends compte que Glassfish utilise un certificat auto-signé, ce qui en soit est parfaitement normal. Cependant, mon navigateur Firefox ne me permettant plus d'enregistrer les exception de sécurité m'oblige à revalider l'exception levée par ce certificat à chaque nouvelle visite, ce qui est très pénible. Du coup, possédant plusieurs certificats SSL Classe 1, je me suis dits tiens, si je mettais mon certificat Digicert obtenu gratuitement auprès de mon fournisseur de nom One&One ? En effet, j'ai déjà mis en place ce certificat sur mon serveur Apache pour son protocole https, donc je dois aussi pouvoir l'utiliser avec GlassFish.

C'est là que ça se corse. Je n'ai pas trouvé le moyen d'intégrer ce certificat avec GlassFish.

D'après ce que j'ai compris, dans l'absolu, il me suffirait d'intégrer ma clé privée, mon certificat signé et mon certificat intermédiaire dans keystore.jks et cacerts.jks, mais je n'ai pas compris qui mettre dans keystore et qui mettre dans cacerts, et encore moins comment. Tous les exemples d'intégration que j'ai trouvé sur Internet concerne d'autre certificats qui ne se présentent pas avec le même jeu de fichiers, ils parlent de fichier CA, de fichier .p7b alors que moi j'ai un fichier .key et deux fichier .cer ?!

Bref, si quelqu'un parmi vous maîtrise bien cet aspect de Glassfish, je suis preneur de toutes explications qui me permettraient de réussir cette intégration.

Je précise aussi que mon interface One&One qui me permet de récupérer les fichiers de ce certificat me permet aussi de produire un fichier .pfx, mais je ne sais pas quoi en faire.

S'il vous faut plus de précision sur la nature exacte du certificat, je peux vous en communiquer tous les détails, mais je ne les ai pas encore récupéré pour l'instant.

Répondre avec citation

Répondre avec citation

Partager