Meltdown et Spectre : Intel recommande l’arrêt du déploiement des correctifs

Des soucis avec la microarchitecture Ivy Bridge et suivantes

Intel a émis une nouvelle note d’information à l’intention des fabricants d’équipements d’origine, fournisseurs de services cloud, fabricants de systèmes, vendeurs de logiciels et utilisateurs finals. La firme de Santa Clara recommande l’arrêt du déploiement des correctifs pour la vulnérabilité Spectre.

Le fondeur apporte réponse à des signalements de redémarrage après l’application des patchs mis à la disposition du public le 3 janvier dernier. « Spécifiquement, ces systèmes sont basés sur les microarchitectures Broadwell et Haswell pour environnements clients et serveurs », précisait l’entreprise il y a bientôt deux semaines. La liste des architectures concernées est cependant à étendre. Dans un billet paru le 17 janvier dernier en effet, Intel fait état de constats similaires sur les architectures Ivy Bridge, Sandy Bridge, SkyLake et KabyLake. On parle donc ici d’ordinateurs équipés de processeurs vieux d’au moins six ans, la microarchitecture Ivy Bridge étant utilisée depuis 2012.

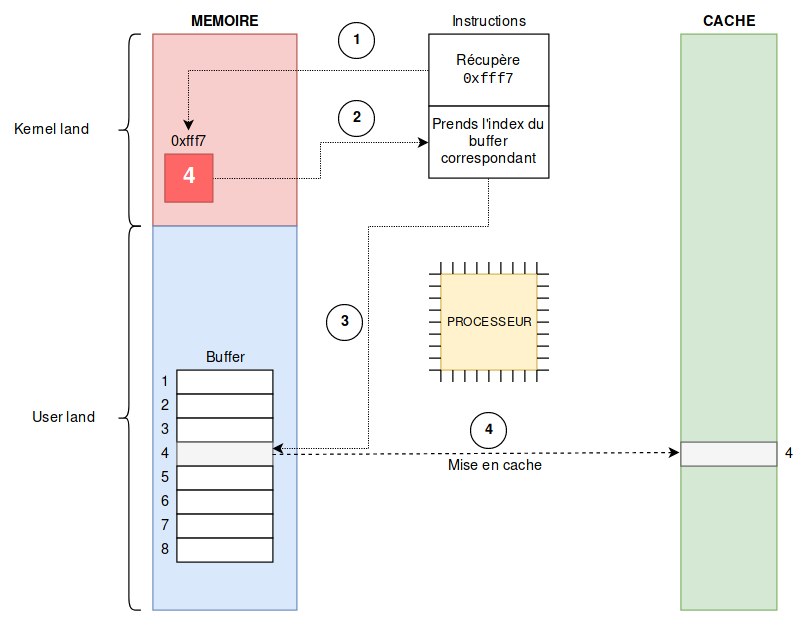

Meltdown et Spectre… De quoi faire pousser les cheveux blancs aux ingénieurs d’Intel depuis la publication des détails par l’équipe du projet Google Zero. Référencée CVE-2017-5754, Meltdown permet à un programme d’avoir accès à la mémoire du kernel du système d’exploitation et est, d’avis d’experts, la plus évidente à corriger. À contrario, la vulnérabilité Spectre dans sa variante « Branch Target Injection », est, semble-t-il, celle qui continue de donner du fil à retordre au fondeur. Son exploitation consiste, pour un attaquant, à mettre à profit la capacité d’un processus à influer sur l’exécution spéculative d’un autre sur le même cœur du processeur.

Contrairement au propos initial d’Intel qui clamait que l’application des correctifs serait sans dégradation de performances sur ses processeurs, les résultats de benchmark fusent et établissent le contraire. La firme de Santa Clara elle-même a fait état de dégradations de performances pouvant aller jusqu’à 25 % dans des environnements serveur. Intel doit désormais composer avec les redémarrages en plus.

Un correctif du correctif ? Intel annonce avoir identifié la cause profonde des soucis avec les plateformes Broadwell et Haswell. « Durant la semaine, nous avons amorcé le déploiement d’une mise à jour pour test par nos partenaires industriels, et nous procéderons à une release finale une fois que le processus est achevé », a écrit le fondeur. Pas de détails supplémentaires de la part d’Intel.

S’il est manifeste que les correctifs Intel s’accompagnent de problèmes de compatibilité et de dégradations de performances, il n’en va pas de même pour Google, qui serait parvenu à corriger les trois failles sans impact notable sur les performances de ses systèmes. La firme de Mountain View propose Retpoline, une nouvelle technique de mitigation de la vulnérabilité Spectre. Contrairement à Intel qui propose des mises à jour du microcode, il s’agit ici d’une atténuation logicielle au niveau de l’hyperviseur et du système d’exploitation. Elle permet d’effectuer des appels indirects sans spéculation. Google explique l’avoir utilisé en interne sans avoir reçu la moindre plainte des clients de Google Cloud Platform en termes de réduction de performances.

Source

Intel

Votre opinion

Quelle politique de mise à jour avez-vous mise en place sur les parcs d’ordinateurs dont vous êtes responsable ?

Voir aussi

Meltdown et Spectre : un outil PowerShell est disponible, il permet de faire l'état des lieux des protections sous Windows

Vulnérabilités Meltdown et Spectre : état des lieux des navigateurs, Chrome, Mozilla et Edge face au vecteur d'exploitation JavaScript

Répondre avec citation

Répondre avec citation

les broches d'alimentation pour carte mère à CPU Intel sont bien les mêmes que pour AMD...

les broches d'alimentation pour carte mère à CPU Intel sont bien les mêmes que pour AMD...

les supercalculateurs sont épargnés.

les supercalculateurs sont épargnés.

restons heureux, le kit de dev à un coût plus élevé que prévu.

restons heureux, le kit de dev à un coût plus élevé que prévu.

Partager