Des failles dans un client BitTorrent permettraient à un attaquant de prendre le contrôle de votre ordinateur,

d'après un chercheur

Les utilisateurs de clients BitTorrent sont invités à faire attention aux sites Web sur lesquels ils se rendent. En effet, Tavis Ormandy, un chercheur faisant partie du Project Zero de Google, a mis en évidence une faille critique dans Transmission, un nœud BitTorrent libre, qui s'exécute sur les systèmes Mac OS X, GNU/Linux, FreeBSD et BeOS. Il a prévenu que les autres clients sont susceptibles de présenter des risques similaires.

Le chercheur a publié le code de la PoC la semaine dernière, ainsi qu'une description détaillée de la vulnérabilité sous-jacente qu'il a exploitée. Normalement, Project Zero retient la publication de ces détails pendant 90 jours ou jusqu'à ce que le développeur ait publié un correctif. Cette fois-ci, le rapport privé d'Ormandy à Transmission comprenait un correctif qui corrigeait complètement la vulnérabilité.

Aussi le chercheur a pris l’initiative de donner des détails sur la vulnérabilité mardi dernier, soit 40 jours seulement après son rapport initial, parce que les développeurs de Transmission n'avaient pas encore appliqué le correctif. Ormandy a déclaré que la publication permettrait à Ubuntu et à d'autres projets en aval d'installer le correctif de façon indépendante.

« Je trouve frustrant que les développeurs de Transmission ne répondent pas sur leur liste de sécurité privée. Aussi j’ai suggéré de rendre les détails publics afin que les distributions puissent appliquer le correctif de façon indépendante. Je n’ai jamais vu un projet open source mettre autant de temps pour corriger une vulnérabilité par le passé. Donc, d’ordinaire, je ne prends même pas la peine de rappeler le délai de 90 jours si la vulnérabilité fait partie intégrante d’un projet open source. Je dirai que la moyenne de réponse se compte en termes d’heures et non de mois lorsque nous parlons d’open source », a noté Ormandy dans le rapport qui a été rendu public mardi.

Un responsable du développement de la transmission a déclaré qu'il s'attendait à ce qu'un correctif officiel soit publié « dès que possible », mais n'a pas donné plus de précision. Il a ajouté que la vulnérabilité était présente uniquement lorsque les utilisateurs activaient l'accès à distance et désactivaient la protection par mot de passe. Il a déclaré que les personnes qui exécutent la version non corrigée de Transmission en tant que démon doivent s'assurer qu'elles ont activé la protection par mot de passe.

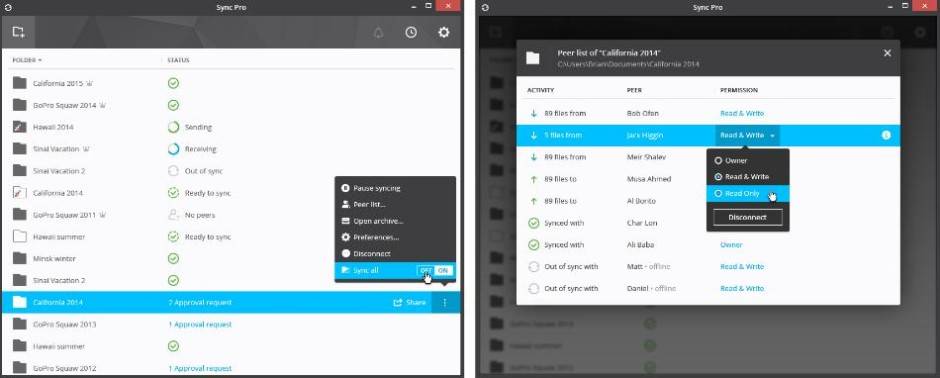

L'attaque déployée par la PoC d'Ormandy exploite une fonction de Transmission qui permet aux utilisateurs de contrôler l'application BitTorrent avec leur navigateur Web. Le chercheur a déclaré que la plupart des gens n'activent pas la protection par mot de passe, car ils supposent que l'interface JSON RPC ne peut être contrôlée que par quelqu'un ayant un accès physique à l'ordinateur exécutant Transmission. Utilisant une technique de hack connue sous le nom de DNS Rebinding, Ormandy a conçu un moyen de contrôler à distance l'interface de transmission lorsqu'un utilisateur vulnérable visite un site malveillant. Il a confirmé que son exploit fonctionne sur Chrome et Firefox sur Windows et Linux et qu'il s'attend à ce que d'autres plateformes et navigateurs soient également affectés.

En clair, grâce au « DNS Rebinding », les attaquants sont en mesure de se substituer au serveur web local et envoyer des commandes au daemon.

L’attaquant pourra alors télécharger des fichiers malveillants et les faire exécuter par la machine. Par exemple en modifiant le dossier de téléchargement par défaut ou en créant un script qui va s'exécuter lorsque le fichier sera téléchargé. L'attaquant pourrait alors commander à Transmission de télécharger un Torrent appelé ".bashrc" qui serait automatiquement exécuté la prochaine fois que l'utilisateur ouvrira un shell bash. Les attaquants pourraient également reconfigurer Transmission à distance pour exécuter n'importe quelle commande de leur choix après le téléchargement. Ormandy a déclaré que l'exploit est « relativement peu complexe, c'est pourquoi je suis impatient de m'assurer que tout le monde a déployé le correctif. »

Dans un tweet, Ormandy a déclaré que la vulnérabilité était la « première de quelques failles d'exécution de code à distance dans divers clients torrent populaires ». Étant donné que le délai des 90 jours n’est pas encore atteint, il s’est gardé de nommer les autres clients concernés.

Source : code du PoC, Project Zero, correctif, Tweet Tavis Ormandy

Et vous ?

Quel client BitTorrent utilisez-vous ? Avez-vous activé la protection par mots de passe ?

Êtes-vous d'accord sur la stratégie adoptée par le chercheur de publier des détails avant le délai des 90 jours ? Pourquoi ?

Répondre avec citation

Répondre avec citation

Partager