Meltdown et Spectre : un outil PowerShell est disponible

Il permet de faire l’état des lieux des protections sous Windows

Fondeurs et éditeurs de systèmes d’exploitation sont au four et au moulin pour la mise sur pied et le déploiement de correctifs de sécurité contre les failles Meltdown et Spectre qui affectent leurs processeurs respectifs. Du côté de la firme de Redmond (Microsoft), on a entamé avec le déploiement des patchs spécifiques à ces vulnérabilités depuis le 3 janvier dans le cadre du premier Patch Tuesday de 2018. Passé la dizaine de jours, il conviendrait peut-être que chaque utilisateur puisse faire un état des lieux de ses protections. Microsoft répond à cette préoccupation avec un outil PowerShell.

Windows 10, la dernière mouture du système d’exploitation de Microsoft intègre Windows Mangement Framework (WMF) 5.1. Dans le cas des OS dotés de versions de WMF antérieures à 5.0, Microsoft recommande de télécharger le module PowerShell depuis le centre de script Technet. L’utilisation de l’outil se fera en cinq étapes après avoir positionné le Shell sur le répertoire de décompression de l’archive téléchargée. Dans les cas d’un WMF postérieur à 5.0 au moins, l’utilisateur ira droit au but ainsi qu’il suit :

- Lancement de PowerShell

Cliquer sur le bouton « démarrer » puis sélectionner « toutes les applications ». Rechercher Windows PowerShell dans la liste. Faire un clic et lancer l’interface de commandes en tant qu’administrateur.

- Installation du module de test

Taper la commande Install-Module SpeculationControl et valider. PowerShell va demander deux autorisations consécutives. Taper O (pour Oui) à chaque fois et valider. Prendre soin de vérifier que le poste de travail est connecté à Internet où le nécessaire sera téléchargé pour l’installation.

- Sauvegarde des droits d’exécution des modules

Taper la commande $SaveExecutionPolicy = Get-ExecutionPolicy et valider. Taper ensuite Set-ExecutionPolicy RemoteSigned -Scope Currentuser pour permettre l’exécution du module de test et valider. Taper O et confirmer quand PowerShell demande une autorisation. La manœuvre a pour but d’octroyer des droits d'exécution au module que l'on vient d'installer.

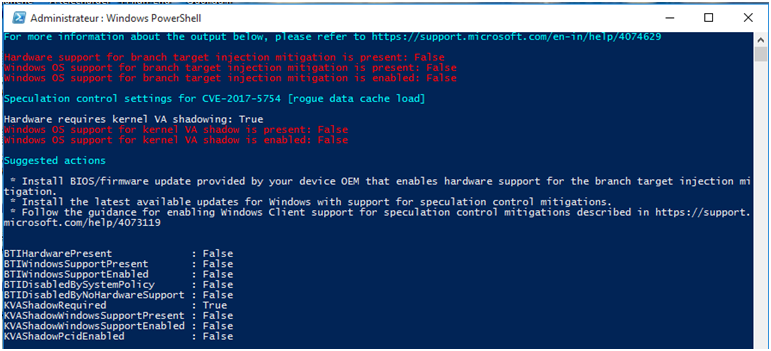

- Lancement du module de test et état des lieux

Taper la commande Import-Module SpeculationControl et valider. Pour effectuer l’état des lieux des protections, taper Get-SpeculationControlSettings et valider. Un résumé qui donne la liste des protections actives (mention True) et de celles qui ne le sont pas (False) apparaît alors.

- Restauration des droits d’exécution des modules

Taper la commande Set-ExecutionPolicy $SaveExecutionPolicy -Scope Currentuser et valider pour restaurer les droits d'exécution octroyés à l'étape 3. Taper O et confirmer quand PowerShell demande une autorisation.

Windows OS Support for kernel VA shadow is present : False ; référence faite à la capture d’écran fournie, le poste de travail objet du test n’est doté d’aucune protection contre la vulnérabilité Meltdown. Même son de cloche pour la variante numéro deux de la faille Spectre (Windows OS support for branch target injection mitigation is present : False). Microsoft explique qu’un tel état de choses est dû à l’utilisation d’une solution antivirus non conforme aux correctifs de sécurité relatifs à Meltdown et Spectre. Tous les utilisateurs de cette catégorie sont sevrés des contenus du dernier Patch Tuesday et de toute mise à jour ultérieure au travers de Windows Update. Il faut néanmoins souligner que dans le cas de la machine utilisée pour le test, Windows Defender fait seul office de protection contre les menaces de sécurité. Le problème dans ce cas est donc ailleurs, probablement dans le fait d’ajourner les mises à jour pour gérer une connexion limitée.

Quoi qu’il en soit, l’outil présente l’avantage de faire un récapitulatif assez clair des actions à entreprendre. Grâce à ce dernier, le néophyte devrait comprendre que les correctifs de Microsoft seuls ne suffiront pas. Il faudra également composer avec les constructeurs d’ordinateurs pour obtenir les firmwares et autres microcodes des plateformes matérielles affectées.

Source

Support Microsoft

Votre opinion

Que pensez-vous de cet outil de Microsoft ?

Avez-vous déjà vérifié le degré de protection de votre ordinateur contre la vulnérabilité Meltdown ?

Voir aussi

Vulnérabilités Meltdown et Spectre : état des lieux des navigateurs, Chrome, Mozilla et Edge face au vecteur d'exploitation JavaScript

Répondre avec citation

Répondre avec citation

Partager