Meltdown et Spectre : attention aux correctifs que vous téléchargez

Des contrefaçons circulent et sont de véritables applications malicieuses

Depuis la publication des détails relatifs aux vulnérabilités Meltdown et Spectre, le contexte est au déploiement des correctifs par les fondeurs et éditeurs de systèmes d’exploitation. En fait, chaque composante de l’écosystème IT global contribue à la manœuvre. Il en résulte une sorte d’imbroglio dont certains acteurs malicieux veulent tirer profit. Dans un récent billet de blog, la firme de sécurité Malwarebytes prévient contre une campagne de phishing en cours.

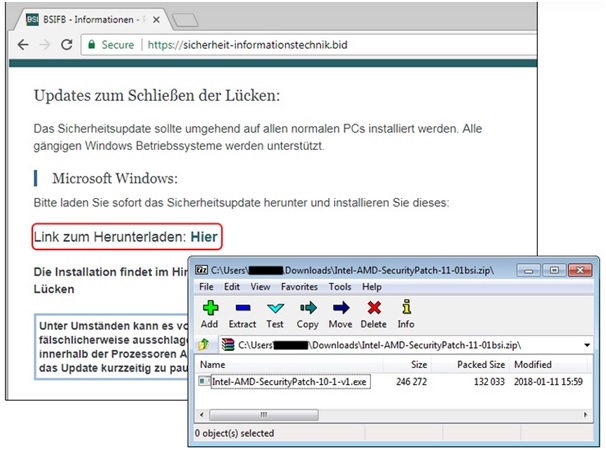

« Nous avons découvert un domaine nouvellement enregistré qui offre une page d’informations contenant des liens divers vers des ressources externes à propos de Meltdown et Spectre », écrit la firme. D’après la description que Malwarebytes fait de ladite campagne, des internautes allemands sont visés par des courriels contenant un lien vers une page piégée. « Même si les informations ont l’air de provenir de l’Office allemand compétent en matière de sécurité sur les réseaux (BSI), le site de phishing n’est affilié à aucune entité gouvernementale », précisent les chercheurs. Malwarebytes ajoute que ce dernier contient un lien vers une archive zip, un soi-disant correctif pour les failles Meltdown et Spectre, mais qui en réalité est un logiciel malveillant.

Attention, ne pas double-cliquer… Malheureusement, l’utilisateur peu averti procède à la décompression de l’archive et pose l’acte fatal. Smoke Loader, une application utilisée pour télécharger d’autres logiciels malveillants, intègre son système. « Une analyse post-infection montre des tentatives de connexion du fichier malveillant à divers domaines », précise l’équipe Malwarebytes. Dans des cas comme celui-ci, l’œil attentif sait reconnaitre des comportements suspicieux : lenteur subite au démarrage ou à l’arrêt, navigateur qui redirige de façon subite vers des pages publicitaires… Gare à vos données personnelles, des yeux indiscrets sont très probablement à l’affût. Moralité de l’histoire : bien veiller à recevoir ses mises à jour de sécurité de tiers de confiance. Dans le cas de Microsoft par exemple, elles sont automatiquement acheminées aux utilisateurs finals au travers de Windows Update. Le géant du logiciel évoque des problèmes de compatibilité de la solution antivirus utilisée avec les patchs contre Meltdown et Spectre comme obstacle au déploiement.

De façon générale, Malwarebytes recommande de bien s’assurer que l’on se trouve sur une plateforme légitime et d’éviter de se fier totalement au fait que la connexion avec le site est sécurisée (https://). « La présence d’un certificat implique simplement que le transit d'informations entre l'ordinateur et le site est sécurisé, mais cela n’a rien à voir avec les intentions ou le contenu offert qui pourrait être une escroquerie », souligne la firme.

Enfin, l’utilisateur non averti doit garder à l’esprit que le vecteur d’exploitation le plus évident de ces failles est le navigateur. D’après ce qu’a rapporté Luke Wagner, un ingénieur de Mozilla, un fichier malicieux JavaScript est le parfait outil d’exploitation desdites failles. Il convient donc de passer à des versions de navigateurs permettant de se mettre à l’abri. Microsoft a, par le biais de Windows Update, déployé la mise à jour KB4056890 pour les utilisateurs du navigateur Edge au sein de la Fall Creators Update en date du 3 janvier. Pour ce qui est de Mozilla, une version mise à jour de Firefox Quantum (la 57.0.4) est désormais disponible. Quant à Google Chrome, la version 63 intègre le mécanisme de protection Strict Site Isolation. D’après la firme, son activation permet d’assigner à chaque site Web un espace d’adressage distinct. Google recommande d’en faire usage jusqu’à ce que Chrome 64, attendu le 23 janvier, sorte.

Source

Malwarebytes

Votre opinion

Avez-vous eu connaissance de cas similaires en ce qui concerne Meltdown et Spectre ? Si oui, bien vouloir partager votre expérience.

Voir aussi

Vulnérabilités Meltdown et Spectre : état des lieux des navigateurs, Chrome, Mozilla et Edge face au vecteur d'exploitation JavaScript

Répondre avec citation

Répondre avec citation

Partager