Je suis allé il y a 2 semaines à une conférence sur les hardware trojans. Le conférencier a présenté 2 cas d'étude, mais qui sont extrèmement complexes à mettre en oeuvre et qui de plus requièrent un accès physique au matériel et qui sont en fait faciles à détecter. Donc ce vecteur d'attaque n'est pas utilisé.

Je reste persuadé qu'on risque bien plus par des attaques de social engineering, même si ça n'excuse pas Intel.

Répondre avec citation

Répondre avec citation

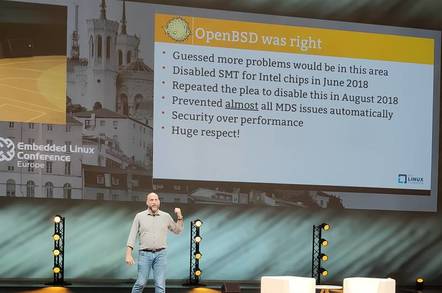

Qu’en pensez-vous : nouveau coup dur pour Intel ?

Qu’en pensez-vous : nouveau coup dur pour Intel ?

).

).

Partager