Une erreur de configuration a laissé exposées des données de près de 700 applications en entreprise,

d'après une recherche d'Appthority

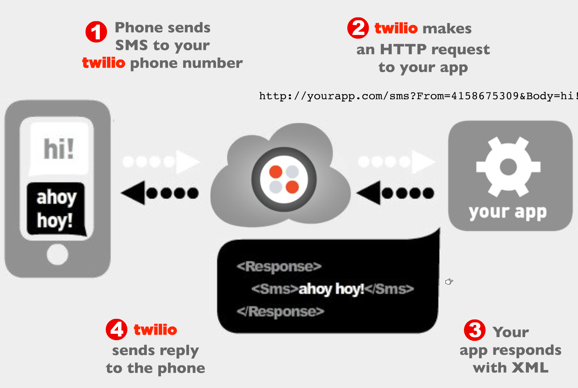

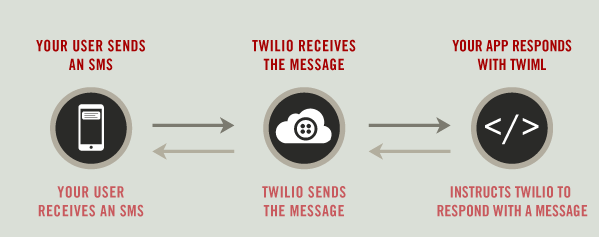

L’entreprise de cybersécurité Appthority a rendu disponible son rapport sur le paysage des menaces sur mobile en entreprise. Pendant ses recherches, l’entreprise a découvert une vulnérabilité significative d'exposition de données qu’elle a baptisé Eavesdropper et qui affecte près de 700 applications dans des environnements d'entreprise. « La vulnérabilité est provoquée par l'inclusion d'informations d'identification codées en dur dans les applications mobiles qui utilisent l'API ou le SDK Twilio Rest », a déclaré Seth Hardy, directeur de la recherche en sécurité chez Appthority.

En codant en dur leurs informations d'identification, les développeurs ont effectivement donné un accès global à toutes les métadonnées stockées dans leurs comptes Twilio, y compris les messages texte/SMS, les métadonnées d'appel et les enregistrements vocaux.

Les applications concernées incluent l'application AT & T Navigator préinstallée sur de nombreux téléphones Android et plus d'une douzaine d'applications de navigation GPS publiées par Telenav Inc (TNAV.O). De telles applications ont été installées jusqu'à 180 millions de fois sur les téléphones Android et un nombre inconnu de fois sur les appareils iOS d'Apple.

Appthority a découvert la vulnérabilité Eavesdropper en avril 2017 et a informé Twilio en juillet des comptes exposés. « Nous avons détecté la vulnérabilité Eavesdropper sur plus de 685 applications d'entreprise (44 % Android, 56 % iOS) associées à 85 comptes développeur Twilio. À la fin du mois d'août 2017, 75 de ces applications étaient disponibles sur Google Play et 102 sur l'App Store. Les applications Android concernées ont été téléchargées jusqu'à 180 millions de fois. Environ 33 % des applications Eavesdropper trouvées sont liées aux affaires. L'exposition a été présente depuis 2011. La portée de l'exposition est énorme, y compris des centaines de millions de dossiers d'appels, des minutes d'appels et d'enregistrements audio, et des messages texte. »

Aussi, Eavesdropper représente une menace grave pour les données d'entreprise, car un attaquant potentiel pourrait accéder à des informations confidentielles sur les transactions commerciales d'une entreprise et faire des mouvements pour les exploiter afin d'extorquer des actions ou des gains personnels. « Bien qu'Appthority n'ait pas analysé les enregistrements par respect pour la vie privée, nous pensons que les données pourraient inclure des discussions commerciales et personnelles telles que des négociations, des discussions sur les prix, des appels de recrutement confidentiels, des divulgations de produits propriétaires et de technologies, des diagnostics sur la santé, des données sur le marché, voire des planifications des fusions et acquisitions. Un attaquant motivé avec des outils automatisés pour convertir l'audio en texte et rechercher des mots-clés spécifiques sera presque certainement récompensé par des données précieuses », a indiqué le rapport.

Les pirates informatiques convoitent les identifiants Twilio, car ils sont utilisés dans de nombreuses applications qui envoient des messages texte, traitent les appels téléphoniques et gèrent d'autres services. Les pirates pourraient accéder aux données connexes s'ils se connectent au compte Twilio d'un développeur, a indiqué Hardy.

Il est important de noter qu'Eavesdropper ne s'appuie pas sur un jailbreak ou une racine de l'appareil, ne tire pas parti d'une vulnérabilité connue du système d'exploitation ou n’attaque pas via un logiciel malveillant. Une attaque Eavesdropper est possible simplement parce que les développeurs n'ont pas suivi les directives documentées de Twilio pour l'utilisation sécurisée des informations d'identification et des jetons et ont permis à ces applications de divulguer des communications audio et basées sur des messages.

Apphority, qui est restée prudente pour ne pas donner d’indications aux pirates potentiels, s’est gardée de répertorier toutes les applications qui pourraient être vulnérables.

Toutefois, notons que le site Web de Twillio indique que, parmi les utilisateurs de son API, figurent de grandes enseignes comme Uber Technologies, Netflix ou même Twitch. Cependant, les grandes entreprises comme celles-ci ont généralement des avis de sécurité qui détectent des erreurs de codage courantes, comme celles décrites par Appthority. D’ailleurs, il n'y avait aucune indication suggérant qu’elles ont été affectées par le problème.

Les résultats mettent en évidence les nouvelles menaces posées par l'utilisation croissante de services tiers tels que Twilio, qui indique sur son site Web qu'il alimente les communications de plus de 40 000 entreprises à travers le monde. Les développeurs peuvent, par inadvertance, introduire des vulnérabilités de sécurité s'ils ne codent pas ou ne configurent pas correctement de tels services.

« Ce n'est pas seulement limité à Twilio. C'est un problème commun à tous les services tiers », a déclaré Hardy. « Nous remarquons souvent que s'ils font une erreur avec un service, ils le feront également avec d'autres services. » Toutefois, il a insisté sur le fait que les erreurs ont été causées par les développeurs, et non par Twilio. En effet, le site Web de Twilio avertit les développeurs que laisser des informations d'identification dans des applications pourrait exposer leurs comptes à des pirates informatiques.

Le porte-parole de Twilio, Trak Lord, a déclaré que la société n'avait aucune preuve que les pirates ont utilisé des informations d'identification codées dans les applications pour accéder aux données des clients, mais travaillait avec les développeurs pour modifier les informations d'identification des comptes concernés.

Appthority a également averti Amazon.com Inc (AMZN.O) qu'elle avait trouvé des informations d'identification pour au moins 902 comptes de développeurs avec le fournisseur de services de cloud computing Amazon Web Services dans une analyse de 20 098 applications différentes. Ces informations d'identification pourraient être utilisées pour accéder aux données des utilisateurs de l'application stockées sur Amazon, a déclaré Hardy.

Source : rapport Appthority, Reuters

Répondre avec citation

Répondre avec citation

Partager