CLKscrew : vecteur d’attaque non exploré, exploite les unités de gestion d’énergie dans les systèmes,

preuve de concept sur une plateforme ARM

Les unités de gestion d’énergie sont présentes dans la quasi-totalité des systèmes dont nous faisons usage et, d’après Adrian Tang, un chercheur de l’université de Columbia, s’avèrent fragiles en termes de sécurité. Lors du 26e symposium USENIX sur la sécurité, le chercheur a présenté CLKscrew : un vecteur d’attaque encore non exploré qui exploite les interfaces logicielles des unités de gestion d’énergie dans les systèmes. Une preuve de concept existe pour la plateforme ARM et illustre ce qui pourrait arriver sur d’autres plateformes matérielles.

DVFS … le talon d’Achille des unités de gestion d’énergie

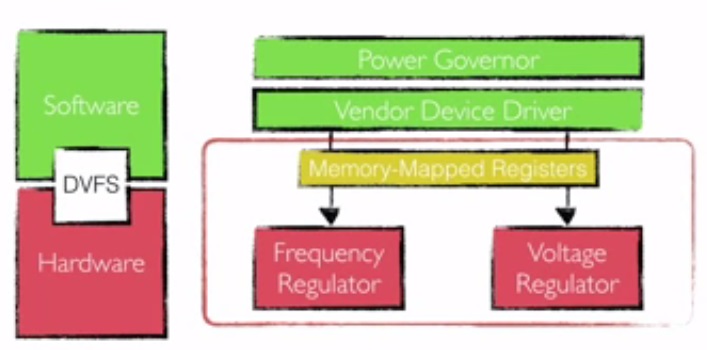

L’énergie consommée par un système est liée à deux paramètres : tension et fréquence. Les contrôler c’est faire de la gestion d’énergie ou du Digital Voltage Frequency Scaling (DVFS), d’après ce qui ressort des développements d’Adrian Tang. Le chercheur ajoute que les interfaces matérielles qui contrôlent ces paramètres sont contrôlées par voie logicielle. Illustration avec l’image ci-dessous.

Jusque là, pas de problème. Sauf que le chercheur poursuit en précisant que les constructeurs n’ont pas prévu de plages de variations de ces paramètres. Conséquence : il est possible de les pousser à des extrêmes qui provoquent des comportements erratiques des appareils. Et pour cause, poussés à des fréquences de fonctionnement supérieures à la valeur nominale, les composants ne suivent plus le rythme c’est-à-dire répondent aux sollicitations avec retard. C’est sur ce détail que repose l’attaque CLKscrew mise en œuvre par les chercheurs et expliquée plus en détail dans les sources.

La plateforme ARM Nexus 6 à l’honneur

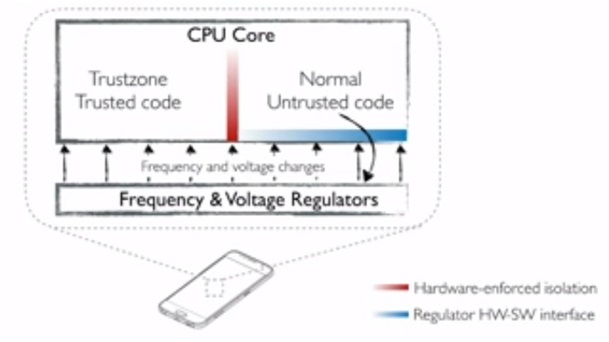

Le smartphone Nexus 6 était à l’honneur lors de la présentation du chercheur. Un exemple type de plateforme ARM pour illustrer l’effet de l’application d’une fréquence d’horloge supérieure à la valeur nominale requise par le processeur, ou plus exactement par le processeur et le jeu de puces qui fait office d’environnement d’exécution sécurisé. Dans le cas du Nexus 6 et par extension des plateformes ARM, le processeur et l’environnement d’exécution sécurisé (TEE) sont contrôlés par les mêmes régulateurs de tension et de fréquence. Le fonctionnement du processeur au-delà de sa fréquence de fonctionnement nominale impacte donc également sur l’environnement d’exécution sécurisé.

Cette faille de conception a permis aux chercheurs de casser la confidentialité de l’environnement d’exécution sécurisé et de trouver sa clé de chiffrement. Forts de la possession de la clé de chiffrement, ils ont pu procéder à l’injection de code dans le TEE et à son exécution par ce dernier.

Les travaux des chercheurs se sont, certes, limités à la plateforme ARM et à son environnement d’exécution sécurisé dénommé ARM TrustZone. Il n’est cependant pas exclu que les architectures à base de processeurs Intel et leurs environnements d’exécution sécurisés SGX soient touchés. En l’état actuel, il semble difficile d’arrêter un cybercriminel capable de développer des pilotes malicieux pour contrôler ces unités de gestion d’énergie. Les révélations des chercheurs soulèvent la nécessité que les industriels repensent les architectures et mettent de nouvelles puces sur le marché. Ils sont déjà à pied d’œuvre puisque prévenus par l’équipe de chercheurs.

Source : publication de recherche,

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

la rubrique sécurité, la rubrique hardware

Répondre avec citation

Répondre avec citation

avec en plus prise de contrôle

avec en plus prise de contrôle

Partager