CCleaner : une porte dérobée dissimulée dans le célèbre logiciel pendant un mois

Des mises à jour sont désormais disponibles

Piriform, la société qui édite CCleaner, le célèbre logiciel d’optimisation tournant sous Windows, macOS et Android vient d’annoncer la découverte d’une porte dérobée dans la version cloud (1.07.3191) et Windows 32 bits (5.33) mise à la disposition du public entre le 15 août et le 11 septembre. Les mises à jour de sécurité sont automatiquement appliquées pour la version cloud. Pour ce qui est de la version Windows, une mise à jour manuelle vers la 5.34 (disponible depuis le 12 septembre) est recommandée.

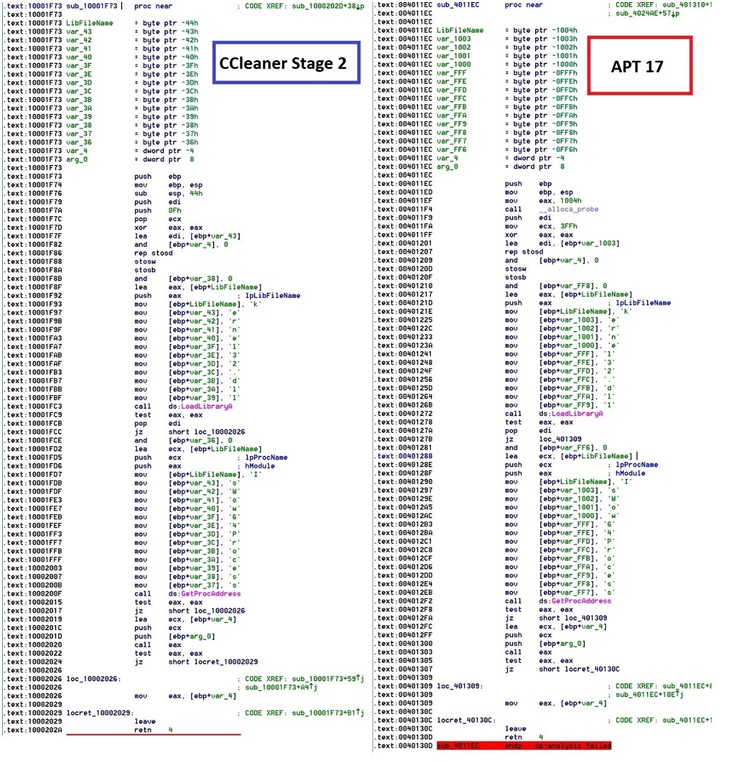

L’alerte sécurité donnée conjointement par Paul Yung, responsable produit chez Piriform et la firme de sécurité Cisco Talos fait suite à la découverte (par Cisco Talos) de communications suspectes détectées entre l’exécutable de CCleaner et l’adresse IP d’un centre de contrôle et commande. Paul Yung s’exprimant à ce sujet écrit : « une modification non autorisée de l’exécutable de CCleaner a conduit à l’insertion d’une porte dérobée permettant l’exécution de code reçu d’une adresse IP distante sur les systèmes affectés. »

D’après ce que rapporte Reuters à ce sujet, Piriform a travaillé en tandem avec les forces de l’ordre pour fermer ledit centre de contrôle et commande situé aux États-Unis. « La menace est maintenant hors d’état de nuire avec la fermeture de ce serveur et la mise hors d’atteinte par les cybercriminels des autres centres de contrôle et de commande potentiels », a écrit Paul Yung. On sait donc tout des événements qui font suite à la corruption de l’exécutable, les firmes étant suffisamment exhaustives à ce sujet, mais pour ce qui est de la façon dont les cybercriminels ont procédé, difficile de faire autrement que se prêter au jeu des spéculations.

Un attaquant aurait eu accès à une machine utilisée pour la création de CCleaner rendant une attaque au niveau de la chaîne d’approvisionnement de Piriform possible.

Sources : Billet de blog Paul Yung, Cisco Talos

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Avast rachète Piriform, l'éditeur de CCleaner, le célèbre logiciel d'optimisation des dispositifs tournant sur Windows, macOS et Android

Répondre avec citation

Répondre avec citation

ça encourage.

ça encourage.

Tu prends le logiciel, tu fais du reverse engineering, ensuite tu compile le nouveau code avec la porte derobe et tu met sur toutes les platformes comme sourceforge ou clubic. Hop vu que personne ne verifie le hash du logiciel, hop et voila. Voila comment les pirates font.

Tu prends le logiciel, tu fais du reverse engineering, ensuite tu compile le nouveau code avec la porte derobe et tu met sur toutes les platformes comme sourceforge ou clubic. Hop vu que personne ne verifie le hash du logiciel, hop et voila. Voila comment les pirates font.

Partager