Les données de 143 millions d'Américains ont été potentiellement exposées à un piratage,

d'une société de renseignement de crédit

Dans un communiqué de presse, Equifax, une agence de déclaration de crédit à la consommation aux États-Unis (considérée comme l'une des trois plus grandes agences de crédit américaines avec Experian et TransUnion), a confirmé avoir été victime d’une violation de données suite à une attaque qui a eu lieu le 29 juillet.

Pour rappel, les sociétés de renseignement de crédit travaillent à réunir des informations sur les personnes contractant un emprunt et émettent à leur propos un « credit score » censé mesurer leur solvabilité. Ce type de société collecte donc de nombreuses données personnelles et financières sur ses clients afin de mesurer leur capacité à rembourser leurs dettes.

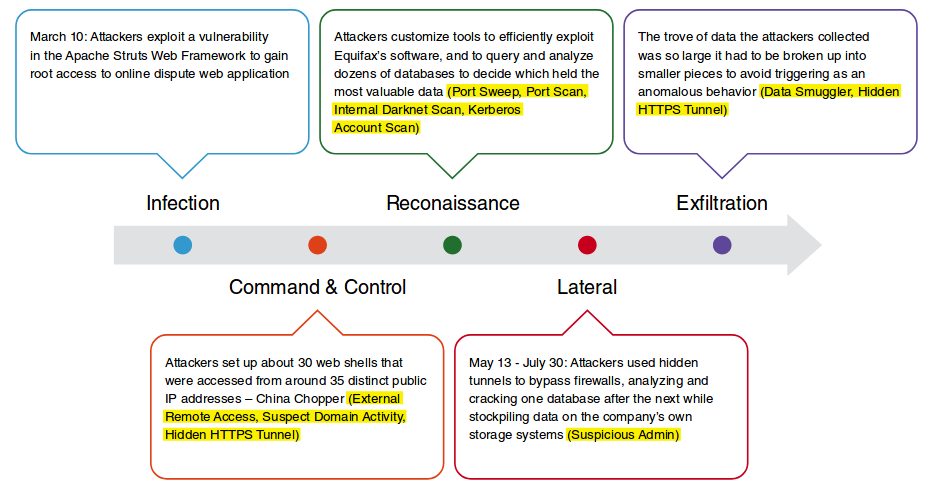

Au total, les données de près de 143 millions de clients américains ont été exposées. Les pirates ont eu accès, de mi-mai à juillet, à des informations comme les noms, les adresses, les dates de naissance, les numéros de sécurité sociale et le permis de conduire, autant d’informations qui peuvent servir à une usurpation d’identité.

Equifax a également précisé que les cybercriminels étaient parvenus à accéder aux numéros de carte de crédit de 209 000 citoyens américains. Ils ont également pu mettre la main sur plus de 180 000 dossiers de crédits.

L’agence a été sous le feu de la critique notamment par rapport à la façon dont elle a géré cet incident. Tout d’abord, l’agence, qui dispose d’un chiffre d’affaires de 2,7 milliards de dollars, a créé un site Web qui s’appuie sur un simple WordPress sur un hébergement standard avec le certificat gratuit SSL pour proposer aux clients de vérifier si votre compte a été piraté. En somme, un site qui n’est pas sécurisé et vous demande votre nom et votre numéro de sécurité sociale.

Le comble est que pour la plupart des informations que vous entrez, le site va vous dire : « Merci ! Sur la base des informations que vous avez fournies, nous pensons que vos informations personnelles auraient pu être impactées par cet incident. »

En outre, Equifax a annoncé avoir recruté une firme de sécurité informatique indépendante pour gérer la brèche : il s’agit de Mandiant, qui a été racheté par FireEye. L’annonce officielle de la brèche d’Equifax date de quelques jours, mais certains supposent qu’il y avait des personnes qui la connaissaient et qui ont voulu en profiter.

Cette hypothèse a été formulée notamment à cause du nom de domaine appelé equihax qui a été enregistré le 5 septembre 2017. La personne qui l’a enregistré s’appelle Brandan Schondorfer. Une simple recherche Google montre que Brandan Schondorfer travaille pour Mandiant. En clair, un employé d’une firme de sécurité, censé gérer l’une des pires brèches de sécurité dans l’histoire, a créé un site qui s’apparente à une tentative de Phishing.

Néanmoins, il se pourrait que Mandiant ait enregistré ce nom de domaine pour couper l’herbe sous le pied des cybercriminels et éviter qu’il ne tombe entre leurs mains. Néanmoins, il faut rappeler que pour cette technique, les cybercriminels peuvent utiliser des dizaines de noms de domaine à la place. Il serait donc plus intéressant de tous les réserver pour renforcer la crédibilité de cette hypothèse.

Au passage, notons que pendant les deux mois qui ont précédé cette annonce, les dirigeants auraient vendu massivement leurs actions qui ont d’ailleurs perdu 19 % de leur valeur dans les échanges d‘après-bourse juste après ce communiqué.

Le groupe a ouvert une enquête et coopère avec les autorités fédérales américaines. Le FBI suit la situation, a confirmé une porte-parole de l‘agence de renseignement intérieur.

Source : Reuters, Housenia

Et vous ?

Qu'en pensez-vous ?

Mise à jour du 16/09/2017 : Le DSI d'Equifax démissionne à la suite d'une violation massive des données

Dans un communiqué, l’entreprise a annoncé ce vendredi que deux de ses cadres supérieurs ont donné leur démission :

« La société a annoncé que le DSI et le chef de la sécurité démissionnent. Mark Rohrwasser a été nommé DSI par intérim. Rohrwasser a rejoint Equifax en 2016 et a dirigé les opérations internationales de commerce d'Equifax depuis cette date. Russ Ayres a été nommé responsable de la sécurité par intérim. Ayres a récemment occupé le poste de vice-président de l'organisation informatique d'Equifax. Il rendait des comptes directement au DSI. Cette décision est effective immédiatement. »

La veille, Equifax avait pointé du doigt une faille dans Apache Struts qui aurait été utilisée par des pirates pour accéder aux informations de 143 millions de ses clients américains

Source : Equifax

Répondre avec citation

Répondre avec citation

,

,  et les

et les

.

.

Partager