Des chercheurs testent TapDance : une application basée sur le protocole TCP

Pour contourner la censure sur Internet

Des chercheurs ont exploité les infrastructures de deux fournisseurs d’accès à Internet (basés aux États-Unis) pour tester un outil contre la censure sur Internet. L’outil aurait servi à 50 000 personnes situées dans des pays où certains sites sont prohibés d’accès à contourner les blocages et à accéder à l’Internet libre et ouvert.

Les développements relatifs à TapDance (c’est le nom de l’outil) ont été présentés pour la première fois lors du symposium USENIX sur la sécurité. L’outil est présenté comme une meilleure alternative aux services VPN ou autres proxy HTTPS ouverts qui, selon les concepteurs de TapDance, ont le même talon d’Achille : la possibilité de retrouver le serveur sur lequel ils s’appuient et le bloquer.

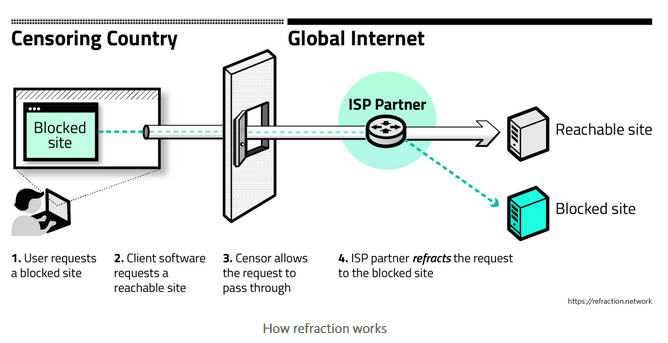

TapDance s’appuie sur des stations « anti censure » situées chez des fournisseurs d’accès Internet partenaires. Lesdites stations sont des dispositifs de surveillance réseau destinés à détecter un « signal particulier » caché dans des trames TCP émises depuis un pays où la censure sévit. Ce signal constitue le moyen par lequel les infrastructures du fournisseur d’accès à Internet partenaire savent qu’elles doivent rediriger la requête de l’internaute vers les sites non censurés.

À la chasse des FAI partenaires

Après le succès de ce que l’on pourrait appeler « opération 50 000 libérés », la prochaine étape pour les chercheurs est d’impliquer le plus grand nombre de fournisseurs d’accès Internet à cette campagne. Une participation plus importante de ces derniers à cette opération contribuerait plus sérieusement à libérer les internautes captifs. En effet, pour qu’un État parvienne à mettre à mal un tel système, il faudrait qu’il bloque toutes les connexions qui passent au travers des FAI participants, ce qui aurait tendance à se retourner contre lui dans le cas d’une adoption massive du stratagème.

Des interrogations demeurent…

Dans le cadre du test public, les participants ont utilisé une version modifiée de l’application Psiphon utilisée pour des desseins similaires, à savoir : contourner la censure sur Internet. Elle a été retouchée pour permettre l’insertion automatique du « signal particulier » (caché dans une trame TCP) à destination des infrastructures du FAI chaque fois qu’un internaute essaie d’accéder à un site censuré.

La logique voudrait que, des autorités ayant connaissance de l’existence d’une telle application, la bannissent replongeant les internautes dans le désarroi. Cet aspect semble être le plus gros inconvénient de cette méthode qui, faudrait-il le préciser, est encore en cours de développement. On gardera un œil sur les publications futures y relatives pour savoir quelles ont été les avancées à ce sujet.

Sources : CBC

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Censure : le gouvernement chinois intime aux opérateurs de télécom de bloquer l'accès aux VPN personnels d'ici à février 2018 au plus tard

Grande-Bretagne : Theresa May veut créer un nouvel Internet contrôlé et réglementé par le gouvernement

La chancelière allemande Angela Merkel laisse entrevoir un avenir avec plus de contrôle sur Internet de la part des gouvernements

Répondre avec citation

Répondre avec citation

Partager