Un hacker publie la présumée clé de déchiffrement du firmware de l’Apple Secure Enclave

Le coprocesseur responsable de la sécurisation de Touch ID

Un hacker connu sous le pseudonyme Twitter de xerub vient de publier ce qu’il estime être la clé de déchiffrement du firmware de l’Apple Secure Enclave Processor (SEP). La fuite pourrait avoir un impact fort sur la sécurité d’iOS au vu du rôle que joue ce coprocesseur dans cet écosystème.

Dans son guide officiel sur la sécurité, Apple décrit le SEP comme un coprocesseur déployé avec les versions S2 et A7 de ses processeurs principaux. Ce dernier est chargé de protéger l’identifiant unique de l’appareil (UID) et de vérifier les transactions Touch ID entre autres. Pour ce faire, il tourne sous un système d’exploitation distinct, est doté de mémoire chiffrée et d’un mécanisme de mise à jour qui lui est propre et possède son propre générateur matériel de nombres aléatoires.

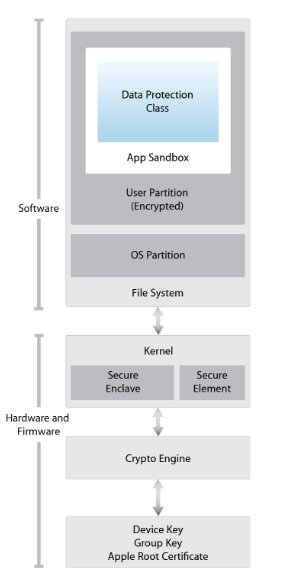

La publication du firmware devrait permettre aux chercheurs en sécurité de pénétrer les mystères de cette boîte noire qu’était le SEP jusqu’ici. Dans l’immédiat, les trouvailles devraient s’arrêter aux méandres du SEP. Les données personnelles des utilisateurs ne devraient pas être en danger pour le moment si l’on se réfère au schéma (ci-dessus) de l’architecture d’iOS qui montre une séparation importante avec la couche de protection des données.

Des exploits permettant de contourner l’authentification via Touch ID pourraient cependant être développés dans un futur proche, ce qui permettrait à des cybercriminels d’effectuer des transactions via des solutions de paiement comme Apple Pay ou d’autres à partir de l’iPhone d’une victime.

Sources : iClarified, Guide de sécurité Apple

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Une porte dérobée trouvée sur un firmware Android qui envoyait les SMS des utilisateurs, l'adresse MAC et les numéros IMEI à un serveur en Chine

Répondre avec citation

Répondre avec citation

Partager