Une vulnérabilité dans le protocole CAN expose la plupart des véhicules actuels

À des attaques DoS via un accès au port OBD-II

L’ICS-CERT a émis (courant juillet) un bulletin de sécurité relatif à une vulnérabilité dans le protocole CAN utilisé par la plupart des véhicules actuels. La faille permet à un attaquant de se livrer à des attaques par déni de service (DoS) sur divers modules via un accès au port OBD-II. Le seul moyen (pour le moment) de s’en prémunir est de contrôler les accès à cette interface. Les fabricants de véhicules pour leur part devront mettre une version améliorée de ce protocole sur pied pour se débarrasser de la vulnérabilité.

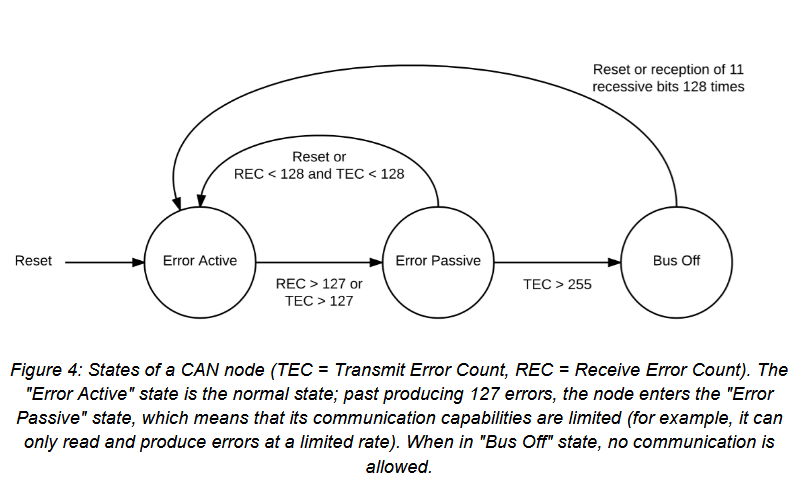

« Notre attaque exploite les failles du mécanisme de gestion des erreurs sur le bus CAN », expliquent l’équipe de chercheurs de Trend Micro, Linklayer Labs et de l’université polytechnique de Milan. Les chercheurs exploitent le mécanisme d’isolation des périphériques défectueux (sur le bus CAN) mis en place par les concepteurs du protocole. Sur ce bus, un périphérique qui émet plus de 255 messages d’erreur en est déconnecté (Bus Off) car considéré comme défectueux.

« C’est sur cette faille exactement que repose notre attaque. Elle [l’attaque] déclenche ce comportement en induisant suffisamment d’erreurs de manière à ce qu’un périphérique cible, connecté au bus, soit éjecté de ce dernier », ajoutent les chercheurs. Cette attaque diffère des précédentes preuves de concept par le fait qu’elle ne nécessite pas l’émission d’un paquet entier sur le bus.

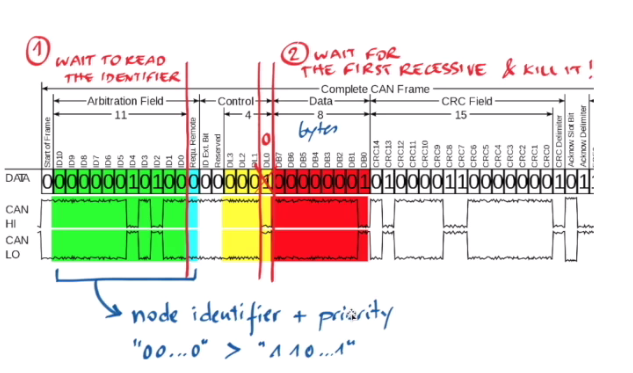

Dans le cadre de sa mise en œuvre, les paquets mis en circulation par un périphérique particulier sont repérés (à l’aide de l’identificateur de trame) et le premier bit « persistant » au sein de la trame inversé. Ce processus est répété plus de 255 fois et à chaque fois est équivalent à « tuer » une trame, ce qui provoque l'émission d’un message d’erreur. Le mécanisme d’isolation est alors mis en marche et déconnecte le périphérique émetteur « défectueux » du bus. Un attaquant pourrait ainsi parvenir à empêcher (déni de service), l’ouverture d’une portière ou le déclenchement de l’airbag.

Qu’est-ce qui fait la singularité de cette attaque ?

Les véhicules actuels sont dotés de systèmes de surveillance du bus CAN qui les protègent contre les attaques dites par émission de trame. Cette attaque n’étant pas basée sur ce principe est donc indétectable par ces derniers. La nécessité d’un accès physique au véhicule semble donc être sa faiblesse principale, ce qui pose la question suivante.

Quels sont les autres vecteurs d’attaque possibles ?

De récents développements ont démontré la possibilité d’exploiter des failles dans les systèmes embarqués de divertissement d’un véhicule pour le contrôler via Internet. Cela s’est vu avec une Jeep dont les hackers ont pu prendre le contrôle en reprogrammant le firmware responsable d’ordonnancer les échanges sur le bus CAN. Un attaquant pourrait donc exploiter une faille similaire pour réécrire une version logicielle de cette nouvelle attaque. Elle serait alors exécutable à distance en plus d’être indétectable par les systèmes de protection actuels.

Sources : Trend Micro, ICS-CERT, Video explicative (YouTube)

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Le Royaume-Uni établit des principes de cybersécurité pour les véhicules connectés et autonomes pour mieux les protéger contre les cyberattaques

Répondre avec citation

Répondre avec citation

Partager