Une porte dérobée découverte dans des applications Windows de connectivité réseau

Utilisées dans une panoplie de secteurs d’activité

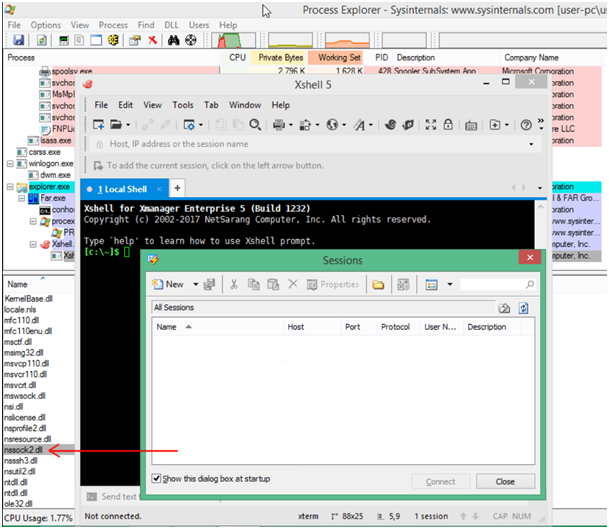

Si vous êtes administrateur systèmes et faites usage de Xmanager Enterprise 5 build 1232, Xmanager 5 build 1045, Xshell 5 build 1322, Xftp 5 build 1218 ou Xlpd 5 build 1220, il serait peut-être temps de jeter un œil plus attentif à la situation sécurité de vos systèmes. Ces builds ont été mises en ligne le 18 juillet dernier sur le site Web de l’éditeur (une société dénommée NetSarang) et contiennent une porte dérobée. Les builds antérieures et postérieures à celles mentionnées ne sont pas concernées.

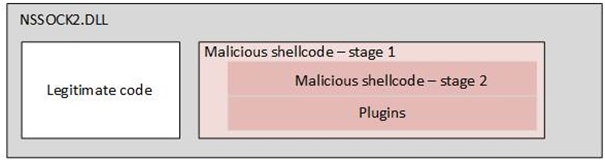

La découverte a été faite par la firme de sécurité Kaspersky Lab sur les installations d’une entreprise basée à Hong Kong. Il s’agit pour le moment du seul échantillon détecté par la firme. La porte dérobée, logée sous forme chiffrée dans la bibliothèque de liaison dynamique nssock2.dll, donne à l’attaquant la possibilité de se livrer à diverses activités depuis un serveur de contrôle et commande.

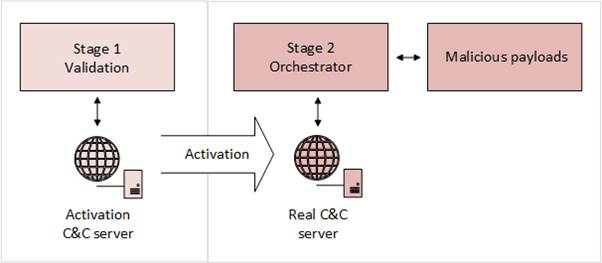

Il peut télécharger et exécuter du code arbitraire sur la machine cible, maintenir un système de fichiers virtuel au sein de son registre et sauvegarder les fichiers créés par l’activité malicieuse sous forme chiffrée en son sein. Le serveur de commande et contrôle n’est pour sa part pas lié à un domaine fixe. Ce dernier est programmé pour changer tous les mois. Kaspersky Lab fait état de ce qu’une programmation couvrant les mois de juillet à décembre avait été effectuée dans l’échantillon détecté.

La société NetSarang a été informée de la situation de ces builds par Kaspersky Lab. La promptitude de l’éditeur desdites solutions à retirer au plus vite les builds corrompues (par des hackers dont la firme Kaspersky Lab suppose qu’ils ont eu accès aux serveurs d’hébergement des builds pour arriver à leurs fins) sera l’un des éléments déterminants pour la préservation des installations de ses clients que l’on retrouve dans diverses industries : institutions financières, transport, fabrication, etc.

Le comportement des administrateurs en charge de systèmes sur lesquels tournent les builds affectés sera l’autre facteur déterminant. Il faudra en effet qu’ils mettent leur paquetage d’installation à jour vers la version la plus récente et qu’ils bloquent les requêtes DNS vers les domaines indiqués.

Liste des domaines ribotqtonut[.]com nylalobghyhirgh[.]com jkvmdmjyfcvkf[.]com bafyvoruzgjitwr[.]com xmponmzmxkxkh[.]com tczafklirkl[.]com notped[.]com dnsgogle[.]com operatingbox[.]com paniesx[.]com techniciantext[.]com

Ce cas n’est pas sans rappeler celui de la société Intellect Service éditrice du logiciel comptable à l’origine de la propagation du wiper Petya/NotPetya. Les deux cas interpellent sur la nécessité pour une entreprise de sécuriser le logiciel, sa chaîne de distribution, mais également sa chaîne de mises à jour. Y faillir pourrait valoir des poursuites judiciaires comme celles qui guettent les fondateurs de la société Intellect Service.

Sources : Securelist, Netsarang

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

NotPetya : les attaquants ont incorporé une porte dérobée dans un logiciel comptable très populaire pour propager le malware

Répondre avec citation

Répondre avec citation

Partager