Le service de renseignement britannique serait capable de casser le chiffrement de bout en bout

Selon le procureur général australien

Le Premier ministre australien Malcolm Turnbull a annoncé de nouvelles lois qui obligeront les entreprises de messagerie chiffrée à fournir les messages de leurs utilisateurs. Selon le gouvernement australien, ces dernières devront déchiffrer les messages envoyés par des personnes soupçonnées d'être des terroristes, des trafiquants ou des délinquants sexuels, pour aider la police et les agences d'espionnage dans leurs enquêtes.

Malcolm Turnbull, le Premier ministre australien.

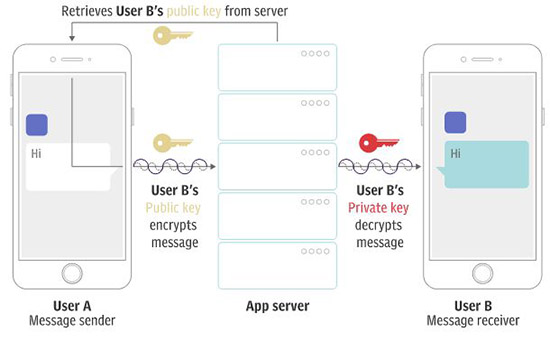

Quand ces applications implémentent le chiffrement de bout en bout, cela signifie qu'en principe seuls l'expéditeur et le destinataire peuvent voir un message, et que les fournisseurs de messagerie ne peuvent rien faire, même s'ils sont contraints de donner accès à ces messages. Selon des spécialistes en cryptographie, les entreprises de technologie ne peuvent donner aux autorités l'accès aux messages qu'en rendant la protection cryptographique plus faible, ce qui risquerait de les rendre accessibles également aux pirates. Pour le gouvernement australien, c’est une question de sécurité et chacun doit assumer sa responsabilité, quelle que soit la technologie pour y arriver : « Je ne suis pas un cryptographe, mais ce que nous cherchons à faire, c'est d'obtenir leur aide. Ils doivent faire face à leurs responsabilités. Ils ne peuvent pas se laver les mains et dire que cela n'a rien à voir avec eux », a déclaré Turnbull.

Mécanisme de chiffrement de bout en bout.

Le chiffrement de bout en bout a toujours fait la polémique entre les gouvernements et les sociétés de messagerie, surtout quand il s’agit de la sécurité intérieure. Et le gouvernement australien ne compte pas uniquement sur les lois qu’il mettra en vigueur. Il irait chercher des technologies capables de casser le chiffrement utilisé par les sociétés entreprises de messagerie. En effet, George Brandis, le procureur général australien, dit que l'agence de renseignement britannique (GCHQ) lui a confirmé la possibilité de déchiffrer de tels messages. « Le mercredi dernier, j'ai rencontré le cryptographe en chef au GCHQ, l'agence de renseignement britannique, au Royaume-Uni, et il m'a assuré que c'était possible », a-t-il déclaré.

En réaction à ce sujet, Facebook a rappelé que le fait d’affaiblir les systèmes de chiffrement au gré des forces de l'ordre revient à les affaiblir pour tout le monde. « Nous apprécions le travail important des forces de l'ordre et nous comprenons leur besoin de mener des enquêtes », a déclaré un porte-parole de Facebook en ajoutant qu'en même temps, « l'affaiblissement des systèmes chiffrés pour [les forces de l'ordre] impliquerait de l'affaiblir pour tous. »

Source : Telegraph, SBS News

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Le Comité du Parlement européen recommande de chiffrer les communications de bout en bout et se montre contre les portes dérobées

Vie privée : Telegram active la communication vocale sécurisée par le chiffrement de bout en bout alors que plusieurs pays sont contre cette pratique

Répondre avec citation

Répondre avec citation

Partager