Un outil pour déchiffrer les données chiffrées par le ransomware NemucodAES,

a été mis gratuitement à la disposition des personnes infectées

L’entreprise de sécurité informatique Emsisoft a annoncé avoir mis au point un nouvel outil qui permettrait aux personnes dont les données ont été prises en otage par la dernière version d’un rançongiciel spécifique de la famille Nemucod de déchiffrer et récupérer leurs fichiers sans céder au chantage des cybercriminels. La bonne nouvelle, c’est que cet outil est totalement gratuit. Emsisoft fait partie de l’initiative « No More Ransom », un partenariat entre des instances judiciaires et des entreprises opérant dans le domaine de la cybersécurité. Ces dernières sont censées fournir des clés de déchiffrement gratuites pour permettre de restaurer des fichiers chiffrés après une attaque ainsi que des informations qui pourraient aider à prévenir l’infection de postes par des rançongiciels.

L’entreprise Kaspersky Lab dispose d’un utilitaire similaire baptisé RakhniDecryptor qui permet de restaurer des fichiers compromis par des rançongiciels tels que Jaff, alias Trojan-Ransom.Win32.Jaff. RakhniDecryptor est un logiciel léger et portable conçu pour déchiffrer les fichiers chiffrés par plusieurs variantes de rançongiciels, y compris CoinVault, Lobzik, Rakhni, Mircop, Crusis, Rannoh, Polyglot et 14 autres malwares.

L’entreprise Emsisoft affirme que ses chercheurs étaient déjà parvenus, par le passé, à cracker le code d’anciennes versions de malwares appartenant à la famille Nemucod. Malheureusement, avec le temps, de multiples variantes de logiciels malveillants appartenant à cette famille de malwares ont été développées par des pirates. Chacune de ces nouvelles versions apporte son lot de mises à jour, ce qui a tendance à rendre rapidement obsolètes les outils de protection développés par certaines sociétés spécialisées dans la sécurité informatique comme Emsisoft. Les logiciels malveillants appartenant à la famille Nemucod ont commencé à être identifiés à partir de 2015.

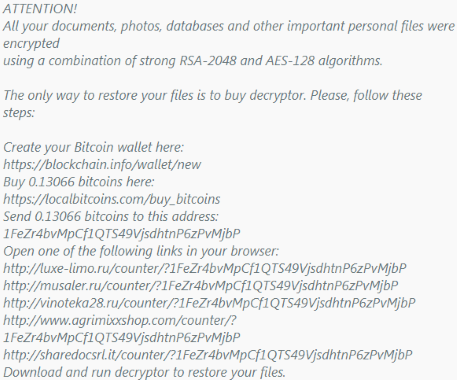

Il ne devrait donc pas être surprenant d’apprendre que des pirates, peut-être les mêmes qui sont derrière la version originale de Nemucod, ont récemment créé un nouveau rançongiciel qui appartient toujours à cette famille de malwares. NemucodAES est le nom de cette nouvelle variante écrite en JavaScript et en PHP. Il exploite un script PHP et un interpréteur PHP afin de chiffrer les données de la victime. Les fichiers cryptés conserveront leurs noms de fichiers originaux et une demande de rançon nommée « DECRYPT.hta » dans laquelle les pirates réclament 300 USD à payer en bitcoins contre la promesse de restaurer les fichiers de la victime dans leur état d’origine peut s’afficher sur le bureau.

Ce qui fait la particularité de NemucodAES comparé aux autres rançongiciels de la même famille, c’est le type de chiffrement qu’il emploie. Il ne s’agit plus d’un mode de chiffrement de type RC4, mais plutôt d’un nouveau mode qui résulte du mélange entre chiffrement AES-128 en mode ECB et chiffrement RSA. Cette « amélioration » de son système de chiffrement lui permet de générer des fichiers beaucoup plus difficiles à déchiffrer avec une clé de 128 bits générée de manière aléatoire pour chaque fichier. En dehors de ça, il utilise le même mode opératoire pour piéger ses victimes. Tout comme ses précurseurs, NemucodAES incite ses victimes à cliquer sur un lien malveillant présent dans des spams afin d’activer l’exécution du logiciel malveillant sur le poste de la victime.

Pour utiliser l’outil d’Emsisoft, il vous suffit de télécharger puis d’exécuter le logiciel sur le système qui a été attaqué. Pour compléter sa tâche, le logiciel aura besoin de divers fichiers qui se trouvent généralement dans le répertoire %TEMP% du disque dur si le système d’exploitation que vous utilisez est un OS Windows. Par conséquent, il est important d’éviter de formater votre disque dur ou d’exécuter des outils de nettoyage du système tant que vous n’avez pas essayé de déchiffrer les données compromises avec l’outil d’Emsisoft.

Source : Blog Emsisoft, Emsisoft

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Le ransomware WCry prend en otage des milliers d'ordinateurs dans une attaque d'envergure mondiale des rançons de 300 $ minimum sont exigées

Petya/NotPetya : le CERT-FR prévient que le ransomware dispose de multiples capacités de propagation et donne des recommandations pour l'éviter

Répondre avec citation

Répondre avec citation

Partager