Le déchiffrement d’une implémentation OpenSSL d’AES-256 est réalisable en quelques secondes

Et avec un équipement peu coûteux

Les chercheurs en sécurité de Fox-IT, une entreprise spécialisée dans la mise au point de systèmes protégés contre les attaques par canal auxiliaire, viennent de publier la preuve de concept d’une attaque par canal caché d’un système chiffré avec l’algorithme AES-256. Leur système se veut être une alternative aux autres mettant en œuvre des attaques par canal auxiliaire avec du matériel très coûteux.

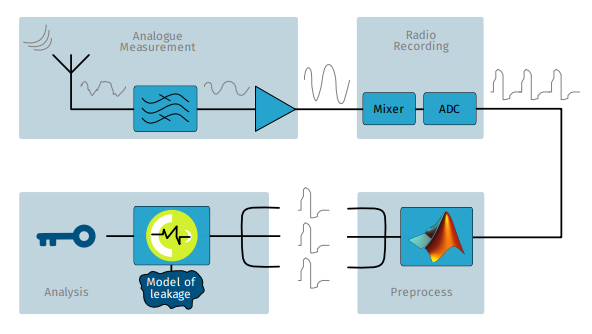

Les chercheurs de Fox-IT se sont servis d’une antenne cadre couplée à un filtre passe-bande et à un amplificateur. Le signal obtenu de cet ensemble a servi à alimenter une radio logicielle sur un dongle USB utilisé pour le transfert des données vers le PC utilisé dans le cadre des travaux. L’ensemble antenne, filtre, amplificateur et radio logicielle peut être obtenu sur Internet pour la somme de 200 €, le module radio logicielle étant celui qui, choisi dans le haut de gamme, peut faire grimper le coût total.

Cet ensemble a servi à mesurer les variations de la puissance du rayonnement électromagnétique émis par le bus liant le processeur d’une carte FPGA SmartFusion2 – faisant tourner une implémentation OpenSSL de l’algorithme de chiffrement AES-256 – et sa mémoire vive. Le plus dur pour les chercheurs a été, comme ils l’ont précisé, d’exploiter la relation entre les données chiffrées objet de l’investigation et les variations de puissance mesurées pour établir le meilleur modèle de prédiction.

Le modèle de prédiction mis en place par ces derniers s’inspire assez d’une attaque par force brute. La différence dans leur cas est que la recherche porte sur un octet de la clé de chiffrement à la fois, ce qui limite la recherche à 256 cas. Le processus est répété pour chacun des octets constitutifs de la clé de chiffrement recherchée.

En procédant ainsi, il faut explorer au total 8192 cas au terme desquels la clé de chiffrement est retrouvée. Il faudrait noter qu’une attaque par force brute classique requiert l’exploration de 2256 cas, une infinité en comparaison de celui obtenu avec leur méthode. Les chercheurs affirment que la recherche de la clé avec leur méthode a nécessité cinq minutes à une distance de un mètre, durée qui pourrait chuter à 50 secondes si la mesure est effectuée à 30 cm de la carte SmartFusion2.

Petites précisions additionnelles cependant, les mesures ont été effectuées dans un environnement exempt de radiations électromagnétiques de puissance aussi importante que celles qui sont générées par le bus liant le processeur de la carte SmartFusion2 et sa mémoire vive, toutes choses qui seraient de nature à introduire des perturbations que le modèle de prédiction mis en place ne saurait gérer efficacement.

Il est donc clair que ce système demande des améliorations pour donner de bons résultats dans des environnements plus exigeants. On notera néanmoins que l’intérêt ici réside dans la possibilité de lancer une attaque contre un système utilisant l’algorithme de chiffrement AES-256 à moindre coût.

Source : Publication Fox-IT (PDF)

Et vous ?

Qu’en pensez-vous ?

La méthode utilisée pourrait-elle permettre d’obtenir de bons résultats sur une implémentation matérielle d’AES-256 ?

Voir aussi :

Le chiffrement AES cracké par des chercheurs français, belges et de Microsoft : la méthode reste très complexe

Répondre avec citation

Répondre avec citation

ou Dragon-1024

ou Dragon-1024

Partager