Un malware utilise une fonction sournoise des processeurs Intel pour voler des données

Et éviter les pare-feu depuis presque dix ans

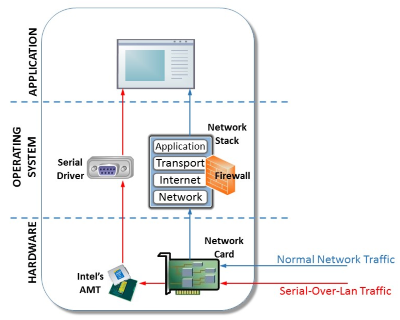

Microsoft a découvert une nouvelle famille de malwares qui exploite la technologie d’administration active (Active Management Technology, AMT) et l’interface Serial-over-LAN (SOL) d’Intel pour effectuer des transferts de données sans éveiller les soupçons. AMT et SOL sont deux fonctionnalités qui appartiennent au moteur d’administration (Management Engine, ME) d’Intel.

Le moteur d’administration d’Intel (Intel ME) fait référence aux fonctionnalités matérielles de bas niveau d’une plateforme avec l’environnement logiciel interactif qui leur est propre, permettant de gérer une plateforme à distance (très utile en entreprise).

La technologie AMT d’Intel se compose d’un système matériel indépendant intégré au processeur et d’un micrologiciel d’administration et de prise de contrôle à distance de l’ordinateur. AMT fait partie de la technologie vPro™ d’Intel. Les plateformes équipées de processeurs compatibles Intel® AMT peuvent être gérées à distance, même si le système d’exploitation n’est pas disponible ou que le système est éteint, tant que la plateforme en question est branchée au secteur et connectée à un réseau. Les systèmes compatibles Intel® AMT ont un accès spécial hors bande au réseau leur permettant d’envoyer et de recevoir des données via TCP.

L’interface SOL donne accès à une console virtuelle via TCP qui permet commander l’exécution de tâches à la machine distante : allumage, extinction, capture d’écran ou de paquets réseau, lecture de fichiers, accès aux programmes en cours d’exécution, démarrage de la webcam ou du micro, sabotage, etc.

Le trafic au niveau du SOL utilise un accès de communication privé, anonyme et indépendant du reste de l’équipement réseau de l’ordinateur. Les pare-feu locaux et les logiciels de sécurité, ne sachant pas qu’il existe, sont incapables de le détecter, et encore moins de contrôler son contenu.

En mai 2017, les ingénieurs d’Intel se sont rendu compte qu’une faille critique du module AMT permettait de contrôler à distance des ordinateurs et que cette faille était exploitée depuis 2008. Intel a publié une mise à jour pour le firmware de ses microprocesseurs concernés. Intel a aussi publié un logiciel open source qui par défaut, désactive sous Windows l’accès aux fonctionnalités AMT.

Lorsque Microsoft a contacté Intel, le fondeur a dit que Platinum n’exploitait pas une faille en tant que telle, mais plutôt une technologie développée à des fins utiles qui s’est retrouvée entre de mauvaises mains l’exploitant à mauvais escient.

Microsoft n’a pas été en mesure de dire si les pirates ont trouvé le moyen d’activer de façon volontaire l’AMT pour exploiter la faille ou s’ils peuvent simplement l’exploiter lorsque la fonction est déjà activée.

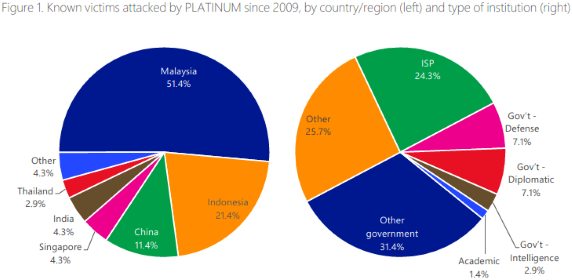

C’est un groupe de hackers nommé Platinum, opérant dans la zone Asie du Sud et Asie du Sud-est, serait à l’origine du malware qui exploite cette faille. D’après les informations qu’ils possèdent, les ingénieurs en sécurité de Microsoft estiment que Platinum sévirait depuis 2009 uniquement dans une région géographique bien précise.

Platinum est considéré par Microsoft comme l’un des groupes de hackers les plus sophistiqués qui soient. L’année dernière, il était déjà impliqué dans une cyberattaque impliquant un malware qui utilise les processus de « hotpatching » (mise à jour à chaud) de Microsoft pour infecter des machines. Le hotpatching permet d’effectuer des mises à jour de programmes ou du système d’exploitation sans avoir besoin de redémarrer le système ou l’application, et ce, même si les processus impliqués sont en cours d’exécution.

Les recherches avaient déjà montré qu’il était possible d’installer des malwares avec cette méthode, c’est pourquoi chez Microsoft, ils n’étaient pas très surpris de découvrir ce cas de piratage. Cependant, se servir de l’AMT SOL d’Intel pour pirater des ordinateurs, c’est quelque chose qu’ils n’avaient jamais observé auparavant. Et les hackers de Platinum sont les premiers à l’avoir fait.

Le fait d’utiliser une technique de piratage difficilement détectable et peu connue permet aux pirates de garder l’anonymat et de maintenir leur mode opératoire fonctionnel le plus longtemps possible.

Microsoft pense que les membres de ce groupe sont extrêmement bien entraînés et financés et forment une unité de cyberintelligence au sein d’une sorte d’État-nation, mais tient aussi à rassurer ses utilisateurs. Ses ingénieurs ont procédé aux opérations nécessaires pour permettre à leur utilitaire de sécurité Windows Defender de prévenir l’accès à l’interface AMT SOL d’une cyberattaque similaire.

Source : Microsoft Report, BleepingComputer

Et vous ?

Qu'en pensez-vous ?

Voir aussi

Une faille critique dans les technologies Intel AMT, ISM et SBT permet de contrôler les ordinateurs à distance, un correctif est disponible

Les processeurs Intel x86 souffrent d'un défaut qui permet d'installer des logiciels malveillants dans l'espace protégé des puces

Répondre avec citation

Répondre avec citation

Partager