Industroyer : un malware conçu pour prendre le contrôle des lignes électriques

Est celui qui a récemment plongé Kiev dans le noir

« La panne d’énergie électrique survenue à Kiev le mois dernier a été causée par une cyberattaque. Nos enquêteurs sont à pied d’œuvre pour établir les responsabilités », a, en janvier dernier, déclaré un porte-parole d’Ukrenergo - l’opérateur ukrainien d’énergie électrique - au micro de l’agence de presse Reuters. Le contexte aidant, les regards avaient alors été rapidement dirigés sur la Russie. La firme de sécurité Eset a mené ses enquêtes en parallèle et affirme avoir trouvé des échantillons d’un malware qui, de par ce qu’il exhibe comme caractéristiques techniques, est le parfait candidat pour mener des opérations de ce type.

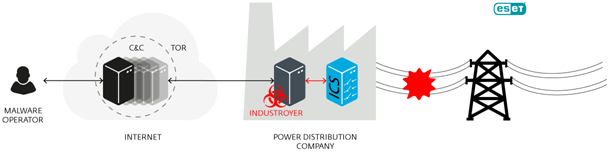

« Industroyer est une menace particulièrement dangereuse puisqu’elle peut permettre à des attaquants de prendre le contrôle d’un poste électrique », peut-on lire dans la publication de la firme. D’après ce qui ressort de la publication de la firme, le malware est basé sur quatre modules développés pour permettre au malware de communiquer sur le réseau électrique à l’aide des protocoles IEC 60870-5-101, IEC 60870-5-104, IEC 61850 et OPC DA, ce qui d’après les chercheurs fait de ce malware une singularité par rapport à d’autres. Son composant central est une porte dérobée qui permet aux attaquants de prendre le contrôle de l’infrastructure de réseau électrique depuis un serveur Tor.

Les chercheurs de la firme font état de ce que les protocoles mentionnés n’ont pas été conçus en prenant en compte des considérations de sécurité, toutes choses qui ont rendu la tâche de développement aisée pour les hackers qui n’avaient alors qu’à lui enseigner à « parler le langage du réseau électrique ». La dangerosité du malware en est ainsi grandement accrue et les chercheurs de la firme sont même d’avis qu’il pourrait être aisément utilisé sur d’autres infrastructures de réseau utilisant certains de ces protocoles. Le malware est même, au vu de ses caractéristiques techniques, considéré par les chercheurs de la firme comme le candidat idéal pour attaquer de nombreux systèmes industriels.

Les chercheurs de la firme se veulent clairs quant à la connexion de l’incident survenu sur les lignes électriques de Kiev avec ce malware lorsqu’ils déclarent qu' « il est fort probable qu’Industroyer a été utilisé lors de l’attaque contre le réseau électrique ukrainien en décembre 2016. Au-delà du fait qu’il possède les caractéristiques techniques nécessaires pour mener ce type d’attaque, on peut noter le fait que sa date d’activation coïncide avec le jour où la panne s’est produite sur le réseau ukrainien. »

Source : Reuters, ESET

Et vous ?

Qu’en pensez-vous ?

Voir aussi :

Le malware Hajime est capable de sécuriser des objets connectés visés par le malware Mirai mais pourrait également servir à des desseins funestes

Linux infecté par une variante de Turla, un malware sophistiqué utilisé depuis des années pour espionner 45 États

Cybersécurité : le malware Fireball vient de Chine et a déjà infecté un minimum de 250 millions d'ordinateurs, d'après Check Point

Répondre avec citation

Répondre avec citation

Partager