Les stimulateurs cardiaques sont vulnérables à des cyberattaques

D’après les firmes de sécurité WhiteScope et Ponemon Institute

Deux études récemment publiées par les firmes de sécurité Whitescope et Ponemon Institute font état de ce que les stimulateurs cardiaques, les pompes à insuline et autres appareils à usage médical sont extrêmement vulnérables à des cyberattaques.

Les travaux de la firme WhiteScope ont particulièrement porté sur les stimulateurs cardiaques. Pour rappel, il s’agit d’appareils qui sont implantés dans la poitrine ou l’abdomen d’un patient pour garder un œil sur des anomalies liées aux battements du cœur. Une fois mis en place, ils peuvent également être manipulés à distance par un médecin, lui permettant d'agir sur certains paramètres de fonctionnement en fonction de ses observations.

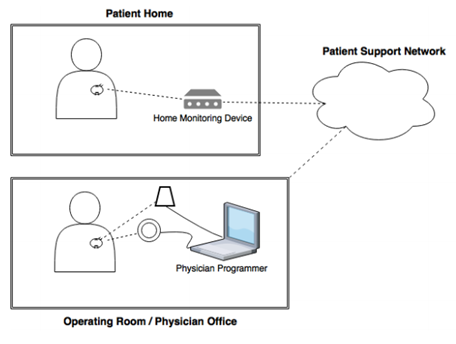

Comme le soulignent les chercheurs de la firme WhiteScope, les stimulateurs cardiaques s’insèrent dans un écosystème (cf. image ci-dessus). Indépendamment du constructeur, cet écosystème compte essentiellement quatre composantes : le stimulateur cardiaque lui-même, le programmateur (cf. Physician Programmer, image ci-dessus), le dispositif de prise d’informations à distance (cf. Home Monitoring Device, image ci-dessus) et l’infrastructure Web associée.

Au rang des griefs les plus importants que les chercheurs de la firme portent à l’endroit des constructeurs de stimulateurs cardiaques, figure le fait que le programmateur accède au stimulateur sans authentification. Concrètement, ceci a comme implication immédiate que tout programmateur issu d’un fabricant donné peut permettre de prendre le contrôle d’un stimulateur si celui-ci est du même fabricant. Ainsi, après l’accès d’un médecin au stimulateur, un hacker muni du même programmateur pourrait en faire autant.

Mais au-delà de la possibilité qu’un hacker puisse accéder à un stimulateur, les chercheurs de la firme révèlent que les autres constituants de l’écosystème exhibent aux aussi des failles. Sur sept programmateurs issus de constructeurs différents tous intégraient des espaces de stockage non chiffrés et faisaient tourner des systèmes d’exploitation qui, pour la plupart, ne bénéficient plus de support technique comme Windows XP, MSDOS ou même OS/2 pour certains. Cet état de choses augmente les possibilités de pénétration de l’écosystème par un hacker.

Les chercheurs soulignent que le problème est d’autant plus grave que les stimulateurs, les programmateurs et les appareils liés sont accessibles, par des personnes qui ne sont pas du corps médical, à des coûts abordables. Pour les besoins de leur recherche, les chercheurs de la firme déclarent avoir pu se procurer du matériel dont le prix variait entre 15 $ et 3000 $.

La firme de sécurité Ponemon Institute a également fait une publication liée aux problèmes de l’écosystème des stimulateurs cardiaques. Ses travaux sont intéressants au regard des statistiques liées à la sécurité des équipements médicaux qu’ils contiennent. Il en ressort que 80 % des entreprises américaines qui fabriquent du matériel utilisé dans cet écosystème déclarent que ces équipements sont « difficiles à sécuriser ».

La raison avancée est que les ressources disponibles sur ces plateformes sont réduites et ne permettent pas d’implémenter efficacement des mesures de sécurité. À ce jour, 17 % des entreprises américaines qui fabriquent du matériel destiné à cet écosystème ont engagé le processus de sécurisation de leur matériel. Il s’agit de chiffres qui sont encore très bas et qui nécessitent une réaction urgente de l’industrie des appareils médicaux.

Les études indiquent qu’aujourd'hui, des hackers n’ont pas encore exploité ces vulnérabilités. Seulement, à l’instar de ce qui se passe avec les exploits « volés » à la NSA, une fois que la faille est connue du public, elle peut faire l’objet d’une exploitation par des personnes malicieuses. Le dernier exemple le plus palpable est celui de la divulgation de l’exploit MS17-010 qui a donné naissance au ransomware WannaCry.

Sources : WhiteScope, Ponemon Institute

Et vous ?

Qu’en pensez-vous ?

Partagez-vous l’idée selon laquelle la réduction des ressources sur les plateformes de cet écosystème empêche l’implémentation de mesures de sécurité ?

Voir aussi :

la rubrique Sécurité

Répondre avec citation

Répondre avec citation

Partager