Oracle déploie 299 correctifs de sécurité pour ses produits

parmi lesquels un patch d'un exploit de la NSA publié par Shadow Brokers

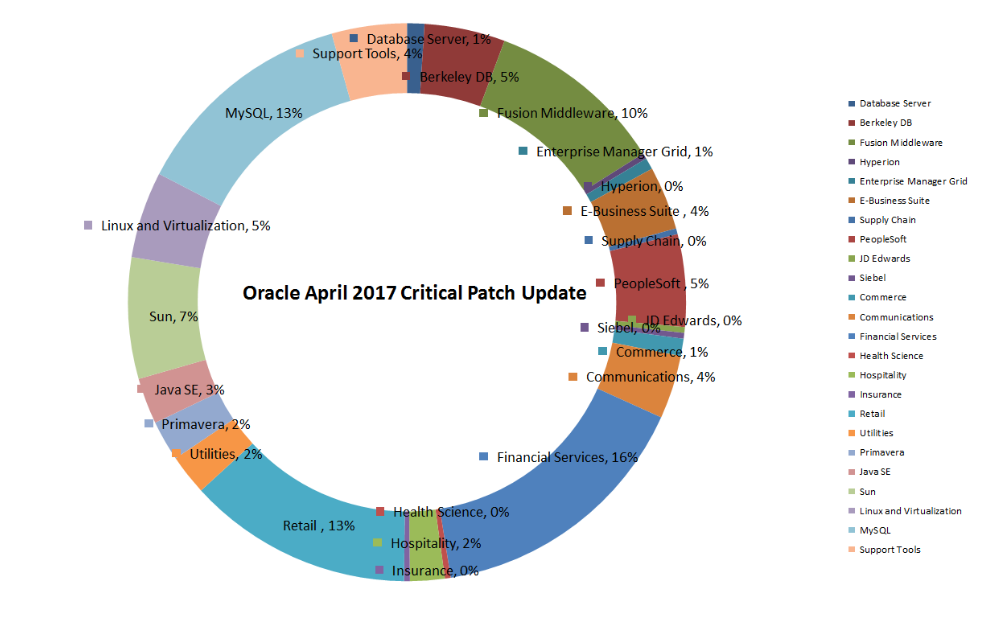

Oracle a publié une série de 299 correctifs de sécurité concernant l’ensemble de ses produits. Les applications d'Oracle pour des secteurs industriels spécifiques, notamment les services financiers, le commerce de détail, les communications, les services publics, l’hôtellerie, les sciences de la santé et les assurances, représentent près de 40 % de tous les bulletins de sécurité ce trimestre.

Comme le note Qualys, sur l’ensemble des 299 correctifs, MySQL, Financial Services, Retail et Fusion Middleware se sont taillé la part du lion. La majorité des vulnérabilités au sein de Financial Services, Retail et Fusion Middleware étaient exploitables via le protocole HTTP, les attaquants pouvant prendre le contrôle total du système à distance sans avoir besoin d’aucun certificat.

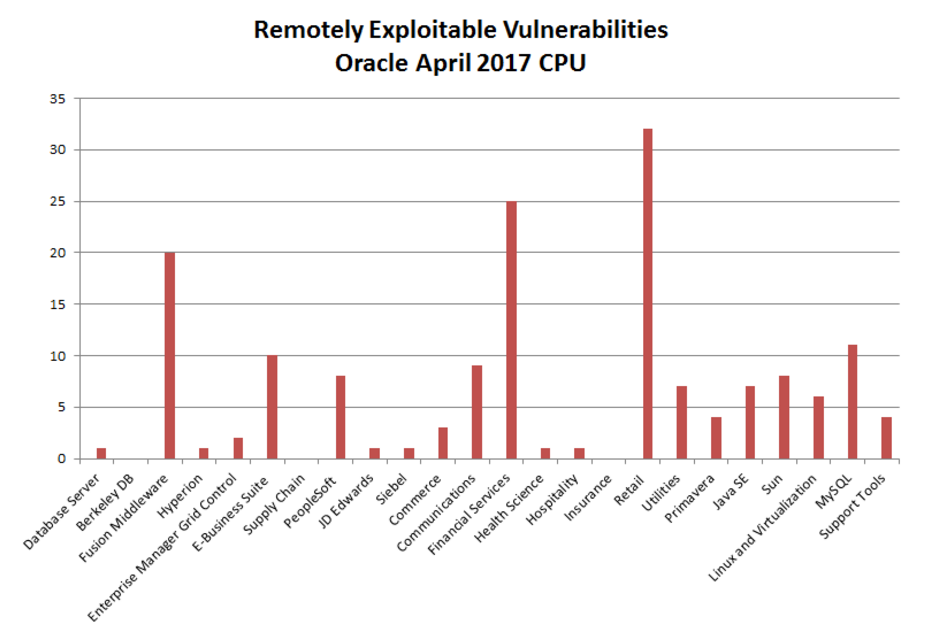

40 vulnérabilités ont été jugées critiques, dont 25 avec le score de sévérité le plus élevé de 10 dans le système commun de notation de vulnérabilité (CVSS). Au total, 162 des vulnérabilités corrigées par Oracle sont exploitables à distance.

Ces bulletins de sécurité viennent également corriger des vulnérabilités (25 en tout) qui sévissaient au sein du composant Apache Struts et permettaient à un attaquant de prendre le contrôle total du serveur exécutant Struts. Le correctif pour Struts a été appliqué à 19 instances de cette vulnérabilité qui affectaient Oracle Financial Services Applications ainsi que WebCenter, WebLogic, Siebel, Oracle Communications, MySQL et Oracle Retail.

Notons également qu’Oracle a publié un correctif pour Solaris 10 et 11.3 afin de corriger l’exploit EXTREMEPARR, répertorié comme étant CVE-2017-3622, et qui faisait partie de l’arsenal de la NSA dévoilé par les pirates Shadow Brokers. Avec un score de sévérité CVSS de 7,8 sur 10, cette vulnérabilité facilite une élévation de privilèges locaux dans le composant « dtappgather ».

Concernant les bases de données, Qualys note que le volume de vulnérabilités MySQL a sensiblement augmenté par rapport au serveur de base de données Oracle. Il en va de même pour la mise à jour des 39 correctifs pour MySQL, dont 11 exploitables à distance sans authentification. Soit un nombre important de failles par rapport aux 3 seuls problèmes affectant le serveur de base de données. Toutes les vulnérabilités pour MySQL étaient exploitables via le protocole MySQL utilisé par les systèmes clients pour se connecter au serveur de bases de données. Les entreprises devraient donc dresser un inventaire détaillé de leurs serveurs MySQL concernant leur exposition, que ce soit à l’intérieur ou à l’extérieur de l’entreprise.

Java SE a bénéficié de 8 correctifs de sécurité, notamment pour 7 vulnérabilités exploitables à distance sans authentification. AWT, JCE ainsi que d’autres composants réseau Java étaient affectés et susceptibles d’être exploités via FTP, SMTP et de nombreux autres protocoles. 21 produits Sun Systems ont été corrigés dont Solaris, l’appliance de stockage Sun ZFS et Solaris Cluster. Parmi ces derniers, 8 vulnérabilités étaient exploitables à distance. Le composant le plus affecté dans Oracle Linux était la solution de virtualisation Oracle VM Virtual Box avec 6 vulnérabilités exploitables à distance.

« Le cybercrime a toujours été une entreprise lucrative. De nos jours, les pirates mettent l'œil sur les entreprises plus que sur les individus, car ils ont compris que cette option est plus rentable », a commenté Alexander Polyakov, directeur technique chez ERPScan. « Compte tenu du fait que les produits Oracle sont installés dans les plus grandes entreprises, ces applications peuvent être la cible ultime », a-t-il continué. « La bonne nouvelle est que le vendeur s’est intéressé à cette zone critique avant qu'une grave violation de données ne se produise. La mauvaise nouvelle est que les administrateurs Oracle vont devoir travailler longuement sur l'installation de nombreux correctifs ».

Source : Oracle, Qualys, ERPScan

Répondre avec citation

Répondre avec citation

Partager