SHA-1 : Microsoft suit l'exemple de Mozilla et opte pour une fin de support en juin 2016

au lieu de janvier 2017 sur son navigateur

Cela fait déjà plusieurs mois que SHA-1, la fonction de hachage qui avait été publiée comme un standard fédéral de traitement de l’information par le NIST (National Institute of Standards and Technology), est sur la sellette. Pour rappel, SHA-1 se compose d’un ensemble de fonctions de hachage cryptographique dont le but est d’assurer la fiabilité des certificats SSL. Au fil du temps et avec l’évolution de l’industrie de l’IT, SHA-1 a commencé à montrer des faiblesses. Le NIST avait averti en 2005 que SHA-1 n’était pas assez sûr et avait adopté son successeur.

Microsoft, sans doute conscient du fait que les vulnérabilités SHA-1 seront de plus en plus accessibles notamment avec des paramètres comme la baisse du coût des attaques par force brute ainsi que la montée en gamme des services de calcul dans le cloud, a revu son programme.

« Dans une mise à jour précédente de TechNet, nous avons annoncé que Windows va bloquer les certificats TLS signés en SHA-1 à compter du 1er janvier 2017. À la lumière des récentes attaques sur l’algorithme SHA-1, nous envisageons d’accélérer le planning de dépréciation des certificats TLS signés en SHA-1 si possible dès juin 2016 », a annoncé dans un billet Kyle Pflug, Program Manager de l’équipe responsable du navigateur Microsoft Edge.

Les éditeurs des navigateurs les plus populaires que sont Google, Mozilla et Microsoft, avaient déjà annoncé cette décision applicable sur Chrome, Firefox et Internet Explorer.

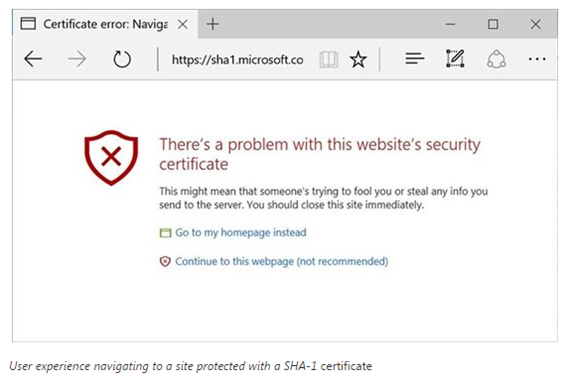

Il faut dire que des chercheurs avaient prouvé qu’il était possible de créer un certificat numérique qui a le même hash SHA-1 qu’un certificat légitime et que les utilisateurs pouvaient alors être trompés lors d’une interaction avec un site dans une collision de hachage.

En octobre, une équipe de cryptanalystes a insisté sur le fait que le standard SHA-1 devait être retiré plus tôt que les éditeurs ne le proposaient étant donné que le coût pour casser un chiffrement a chuté plus rapidement que prévu en utilisant librement les facilités du Cloud computing, rendant les collisions SHA-1 à la portée de groupes criminels en ligne.

Mozilla aura été parmi les premiers à réagir : si la date de fin de support de SHA-1 était prévue pour le 1er janvier 2017, elle a finalement été avancée au 1er juillet 2016. « Mozilla a annoncé une intention similaire sur le blog de Sécurité Mozilla. Nous allons continuer à nous coordonner avec les autres fournisseurs de navigateur web pour évaluer l’impact de ce calendrier basé sur la télémétrie et sur les projections actuelles de faisabilité de collisions sur SHA-1 », a rajouté Kyle Pflug. Google de son côté n’a pas encore modifié la date du 1er janvier 2017 prévue pour la fin du support de SHA-1 dans Chrome.

Une étude menée par Netcraft a montré qu'à l'heure actuelle, près de 1 million de sites Web déploient encore des certificats signés SHA-1 sur leur infrastructure. Une enquête ultérieure menée par Netcraft a révélé que bon nombre de sites gouvernementaux et militaires américains utilisent encore des certificats signés SHA-1 obsolètes, exposant ainsi leurs utilisateurs et les données à des risques.

Source : blog Windows, netcraft

Utilisez-vous encore SHA-1 sur vos sites ? Que pensez-vous de cette décision de Microsoft ?

Voir Aussi :

Google annonce la fin du support de SHA-1 dans Chrome, la firme accélère la mort de l'algorithme de hachage cryptographique

Répondre avec citation

Répondre avec citation

Partager