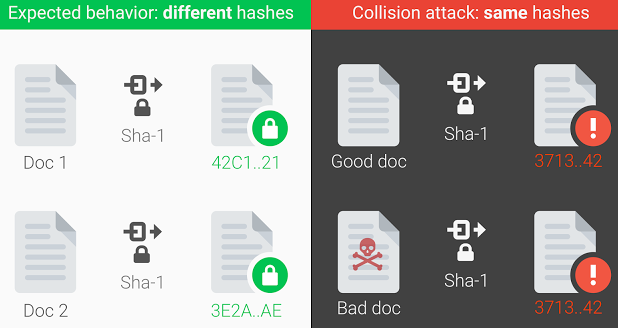

Maintenant que google a démontré qu'on pouvait trouver une collision à SHA-1, il reste à cubifier le problème : démontrer qu'on peut trouver une paire de fichiers différents qui provoquent une collision ET pour MD5, ET pour SHA1, ET pour SHA256. Bon courage.

Répondre avec citation

Répondre avec citation

de mon aide, vous pouvez cliquer sur

de mon aide, vous pouvez cliquer sur  .

.

Que pensez-vous des raisons qu'il a évoquées ?

Que pensez-vous des raisons qu'il a évoquées ?

Pas de questions techniques par MP ! Le forum est là pour ça...

Pas de questions techniques par MP ! Le forum est là pour ça...

Partager