Plus de 2000 instances MongoDB prises en otage dans l'attente du paiement d'une rançon,

les administrateurs sont invités à vérifier leurs configurations

Il y a près de deux ans déjà, un chercheur en sécurité identifiait plus de 33 500 instances MongoDB comportant un port d’administration ouvert, parmi lesquelles près de 19 000 ne demandaient aucune authentification. Les utilisateurs de MongoDB étaient donc prévenus du fait que des instances (près de 600 To de données) mettaient à la merci d’un pirate les sites et applications web qui s’appuyaient sur ces bases de données. Bien entendu ces instances MongoDB ne se retrouvaient pas en danger en raison d'un défaut logiciel, mais à cause d'une mauvaise configuration qui permet à un attaquant à distance d'accéder aux bases de données MongoDB sans même avoir à se servir d’un quelconque outil de piratage.

Dans une mise à jour, MongoDB a résolu ce problème en définissant par défaut dans les configurations un accès restreint à distance. Il semble que de nombreux administrateurs n’ont pas pris la peine d’effectuer la mise à jour. C’est en tout cas ce que suggère un évènement récent qui affecte MongoDB.

Victor Gevers, un chercheur en sécurité et accessoirement co-fondateur de la fondation GDI, un organisme à but non lucratif visant à rendre l'Internet plus sûr, a trouvé une instance MongoDB prise en otage. Si elles étaient encore 200 lundi dernier, selon un tweet de John Matherly, le fondateur de Shodan (un moteur de recherche de machines connectées) le nombre a été multiplié par 10 en l’espace de quelques jours. Selon Bob Diachenko, un chercheur de MacKeeper, parmi les victimes figurent une organisation dans le domaine de la santé aux Etats-Unis qui a perdu l’accès à 200 000 enregistrements.

Tout a commencé le 27 décembre lorsque, dans le cadre de ses activités au sein de la GDI, il a repéré une base de données MongoDB dont l’accès n’était pas protégé par un mot de passe. Cette dernière l’a interpellé parce qu’au lieu de voir du contenu, il est tombé sur le message « SEND 0.2 BTC TO THIS ADDRESS 13zaxGVjj9MNc2jyvDRhLyYpkCh323MsMq AND CONTACT THIS EMAIL WITH YOUR IP OF YOUR SERVER TO RECOVER YOUR DATABASE ! ».

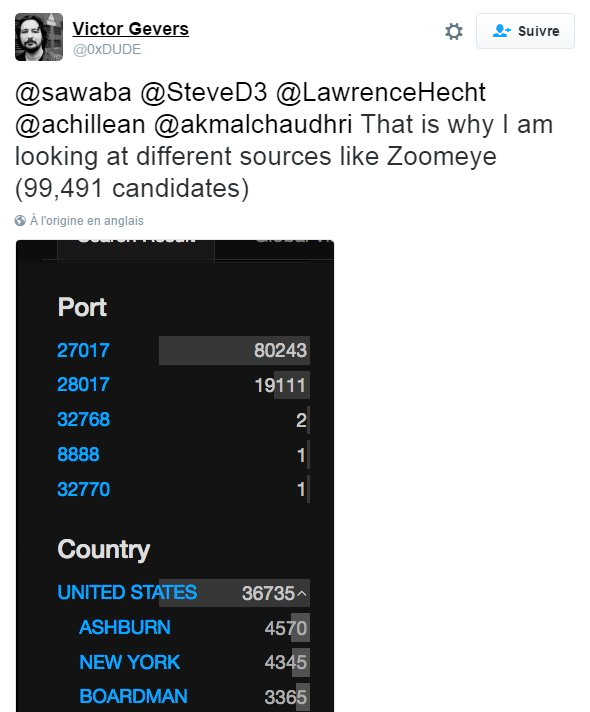

Pour Gevers, il est possible que l'attaquant trouve les installations MongoDB par un scan basique ou Shodan. Il est également possible de trouver des installations MongoDB qui soient vulnérables à différents exploits, comme le fait d'autoriser les utilisateurs authentifiés distants pour obtenir des privilèges systèmes. « Les criminels ciblent souvent les bases de données open source pour déployer leurs activités de vol ou de rançonnage. Mais nous avons aussi vu des cas où des serveurs sont utilisés pour héberger des logiciels malveillants, des botnets et pour cacher des fichiers dans GridFS », a-t-il expliqué.

Si le procédé s’apparente à celui des ransomwares, notamment une prise en otage des données associée à une demande rançon, l’attaque ne fait pas appel à un malware de ce type. D’ailleurs Gevers le rappelle lorsqu’il dit que « ce n’est pas un ransomware. La base de données n’est pas chiffrée, mais simplement remplacée. Nous avons affaire à quelqu’un qui effectue cette opération manuellement ou via un simple script Python ».

L’entité derrière cette attaque, qui utilise le pseudonyme harak1r1, exige le paiement d'une rançon de 0,2 bitcoin (ce qui représente environ 200 euros dans le cours actuel de cette monnaie virtuelle) mais aussi d’être contacté par courriel avec l’IP du serveur pour que les données soient restituées.

Pour l’heure, 16 entités se sont déjà résolues à payer à en croire le Blockchain dédié au paiement de la rançon.

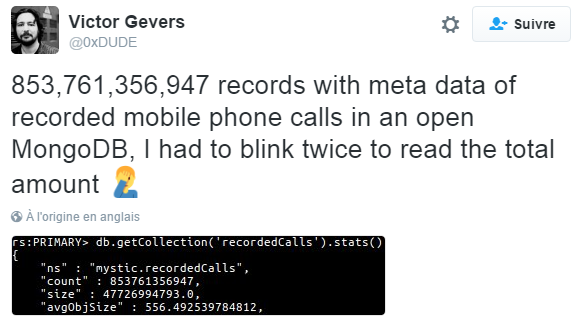

Lors de ses recherches, Gevers est tombé sur une base de données MongoDB ouverte disposant de plus de 850 milliards de métadonnées d’enregistrement d’appels téléphoniques. « J’ai dû cligner des yeux à deux reprises pour lire le nombre total ».

Source : John Matherly, Victor Gevers, Blockchain dédiée au paiement de la rançon

Répondre avec citation

Répondre avec citation

Partager