Des hackers mettent en œuvre des plateformes de phishing en tant que service à coûts réduits

afin de faciliter le lancement des cyberattaques

Après le succès des SaaS (Software as a service, logiciel en tant que service), des IaaS (Infrastructure en tant que service, infrastructure en tant que service), des PaaS (Platform as a service, plateforme en tant service), les acteurs malveillants se sont inspirés de ces modèles d’outils fournis en ligne afin de lancer des campagnes d’attaques malveillantes basées sur les PhaaS (entendez par là phishing as a service, hameçonnage en tant que service).

Le phishing encore appelé hameçonnage est une technique utilisée par les cybercriminels afin d’obtenir des renseignements personnels sur des individus dans le but de les utiliser à des fins malveillantes. Pour cela, ces criminels de l’espace numérique se font passer pour des entités de confiance afin de tromper leurs victimes et leur soutirer ainsi des informations personnelles telles que des mots de passe, des numéros de carte de crédit, etc.

Si le phishing est une technique déjà répandue et utilisée pour piéger les utilisateurs, Imperva, l’entreprise de cybersécurité a détecté une campagne de phishing orchestrée avec une véritable plateforme d’outils offerts en tant que service et que même les novices en la matière peuvent louer selon le niveau de leur portefeuille afin de lancer des attaques.

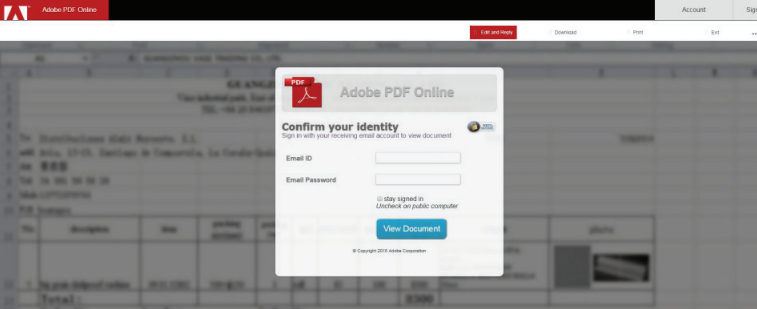

Cette découverte a commencé lorsque l’un des chercheurs d’Imperva a reçu un mail suspect contenant un formulaire de connexion Adobe PDF Online. Adobe PDF Online est généralement utilisé pour afficher les fichiers PDF en ligne et principalement lorsque vous souhaitez les modifier.

Bien que le formulaire de connexion eût l’air authentique, en jetant un coup d’œil au code source de la page, les chercheurs d’Imperva ont découvert les éléments suivants :

1

2

3

4

5

| </div>

<div class="cover"></div>

< !—THE SCRIPT WAS ORIGINALLY WRITTEN CODED BY ALIBOBO 360-->

</body>

</html> |

Code HTML avec commentaire précisant l’auteur du code

<form name="myForm" action="mgbada.php" onsubmit="return validateForm()" method="post">

Formulaire HTML appelant le fichier Mgbada

Selon les recherches d’Imperva, Mgbada est un terme utilisé par les Nigérians pour faire référence à leurs victimes. En poussant encore les recherches au niveau du serveur hébergeant le formulaire Adobe PDF Online, ils ont découvert qu’il fait partie d’une infrastructure d’hébergement basée sur cPanel (un panneau de configuration conçu pour simplifier l’automatisation des paramètres et l’hébergement des sites web). Selon Imperva, les acteurs malveillants ont découvert une faille dans cet outil et y ont installé la porte dérobée Full Magic Community dont la paternité est généralement attribuée à un groupe de hackers indonésiens.

Ainsi, en se basant sur leurs investigations, les chercheurs en sécurité chez Imperva ont mis à nu trois campagnes différentes de phishing organisées par ces personnes et qui s’appuient sur Outlook Web Application (OWA), Online Banking et Adobe PDF Online. De manière apparente, les pages des différents formulaires de connexion sont semblables aux pages authentiques, mais en analysant le code source derrière ces pages, l’on se rend compte qu’elles renvoient vers des adresses tierces.

Lorsque par exemple un utilisateur entre ses identifiants dans le formulaire Adobe PDF Online, ceux-ci sont traités et envoyés vers les comptes homead01@gmail.com ou kuncungaja@yahoo.co.id contrôlés par l’attaquant et enregistrés dans les journaux d’un serveur web C&C (serveur de commande et de contrôle). Pareil pour les attaques menées avec OWA. Lorsque les identifiants sont récupérés par l’usurpateur, il redirige la victime vers la page authentique qui est visuellement similaire à celle de l’acteur malveillant. Par manque de vigilance, la victime croira que sa première tentative d’authentification a échoué et cherchera à se connecter à nouveau sur la page authentique sans penser que la première page d’authentification était un leurre pour l’amener à fournir ses identifiants.

Selon les analyses d’Imperva, la campagne de phishing qui a le plus de succès est celle menée avec Adobe PDF Online qui s’affiche lors de la consultation d’une pièce jointe dans un mail. Dans 94 % des cas, les utilisateurs sont pris dans le filet avec cette méthode.

Derrière ces attaques, Imperva a découvert un ensemble d’outils proposés par les attaquants afin de mener des campagnes de phishing. Parmi les services offerts au choix, nous avons par exemple la page de présentation des offres, la page d’appât, le lien généré et envoyé à une victime donnée, une page dédiée appartenant à l’abonné qui souhaite mener une attaque et qui permet de stocker les identifiants volés dans une base de données côté serveur et aussi la possibilité d’avoir un compte VIP proposant des services additionnels. Selon Imperva, le coût maximum pour un compte VIP par mois est de 4,276 dollars avec ces services en ligne. Et en se basant sur les données collectées par l’entreprise de sécurité jusqu’au 29 septembre dernier, 67 116 utilisateurs ont été infectés par ces nouveaux services, ce qui donne un chiffre moyen de 1 700 comptes usurpés en une seule journée.

Pour Imperva, ces chiffres en hausse sont dus aux tarifs réduits proposés par les nouveaux fournisseurs de service de phishing en tant que service. 4,276 dollars pour disposer d’un compte VIP et accéder à un nombre de services tandis que pour une campagne non gérée, les coûts totaux sont estimés à environ 27,65 dollars.

Source : Rapport Imperva (PDF)

Et vous ?

Que pensez-vous de ces nouvelles plateformes de phishing ?

Que pensez-vous de ces nouvelles plateformes de phishing ?

Voir aussi

Avalanche, un botnet responsable de campagnes de phishing et d'une vingtaine de familles de malware, démantelé dans une opération internationale

Avalanche, un botnet responsable de campagnes de phishing et d'une vingtaine de familles de malware, démantelé dans une opération internationale

Nouvelle attaque par Phishing sur Facebook, des comptes détournés pour voler les données personnelles et financières des utilisateurs

Nouvelle attaque par Phishing sur Facebook, des comptes détournés pour voler les données personnelles et financières des utilisateurs

La Rubrique sécurité, Forum sécurité, Cours et turoriels sécurtité, FAQs Sécurtié

La Rubrique sécurité, Forum sécurité, Cours et turoriels sécurtité, FAQs Sécurtié

Que pensez-vous de ces nouvelles plateformes de phishing ?

Avalanche, un botnet responsable de campagnes de phishing et d'une vingtaine de familles de malware, démantelé dans une opération internationale

Nouvelle attaque par Phishing sur Facebook, des comptes détournés pour voler les données personnelles et financières des utilisateurs

La Rubrique sécurité, Forum sécurité, Cours et turoriels sécurtité, FAQs Sécurtié

Répondre avec citation

Répondre avec citation

Partager