Telecrypt, le ransomware qui utilise l’API de Telegram pour communiquer avec les pirates a été cracké,

un outil de déchiffrement des fichiers est disponible

Dans le souci de combattre les ransomwares, un expert en sécurité chez Malwarebytes vient de mmtre en œuvre un outil permettant de déchiffrer les fichiers chiffrés par le ransomware Telecrypt. Tout a commencé un peu plus tôt au début de ce mois lorsque Kaspersky, le fournisseur de solutions de sécurité pour la protection des systèmes d’information, a détecté un ransomware du nom de Telecrypt. Ce malware qui cible les utilisateurs Windows russes s’invite sur les appareils de ces derniers à travers les emails, les exploits et les téléchargements automatiques après la visite de pages web infectées, un clic sur un popup vérolé ou la consultation d’un email piégé (Drive-by-download).

Le fait particulier avec ce ransomware est qu’il utilise une API de l’application Telegram pour envoyer des informations concernant la victime et recevoir un certain nombre d’instructions de la part des pirates derrière l’application. Telegram est une application de messagerie instantanée. Elle intègre des options qui permettent d’envoyer des messages chiffrés de bout en bout et qui ne sont pas stockées sur les serveurs de l’application.

Généralement, les pirates utilisent un serveur de commande et de contrôle (serveur C&C) pour récupérer des informations sur leurs victimes ou envoyer des commandes au malware qu’il ont conçu. Mais dans ce cas de figure, l’auteur du ransomware a préféré se tourner vers l’API de Telegram pour envoyer et recevoir des informations. Pour cela, une fois que l’infection a été réalisée avec succès, le malware crée un bot qui contacte les auteurs de l’attaque en utilisant l’API publique de Telegram. Selon les observations faites par Kaspersky, « le cheval de Troie envoie ensuite une requête à l’URL https://api.telegram.org/bot<token>/GetMe, où <token> l’ID unique du bot Telegram, créé par les cybercriminels, est stocké. Selon la documentation officielle de l’API, la méthode “getMe” aide à vérifier si un bot avec le jeton spécifié existe et découvre des informations de base à ce sujet. Le cheval de Troie n’utilise pas les informations sur le bot que le serveur renvoie ».

À la suite, le malware envoie une requête en utilisant la méthode « sendMessage » qui permet au bot d’envoyer des messages au fil de la conversation créée. Après plusieurs communications entre le bot et les pirates, le ransomware entame une recherche sur les différents lecteurs des fichiers avec des extensions spécifiques et les chiffre. Selon la configuration, le malware peut ajouter l’extension. Xcri aux fichiers chiffrés ou peut les laisser sans les modifier. La liste des fichiers est sauvegardée dans le fichier texte %USERPROFILE%\Desktop\База зашифр файлов.txt.

Après l’opération de chiffrement, Telecrypt envoie une requête en utilisant toujours l’API de Telegram, puis télécharge un module comportant une interface graphique afin d’informer la victime du forfait qui vient de s’accomplir. La victime peut communiquer avec le pirate dans un champ de texte conçu à cet effet.

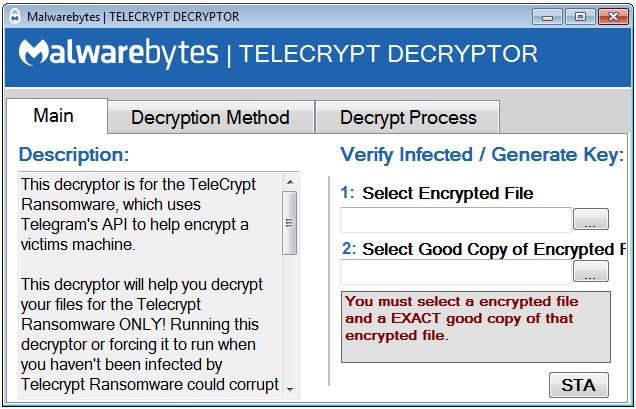

Depuis sa découverte il y a deux semaines, Telecrypt a sévi auprès de la communauté des utilisateurs Windows russes. Toutefois, il y a quelques jours, Nathan Scott, un expert en sécurité chez Malwarebytes, a pu cracker le système de chiffrement utilisé par le ransomware Telecrypt. Il explique que le chiffrement utilisé n’était pas fort. Un outil de déchiffrement a donc été conçu afin de permettre à ceux qui ont été infectés de déchiffrer leurs fichiers sans payer de rançons. L’utilisation de l’outil de déchiffrement exige toutefois d’installer le framework .Net 4.0 ou une version supérieure. Et pour qu’il puisse fournir la clé de déchiffrement, il va falloir insérer dans les différents champs un fichier chiffré et une copie saine du fichier chiffré.

Source : Kaspersky, Malwarebytes

Et vous ?

Qu’en pensez-vous ?

Voir aussi

EduCrypt : un ransomware qui apprend une leçon sur la sécurité informatique et fournit une clé de déchiffrement sans demander de rançon

La Rubrique Sécurité, Forum Sécurité, Cours et tutoriels Sécurité, FAQ Sécurité

Répondre avec citation

Répondre avec citation

Partager