Des pirates exploitent des failles récemment corrigées pour attaquer des milliers de sites web Joomla,

des correctifs sont encore attendus

Depuis plusieurs jours, les sites basés sur le système de gestion de contenu (CMS) Joomla connaîssent des attaques de part de pirates sur la toile. L’histoire a commencé lorsque les développeurs du CMS ont découvert trois failles sur cette plateforme de développement de sites web un peu lus tôt dans ce mois.

La première permet à des personnes mal intentionnées de créer des comptes sur un site web basé sur Joomla même si l’inscription sur le site a été désactivée. La seconde faille permet à un tiers malveillant de s’inscrire sur ces sites web avec des privilèges élevés. La troisième faille quant à elle permet à un tiers d’effectuer des modifications des données des comptes utilisateurs comme les noms d’utilisateurs, leurs mots de passe, les identifiants de groupe d’utilisateurs, etc. À côté de ces trois failles, l’équipe de Joomla a également détecté un bogue sur le système de sécurité utilisant le chiffrement pour l’authentification à deux facteurs.

En urgence, l’équipe a sorti un correctif le mardi 25 octobre afin de colmater toutes les brèches découvertes. Toutefois, en dépit des différents correctifs mis en ligne par l’équipe de Joomla, les pirates n’ont pas pour autant baissé les bras.

En effet, quelques heures après la sortie de ces correctifs, un expert en sécurité de l’entreprise Sucuri a commencé à analyser le code de ces correctifs afin de s’assurer qu’il était sûr. Ce dernier a donc effectué de l’ingénierie inversée, ce qui lui a permis de créer un outil qui lui permettait d’exploiter une vulnérabilité pour télécharger une porte dérobée. Dans ses recherches, il lui a été donné de découvrir comment des pirates pourraient exploiter cette faille et ce qui pourrait être fait pour protéger les clients Joomla.

Malheureusement, Daniel CID, l’expert en sécurité de Sucuri rapporte que son équipe ne fut pas la seule à investiguer sur les derniers correctifs mis en ligne pour corriger les différentes failles recensées. Les pirates ont également détecté des failles dans les correctifs mis en ligne pour protéger les sites Joomla contre l’inscription sur ces sites avec des privilèges élevés et la création de comptes sur ces sites bien que l’enregistrement soit désactivé.

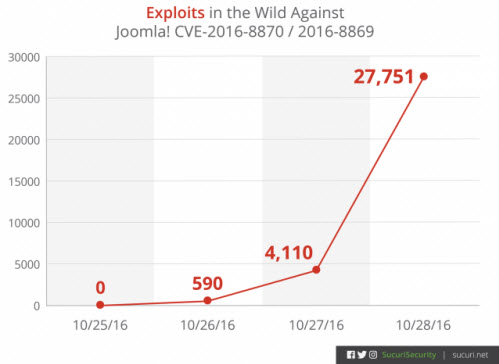

« En moins de 36 heures après la divulgation initiale, nous avons commencé à voir des tentatives d’exploitation de masse à travers le web », a noté CID. Il ajouta qu’en fait, « en raison de la forte augmentation, il est de notre conviction que tout site Joomla ! qui n’a pas été mis à jour est très probablement déjà compromis ». CID base ces convictions sur le fait que depuis le 26 octobre dernier à 13 heures, plusieurs requêtes ont été dirigées vers les sites Joomla afin de tenter de créer des utilisateurs.

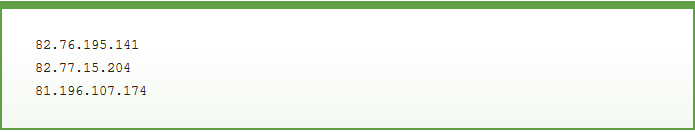

Quelques heures plus tard, une campagne d’attaques lancée à partir de quelques adresses IP (82.76.195.141 / 82.77.15.204 / 81.196.107.174) en Roumanie a fusé en direction des sites Joomla avec pour intention de créer le nom d’utilisateur db_cfg avec le mot de passe fsugmze3.

Par ailleurs, peu de temps après, une campagne d’exploits en masse a été à nouveau lancée à partir d’une autre adresse IP en Lettonie avec pour objectif d’inscrire des noms d’utilisateurs et des mots de passe aléatoires sur des sites Joomla. L’adresse IP répertoriée est la suivante : 185.129.148.216. CID précise que tout site Joomla sur le réseau de Sucuri a été frappé par ces attaques, mais elles n’ont pas atteint leur cible à cause du pare-feu de l’entreprise. Sur son réseau uniquement, l’entreprise a enregistré 27 751 sites qui ont été attaqués.

Sucuri souligne que si vous n’avez pas mis à jour votre site avec les règles de correctif virtuel éditées par la firme et installé dans le par-feu de son cloud, il est très probable que vous soyez déjà infecté. Et pour savoir si vous êtes infecté, CID demande de vérifier les nouveaux utilisateurs dans votre tableau de bord. Par ailleurs, il est recommandé de vérifier les adresses IP fournies et si vous apercevez ces adresses avec le modèle task=user.register, cela signifie que vous êtes déjà infecté.

Source : Blog Sucuri

Et vous ?

Que pensez-vous de ces nouvelles campagnes d’attaques contre les sites Joomla ?

De quoi remettre en cause la sécurité du CMS ?

Voir aussi

4,5 millions d'utilsateurs de sites web WordPress et Joomla victimes d'attaques par injection de code, d'après des chercheurs en sécurité d'Avast

La Rubrique Développement web, Forum Sécurité, Cours et tutoriels web, FAQ web

Répondre avec citation

Répondre avec citation

Partager