Attaques DDoS contre Dyn : l’auteur serait un joueur qui cherchait à mettre hors ligne un site de jeu,

selon le rapport de Level 3 Communications

Le 21 octobre dernier, Dyn, le fournisseur américain du service DNS a connu plusieurs vagues d’attaques de déni de service distribué (DDoS). Suite à ces attaques, plusieurs sites importants dont les services sont fournis par Dyn n’étaient pas accessibles à partir de l’est des États-Unis et aussi à partir de l’Europe. Ce sont entre autres sites PayPal, Twitter, Github, Playstation Network, Netflix, Spotify ou encore Airbnb pour ne citer que ceux-là. Avec son support technique et l’aide de la communauté IT, Dyn a pu contenir les attaques qui avaient pour objectif de noyer entièrement son réseau.

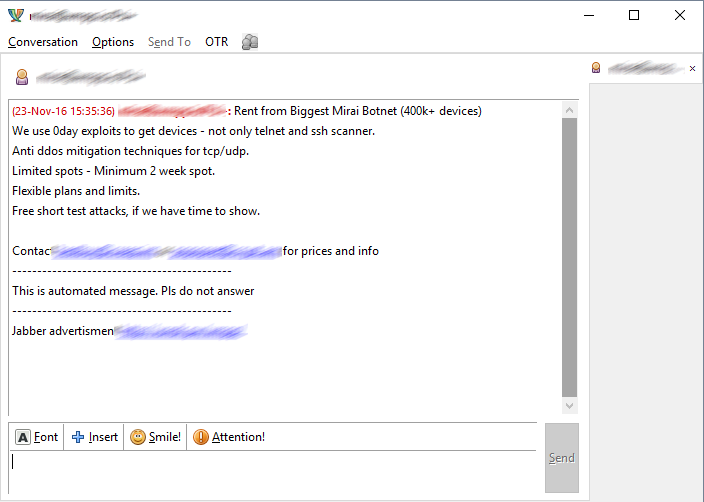

Dès les premières heures après les attaques, Level 3 Communications, l’entreprise américaine spécialisée dans les télécommunications et informations a donné ses analyses en pointant du doigt le malware Mirai qui aurait été utilisé pour contraindre des milliers d’objets connectés mal protégés sur la toile à envoyer des données parasites vers les infrastructures de Dyn. Selon Level 3, ces objets ont délivré environ 500 Go par seconde de trafic vers Dyn. De quoi effectivement faire plier même les infrastructures les plus robustes.

Juste après ces attaques, l’on a eu droit à une revendication d’un groupe de Hackers baptisé New World Hackers et protestant que c’était un « test de puissance » en vue de la préparation d’une attaque d’une plus grande envergure contre la Russie. Bien que la thèse d’un groupe de hackers indépendants semble plausible, les chercheurs en sécurité eux avaient plus les regards tournés vers les entités étatiques notamment la Russie et la Chine. Toutefois, après les conclusions des premières investigations, le directeur du renseignement américain James Clapper a formellement affirmé au cours d’une conférence donnée au centre de recherche Council on Foreign Relations (CFR), que ces attaques ne sont pas l’œuvre de pirates parrainés par un état.

Level 3 qui s’est donné pour objectif d’élucider cette affaire a pris sur elle de mener des recherches afin de savoir qui se cache derrière ce forfait de haut rang. Et il y a quelques heures, l’entreprise a livré les conclusions de son rapport lors d’une conférence donnée par son chef de la sécurité Dale Drew qui a affirmé ceci : « Nous pensons que dans le cas de Dyn, l’attaquant relativement peu sophistiqué a cherché à mettre hors ligne un site de jeu avec lequel il avait une rancune personnelle et loué du temps sur le botnet IoT pour y parvenir ».

À la lumière de cette déclaration, il s’avère donc que l’auteur de ces attaques serait un joueur mécontent qui, en désespoir de cause, aurait tenté de se venger contre un site en inondant le réseau de Dyn avec des données transférées à partir d’appareils connectés. Toutefois, bien que Drew n’ait pas mentionné l’entreprise contre laquelle le joueur dirigeait ses attaques, The Wall Street Journal, en se basant sur des sources proches de l’affaire, a confié que le site en question serait PlayStation Network.

Si les informations sont exactes, cela soulève des inquiétudes en sachant qu’une seule personne a pu occasionner autant de dégâts sur la toile. D’un autre côté, vu que les ressources pour mener de telles attaques sont disponibles à profusion sur le dark web pourvu qu’on y mette le prix, cela n’est donc pas très étonnant. Par contre au-delà de ces faits, ce qui parait étonnant, ce sont les motivations de cette personne qui dans ce cas n’a pas hésité à mettre à mal le réseau de tout un groupe d’entreprises juste pour assouvir une rancœur personnelle contre une seule entreprise. Ce que l’on pourra au moins retenir est que cette affaire met en lumière les problèmes de sécurité liés aux nouveaux périphériques connectés sur la toile.

Source : Forbes, Discours de Dale Drew (PDF)

Et vous ?

Que pensez-vous du rapport de Level 3 incriminant un joueur en colère contre un site ?

Voir aussi

En voulant faire une blague à ses amis, il déclenche une attaque DDoS contre des systèmes d'urgence 911 qui a failli mettre l'un d'eux hors ligne

La Rubrique sécurité, Forum sécurité, Cours et turoriels sécurtité, FAQs Sécurtié

Répondre avec citation

Répondre avec citation

Partager