OVH victime de la plus violente attaque DDoS jamais enregistrée,

par un botnet de caméras connectées qui n'étaient pas sécurisées

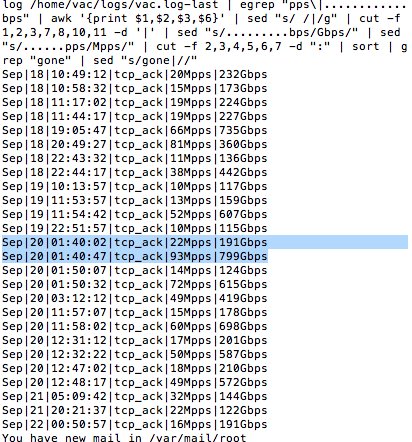

OVH, l’un des hébergeurs les plus importants en Europe, a été victime d’une attaque par déni de service avec un débit supérieur au térabit par seconde. C’est le fondateur et actuel dirigeant d’OVH, Octave Klaba, qui l’a annoncé dans un tweet. Il a partagé une capture d’écran où sont listées uniquement les attaques de plus de 100 Gbps. « Vous pouvez voir que les DDoS simultanés sont proches de 1 Tbps », a-t-il indiqué en affichant la capture ci-dessous.

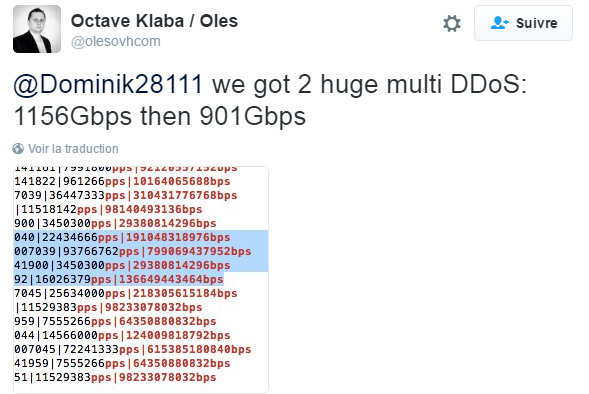

Il a également partagé une capture d’écran qui prouve que les attaques visant OVH ont atteint des pics de trafic respectifs de 1156Gbps puis 901Gbps.

Selon lui, cette attaque est due à un botnet qui est constitué de 145 607 caméras de surveillances IP, visiblement non protégées, et qui ont été capables de lancer une attaque DDoS de plus de 1,5 térabit par seconde.

À en croire le chercheur en sécurité Mustafa Al-Bassam, il s’agissait là de la plus violente attaque DDoS jamais enregistrée dans l’histoire de l’Internet : « un botnet de caméras insécurisées a littéralement provoqué l’attaque DDoS la plus lourde du monde », a-t-il indiqué dans un tweet.

Une attaque qui n’a toutefois pas réussi à faire plier les serveurs d’OVH même si elle a provoqué quelques ralentissements. La question qu’il convient tout de même de se poser c’est : que ce serait-il passé si l’attaque avait été dirigé vers une autre structure d’hébergement plus modeste ? Il faut dire que cette situation sera sans doute appelée à se reproduire. Les chercheurs en sécurité multiplient les rapports sur la faiblesse de la sécurité des objets connectées comme le réfrigérateur RF28HMELBSR de Samsung : bien que l'appareil prenne en compte les connexions chiffrées en SSL / TLS, il ne vérifiait pas l'authenticité des certificats, permettant ainsi la réalisation d’une attaque de type « Man in the middle » pour intercepter les données de connexion.

Notons qu’il ne s’agit pas là d’une première attaque réalisé par un botnet d’objets connectés. En 2014 oar exemple, la société de sécurité Proofpoint avait déjà repéré un botnet d’objets connectés, dédié à l’envoi de spam et de courriels infectés.

Il ne s’agit même pas de la première attaque par déni de service qui s’appuie sur des caméras connectées. En octobre 2015, les chercheurs d’Incapsula avaient découvert des attaques DDoS provenant d’un botnet de 900 caméras connectées. En juin 2016, la société Sucuri avait détecté un botnet de 25.000 caméras connectées.

Arnaud Cassagne, Directeur du développement de l’intégrateur Cheapset, groupe Newlode, livre son analyse sur l’utilisation d’objets connectés pour réaliser ce type d’attaques, tout en prédisant une montée en puissance de ce types de cas :

« La sécurité des objets connectés est encore aujourd’hui clairement défaillante. Penchons-nous sur la réalité des sociétés qui fournissent des objets connectés :

- elles utilisent des logiciels libres comme base de développement, et les systèmes d’exploitation sont souvent faillibles.

- internet est la solution la plus rentable et la plus simple pour l’interconnexion des objets avec leurs « centres de contrôle ». Les moyens d’échanges ne sont pas toujours sécurisés (versions de SSL / TLS pas à jour, donc potentiellement vulnérable).

- des contraintes de temps pour se positionner sur un marché. Il faut aller vite à l’essentiel. La sécurité se retrouve souvent mise sur la touche. Le focus est mis sur l’ergonomie et le design.

- le mode connecté 24/24 7/7 fait qu’il est très compliqué de faire des mises à jour et de corriger les failles.

Pour toutes ces raisons, les objets connectés, qui sont de plus en plus nombreux et performants, sont la cible des périodes. Grâce aux objets connectés, il est très facile pour les cybercriminels de définir le moment idéal de la journée pour pirater une machine domestique connectée - et potentiellement créer un botnet pour mener des attaques d’envergure ou voler des données. Il leur suffit d’accéder aux caméras sur IP installées, ou encore de consulter les données du thermostat connecté de la maison pour connaître les heures de présence des habitants…

Nous pouvons clairement prédire aujourd’hui qu’il y aura de plus en plus d’attaques de ce type. Les objets connectés sont plus faciles à trouver que les équipements installés sur un réseau d’entreprises mieux sécurisé. Nous observons aujourd’hui que des entreprises disposant d’un grand nombre de mécanismes de sécurité se font quand même voler des données. Alors que penser d’une infrastructure IoT (Internet des objets) un peu plus jeune…

La sécurité sera demain le nerf de la guerre pour les éditeurs. Mais la sécurité est coûteuse, et nécessite de prendre du temps, et d’avoir des ressources. Il faudra surement plusieurs attaques massives et visibles avant que tous les acteurs fassent le nécessaire. Les grosses entreprises le font pour la plupart, car elles avaient déjà une démarche au sein de leurs infrastructures. Mais les plus petits n’ont pas forcément cette maturité, ni les moyens nécessaires.

Comment se prémunir ? En analysant les risques, et en essayant de réduire la surface d’exposition. C’est assez naturel pour une entreprise, mais moins pour les particuliers. La sensibilisation du grand public n’est pas simple. Les éditeurs devraient néanmoins partager quelques bonnes pratiques ».

Source : Tweet Mustapha Al-Bassam, Tweet Octave Klaba

Voir aussi :

Des hackers ont détourné des centaines de caméras de surveillance pour mener des attaques DDoS en utilisant l'outil dédié LizardStresser

Répondre avec citation

Répondre avec citation

Partager