Apple corrige en urgence trois vulnérabilités zero day sur iOS qui ont permis à un logiciel espion,

de passer sous les radars pendant des années

Des chercheurs en sécurité ont découvert trois vulnérabilités dans iOS qui permettent à un attaquant d’installer un logiciel espion ou tout autre logiciel malveillant sur un iPhone cible. Dans le rapport décrivant les circonstances de la découverte de ces exploits ainsi que leurs mécanismes, Citizen Lab, une émanation de l’université de Toronto (Canada), explique avoir été contacté par Ahmed Mansoor, un défenseur des droits de l’homme qui vit aux Émirats arabes unis et lauréat du Martin Ennals Award (le « prix Nobel pour les droits de l’homme »). Le 10 et 11 août de l’année en cours, Ahmed a reçu des messages SMS sur son iPhone, promettant de lui faire parvenir de « nouveaux secrets » sur les détenus torturés dans les prisons des Émirats arabes unis s’il cliquait sur le lien fourni dans le message. Au lieu de cliquer dessus, Ahmed a eu le réflexe de faire parvenir le message à des chercheurs en sécurité (ceux de City Lab dans le cas d’espèce).

Les chercheurs ont reconnu le lien comme appartenant à une infrastructure d’exploit du NSO Group, une entreprise israélienne, fondée en 2010 par Omri Lavie et Shalev Hulio, qui s’est spécialisée dans l’assistance technique aux gouvernements pour l’espionnage de terminaux mobiles et développe des « armes numériques » à l’instar du logiciel espion Pegasus. Depuis 2014, NSO Group est passé sous l’étendard du fonds d’investissement américain Francisco Partners Management contre 120 millions de dollars.

Par la suite, de concert avec les chercheurs de Lookout Security, les chercheurs de Citizen Lab ont déterminé que les liens menaient vers une chaîne de trois exploits de type zero day qui aurait permis d’effectuer un jailbreak à distance de l’iPhone 6 de Mansoor et y installer un logiciel espion sophistiqué. Une fois infecté, son téléphone serait devenu une véritable source de renseignements étant donné que les pirates auraient pu se servir de la caméra de son appareil ainsi que de son microphone pour espionner ses activités, sans compter le fait que ses appels auraient pu être enregistrés même s’il passait par des services comme WhatsApp ou Viber, ses déplacements auraient pu être pistés.

Trident, comme l’ont surnommé les chercheurs, semble avoir été utilisé dans Pegasus.

« Pegasus est l’attaque la plus sophistiquée ciblant un terminal que nous ayons jamais rencontrée indépendamment du endpoint parce qu’elle exploite la façon dont les terminaux mobiles s’intègrent dans nos vies et tire parti de la combinaison de fonctionnalités présentes uniquement sur les mobiles : connexion permanente (WiFi, 3G/4G), communications vocales, caméra, e-mail, messages, GPS, mots de passe et liste de contacts. Elle est modulaire pour permettre une personnalisation et se sert d’un chiffrement fort pour échapper à toute détection. L’analyse de Lookout a déterminé que le logiciel malveillant a tiré profit de trois vulnérabilités zero day, ou Trident, dans iOS :

CVE-2016-4655: fuite d'information dans le noyau : une vulnérabilité dans la cartographie de base du noyau qui fait fuir des informations permettant à l'attaquant de calculer l'emplacement du noyau en mémoire.

CVE-2016-4656: corruption de la mémoire du noyau qui a un jailbreak : les vulnérabilités au niveau du noyau iOS sur 32 et 64 bits qui permettent à l'attaquant de « jailbreaker » silencieusement l'appareil et d’installer un logiciel de surveillance.

CVE-2016-4657: corruption de la mémoire dans Webkit : une vulnérabilité dans WebKit de Safari permet à l'attaquant de compromettre l'appareil lorsque l'utilisateur clique sur un lien ».

Le logiciel est hautement configurable : en fonction du pays d'utilisation et des fonctionnalités achetées par l'utilisateur, les fonctionnalités du logiciel espion incluent l'accès aux messages, aux appels, aux courriels, aux journaux, mais également à d’autres applications parmi lesquelles Gmail, Facebook, Skype, WhatsApp, Viber, FaceTime, Calendrier, Line, Mail.Ru, WeChat, SS, Tango, entre autres. Le kit semble persister même lorsque le logiciel de l'appareil est mis à jour et il peut se mettre à jour pour remplacer facilement les exploits s’ils deviennent obsolètes.

« Nous pensons que ce logiciel espion a été caché pendant un long moment en nous basant sur certains indicateurs dans le code (par exemple, une cartographie du kernel a des valeurs qui remontent jusqu’à iOS 7). Le logiciel espion a également été utilisé pour attaquer des cibles de grande valeur pour de nombreuses raisons, parmi lesquelles l’espionnage industriel de haut niveau sur iOS, Android et BlackBerry », indiquent les chercheurs.

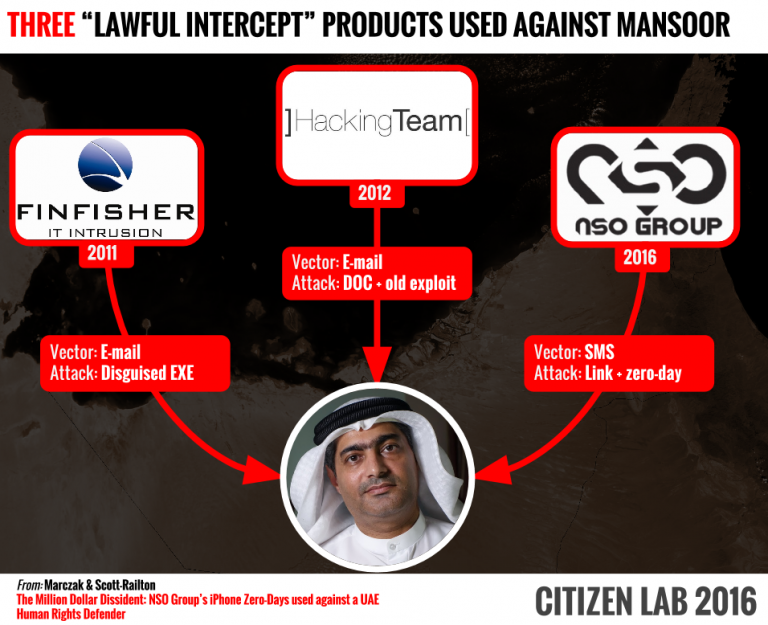

Ce n’est pas la première fois que Mansoor se fait attaquer : il a été la cible du logiciel espion FinSpy de FinFisher en 2011, puis par le Remote Control System de Hacking Team en 2012, ces deux attaques ayant un vecteur commun à savoir l’envoi d’un courriel. « Hacking Team et Finfisher ont fait l'objet de plusieurs années de révélations mettant en évidence une utilisation abusive des logiciels espions pour compromettre des groupes de sociétés civiles, des journalistes ainsi que des travailleurs dans les droits de l’homme », ont expliqué les chercheurs.

Avant de divulguer ces failles, les chercheurs ont contacté Apple qui a d’ores et déjà déployé un correctif d’urgence avec la version 9.3.5 d’iOS.

Source : Citizen Lab, Lookout Security

Répondre avec citation

Répondre avec citation

Partager