Une faille de sécurité menace des millions de smartphones Android

elle concerne les puces de Qualcomm et affecte les anciennes versions de l'OS de Google

Android, le système d’exploitation mobile développé par Google n’en finit pas avec les menaces de sécurité. Tout au long de son évolution, l’OS mobile a été marqué par l’existence et la découverte de failles plus ou moins graves, capables de mettre à mal la sécurité de millions d’utilisateurs. Cette fois, c’est le fondeur américain Qualcomm qui est dans le collimateur. En effet, il a été victime d’une faille de sécurité qui réside au niveau de ses puces ARM. Dotés d'une architecture relativement plus simple que d'autres familles de processeurs, et bénéficiant d'une faible consommation, les processeurs ARM sont devenus dominants dans le domaine de l'informatique embarquée, en particulier la téléphonie mobile et les tablettes. Ces processeurs sont fabriqués sous licence par un grand nombre de constructeurs, dont Qualcomm.

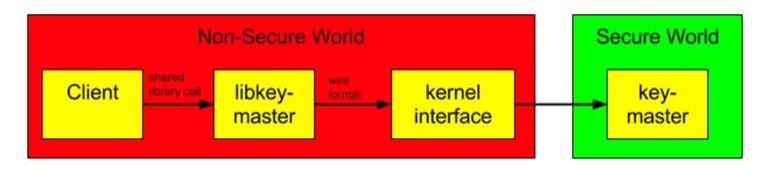

L’introduction de la version 6 de l’architecture ARM a été l’occasion de la mise en place de certaines extensions de sécurité. Elle a permis de doter le terminal d’un espace protégé appelé TrustZone où peuvent se stocker des données sensibles, notamment des clés (KeyMaster) permettant de déchiffrer les données chiffrées des smartphones Android. Afin de renforcer la sécurité, ni le système d’exploitation ni le constructeur ne peuvent accéder à ces clés, seule la puce peut les manipuler.

La KeyMaster est enregistrée à part dans une zone sécurisée appelée TrustZone

Seulement il y a plus d’un an en avril 2015, un utilisateur a réussi à contourner ce mécanisme de chiffrement. Le chercheur en sécurité portant le pseudonyme « laginimaineb » a réussi à accéder à la zone protégée en recourant à la rétro-ingénierie. La rétro-ingénierie, ou ingénierie inverse ou inversée, est l'activité qui consiste à étudier un objet pour en déterminer le fonctionnement interne ou la méthode de fabrication. Le terme équivalent en anglais est reverse engineering.

Sur son blog « Bits, please », le chercheur indique avoir utilisé un téléphone Nexus 5. Il a pu ainsi observer le fonctionnement très bas niveau des puces Snapdragon et a pu découvrir une « chaine de vulnérabilités » permettant de se procurer des privilèges. À noter que les SnapDragon sont une famille de système sur puce (system-on-a-chip ou SoC) de la société Qualcomm utilisant le jeu d'instruction ARM. Ils sont destinés au marché des smartphones et tablettes tactiles et sont disponibles pour un large éventail de systèmes d’exploitation.

Grâce à cet exploit, le chercheur a pu mettre la main directement sur la clé KeyMaster enregistrée dans la TrustZone. Cette faille peut être bénéfique pour les bidouilleurs dans la mesure où elle rend beaucoup plus facile le déverrouillage du bootloader des terminaux équipés de ces puces. Mais elle permet aussi de récupérer des données sensibles et contourner leur chiffrement.

Android 5.0 a été doté de plusieurs fonctionnalités afin de renforcer la sécurité, parmi lesquelles figure le chiffrement intégral de disque dur (FDE). Il permet de générer une KeyMaster et un salage de 128 bits. Lorsqu’il est activé par l’utilisateur, la KeyMaster est enregistrée dans la TrustZone, elle-même chiffrée par la méthode de verrouillage du téléphone choisie par l’utilisateur. Si le hacker arrive à mettre la main sur cette clé, il pourra tenter de mener une attaque par force brute pour trouver le mot de passe, le code pin ou la combinaison de déverrouillage et ainsi accéder au contenu du smartphone.

Cette faille grave montre que les terminaux Android ne sont pas encore à l’abri des attaques. Le chiffrement actuel ne permet pas de barricader les données. Néanmoins, le chercheur estime que les efforts conjoints de toutes les parties concernées pourraient rendre les prochaines générations d’Android plus robustes. Pour le moment, seuls les appareils munis des dernières versions d’Android, à savoir 5.1.1 et 6.0 peuvent installer un correctif pour se prémunir de cette vulnérabilité. À savoir que seulement 27 % des utilisateurs utilisent ces deux versions dans tout le parc Android.

Source : Bits, please - source.android

Et vous ?

Qu'en pensez-vous ?

Voir aussi :

Ce malware peut secrètement rooter votre smartphone Android et installer des applications malicieuses, il exploite des vulnérabilités peu connues

Forum Sécurité

Répondre avec citation

Répondre avec citation

Partager