Une variante du malware T5000 peut enregistrer des conversations Skype,

subtiliser des documents ou effacer des fichiers

Les chercheurs en sécurité de Palto Alto Networks ont découvert un logiciel malveillant qui, selon eux, serait une variante de la porte dérobée T5000 découverte en 2013 et qui a servi à viser des militants des droits de l'homme, l'industrie de l'automobile et même des gouvernements dans la zone APAC.

Cette fois-ci, les chercheurs ont indiqué que sa variante T9000 a été utilisée pour viser diverses entreprises basées aux É.-U.. Toutefois, étant donné les fonctionnalités du logiciel malveillant, ils estiment que l'outil a été conçu pour viser un large éventail d'utilisateurs. Le logiciel malveillant infecte les ordinateurs via des fichiers RTF malveillants qui exploitent les CVE-2012-1856 et CVE-2015-1641.

« En plus des fonctionnalités de base qu'une porte dérobée fournit, T9000 permet également aux attaquants d'intercepter des données chiffrées, prendre des captures d'écran d'applications spécifiques et viser particulièrement les utilisateurs de Skype », expliquent les chercheurs. Le logiciel malveillant peut également identifier jusqu'à 24 antivirus (Sophos, INCAInternet, DoctorWeb, Baidu, Comodo, TrustPortAntivirus, GData, AVG, BitDefender, VirusChaser, McAfee, Panda, Trend Micro, Kingsoft, Norton, Micropoint, Filseclab, AhnLab, JiangMin, Tencent, Avira, Kaspersky, Rising et 360) qui seraient exécutés sur le système et modifier ses mécanismes d'installation afin de pouvoir échapper au radar de ceux qui sont installés sur la machine cible.

L'installation se déroule en quatre phases :

- tout d'abord, lorsque le fichier temporaire est exécuté, il va créer une exclusion mutuelle (une primitive de synchronisation utilisée pour éviter que des ressources partagées d'un système ne soient utilisées en même temps) afin de s'assurer qu'une seule instance du logiciel malveillant est exécutée à la fois. Il va ensuite effectuer un certain nombre de vérifications dans le registre HKLM\Software\ pour voir lequel des antivirus (liste citée en sus) est installé sur la machine cible. Ces antivirus sont représentés par une valeur binaire (0x08000000 : Sophos, 0x02000000 : INCAInternet, 0x04000000 : DoctorWeb, 0x00200000 : Baidu, 0x00100000 : Comodo, 0x00080000 : TrustPortAntivirus, 0x00040000 : GData, 0x00020000 : AVG, 0x00010000 : BitDefender, 0x00008000 : VirusChaser, 0x00002000 : McAfee, 0x00001000 : Panda, 0x00000800 : Trend Micro, 0x00000400 : Kingsoft, 0x00000200 : Norton, 0x00000100 : Micropoint, 0x00000080 : Filseclab, 0x00000040 : AhnLab, 0x00000020 : JiangMin, 0x00000010 : Tencent, 0x00000004 : Avira, 0x00000008 : Kaspersky, 0x00000002 : Rising, 0x00000001 : 360).

« Aussi, si par exemple Trend Micro et Sophos venaient à être découverts sur la machine de la victime, la valeur résultante serait 0x08000800. Cette valeur numérique est écrite dans le fichier suivant : %APPDATA%\Intel\avinfo » ;- une fois cette étape terminée, le fichier malveillant hccutils.dll sera téléchargé (sideload) et le logiciel va encore effectuer les mêmes vérifications qu'à l'étape 1 en se servant de trois techniques qui sont tributaires des propriétés de la victime :

- la victime utilise Microsoft Windows 8/Windows Server 2012 R2 avec un produit de sécurité DoctorWeb,

- la victime utilise Microsoft Windows 8/Windows Server 2012 R2 et ne se sert pas de Kingsoft, Tencent, ou DoctorWeb,

- la victime utilise Windows XP ou une version précédente du système d'exploitation avec aucun antivirus installé ou l'un de ceux-ci : Sophos, GData, TrendMicro, AhnLab, Kaspersky.

Chacune des techniques utilisées dans les situations décrites en sus a pour objectif de définir des clés de registre qui vont à la fois activer la fonctionnalité AppInit_DLL et veiller à ce que tous les processus en mode utilisateur qui sont engendrés chargent la bibliothèque ResN32.dll ;- la troisième étape commence lorsque le fichier ResN32.dll amorce son opération. La bibliothèque commence par engendrer un nouveau thread qui sera responsable de la majorité des fonctionnalités embarquées de l'application. Il commence par vérifier la version du système d'exploitation et recherche à nouveau les solutions de sécurité qui sont sur la machine. Après cela, un nouveau thread est créé pour effacer les fichiers qui ont servi dans les étapes précédentes et ne seront plus nécessaires. Après quoi la bibliothèque ResN32.dll va lire le fichier ResN32.dat qui a été précédemment écrit dans le disque. Les données seront alors déchiffrées et décompressées ;

- et enfin la quatrième étape. Le fichier décompressé et déchiffré va chercher à vérifier les processus parents. S'il tombe en face de certains (winlogon.exe, csrss.exe, logonui.exe, ctfmon.exe, drwtsn32.exe, logonui.exe, explore.exe, System, Dbgview.exe, userinit.exe, lsass.exe, wmiprvse.exe, services.exe, inetinfo.exe, avp.exe, Rtvscan.exe), le logiciel va sortir sans effectuer d'activité malveillante. C'est à cette étape que les fonctions principales du logiciel malveillant seront chargées.

Le logiciel est configuré pour recevoir un certain nombre de commandes comme RUN (pour exécuter des commandes), DOW et UP (pour télécharger des fichiers - download et upload- ) ou encore CFI (pour arrêter interactivement des processus engendrés).

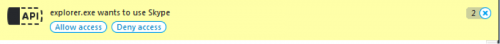

L'un des modules appelés par le logiciel est tyeu.dat qui permet entre autres de collecter des informations sur Skype. Pour ce faire, le logiciel va se servir de l'API intégré à Skype. Les chercheurs précisent que cela ne peut être réalisé que si Skype est exécuté sur l'ordinateur et la victime est connectée. La victime verra alors apparaître sur son écran cette boîte de dialogue :

La victime doit explicitement autoriser le logiciel à se servir de Skype pour que cette fonctionnalité en particulier marche. Une fois l'autorisation accordée, le logiciel va commencer à sauvegarder les appels vidéo, audio et les messages.

Le module vnkd.dat va pour sa part permettre de subtiliser les fichiers (.doc, .ppt, .xls, .docx, .pptx, .xlsx) de l'ordinateur cible, fussent-ils présents sur un disque amovible.

Source : Palto Alto Networks

Voir aussi :

Des hackeurs utilisent un malware pour faire tomber le réseau électrique dans l'ouest de l'Ukraine

La face cachée des sites de torrent : une étude s'intéresse aux statistiques relatives à la distribution de malwares sur ces types de plateformes

Linux.Wifatch, le malware qui s'attaque à des routeurs sous Linux ~~ pour les protéger contre d'autres virus néfastes

Répondre avec citation

Répondre avec citation

Partager