Le rançongiciel Linux.Encoder.1 a maintenant infecté des milliers de sites web

et continue de prendre de l’ampleur d’après Doctor Web

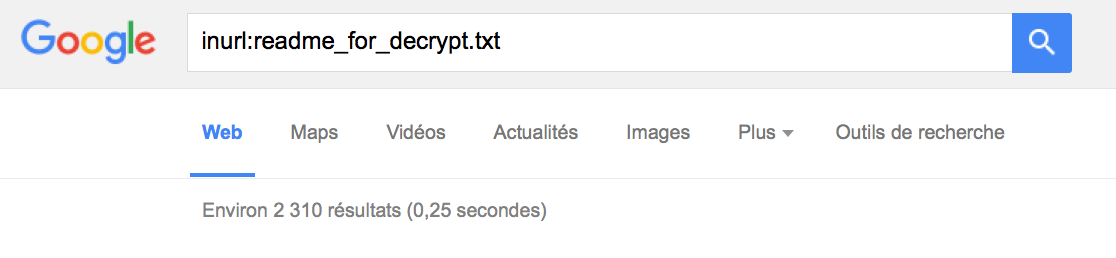

D’après la société de sécurité Doctor Web, plus de 2000 sites web ont déjà été affectés par le rançongiciel Linux.Encoder.1 dont la première attaque a été découverte par la société de sécurité il y’a un peu plus d’une semaine. La société rapportait alors quelques dizaines de cas causés par le virus. Cependant, en l’espace de quelques jours seulement le rançongiciel aurait atteint plus d’un millier de sites web. L’estimation est basée sur le nombre de recherches concernant le fichier README_FOR_DECRYPT.txt qui est le fichier contenant les instructions permettant de décrypter les fichiers d’un ordinateur atteint moyennant le paiement d’un bitcoin.

D’après Doctor Web, Linux.Encoder.1 serait en train d’exploiter une vulnérabilité du CMS Magento pour infecter les serveurs Linux. Une autre remarque faite par la société de sécurité est le fait que les pirates n’auraient pas besoin de privilèges d’administrateur pour atteindre un serveur web pour lui transmettre le virus. Cela fait du virus une menace assez sérieuse pour les ressources sur internet du fait que plusieurs CMS présentent des vulnérabilités similaires et que certains webmasters n’appliquent pas toujours les dernières mises à jour des CMS a noté Doctor Web.

Source : Doctor Web

Et vous ?

Que pensez-vous de Linux.Encoder.1 ?

Voir aussi

la rubrique Sécurité (Cours, Tutoriels, FAQ, etc.)

Répondre avec citation

Répondre avec citation

en disant que ceux qui se font avoir sont des admins incompétents pour exécuter un binaire en root sans se poser de questions

en disant que ceux qui se font avoir sont des admins incompétents pour exécuter un binaire en root sans se poser de questions

Partager