Symantec se sépare de certains de ses employés

qui ont émis des certificats SSL Google de façon inappropriée

Les certificats SSL sont devenus une pratique courante dans la sécurisation des communications entre le serveur web et le navigateur, en général pour les transactions bancaires, le transfert de données et les informations de connexion comme les noms d’utilisateur et les mots de passe. D’ailleurs le SSL est récemment devenu une norme pour sécuriser l’utilisation de sites de réseaux sociaux.

C’est une Autorité de Certification (CA en anglais, un tiers de confiance permettant d’authentifier l’identité des correspondants),qui sera chargée de délivrer des certificats décrivant des identités numériques. Il y en a plusieurs de par le monde qui sont reconnus par les éditeurs de navigateurs, ces derniers leur faisant confiance pour délivrer des certificats à des clients. Parmi les CA figure Symantec, un fournisseur de solution de cyber sécurité qui est l’éditeur de la solution Norton Antivirus.

Vendredi dernier, Stephan Somogyi, ingénieur Google qui travaille sur le projet Certificate Transparency dont l’objectif est de procéder à un double contrôle des certificats SSL, a expliqué être tombé sur une série pré-certificats EV (Extended Validation) délivrés par Symantec pour les domaines google.com et www.google.com qui n’étaient ni demandés ni autorisés par Google. Ces certificats ont également été trouvés dans les journaux de DigiCert, une autorité de certification privée américaine qui délivre des certificats de sécurité X.509 pour protocole SSL.

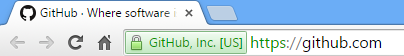

Les certificats EV SSL offrent un niveau de confiance et une garantie supérieurs aux certificats SSL basiques dans la mesure où ils prouvent à vos visiteurs que votre identité et celle de votre organisation ont été vérifiées avec sérieux et qu'il ne s'agit pas d'un site malveillant ou plagié en affichant une barre d’adresse et un cadenas verts comme le montre cette capture d’écran.

Google a mis sur liste noire les certificats en question. Etant donné qu’ils ont été diffusés uniquement durant un jour, Google et Symantec ne pensent pas qu’ils aient pu être utilisés pour mener des attaques. Des pirates auraient pu en profiter pour mener des attaques de type man-in-the-middle afin d’intercepter les communications entre les utilisateurs et les services Google.

Suite à cet incident, Symantec a mené sa propre enquête et a diffusé ce communiqué : « nous avons appris ce mercredi qu’un petit nombre de certificats de contrôles a été émis de façon inappropriée en interne cette semaine pour trois domaines au cours des tests de produits. Tous ces certificats tests ainsi que les clés étaient sous notre contrôle et ont immédiatement été révoqués dès que nous avons découvert le problème. Il n’y a pas eu aucun impact direct sur lesdits domaines et cela n’a à aucun moment constitué un danger pour internet ».

« Bien que nos processus et nos approches soient fondées sur les meilleures pratiques de l'industrie que nous avons contribué à créer, nous avons immédiatement mis en place des processus et des contrôles techniques supplémentaires pour éliminer la possibilité d'une erreur humaine. Nous allons continuer à faire évoluer sans relâche ces meilleures pratiques pour garantir que jamais plus quelque chose comme ça ne se reproduise ».

« En outre, nous avons découvert que quelques employés exceptionnels, qui avaient passé avec succès nos formations strictes en matière de sécurité, ont échoué à suivre nos politiques. Malgré leurs bonnes intentions, cette incapacité à suivre nos politiques à conduit à leur licenciement après avoir passé en revue la question. Parce que vous comptez sur nous pour protéger le monde numérique, nous plaçons la barre au niveau du « compromis zéro » pour de telles infractions. En conséquence, c’était la seule chose qui pouvait être faite ».

« Bien que nous détestions perdre de précieux collègues, nous sommes le leader du secteur en matière de sécurité et il est impératif que nous maintenions les standards les plus élevés ».

Source: blog Google, blog Symantec

Et vous ?

Qu'en pensez-vous ?

Forum Sécurité

Répondre avec citation

Répondre avec citation

Partager