Cisco découvre une nouvelle campagne de ransomware

Dans laquelle les utilisateurs sont invités à télécharger Windows 10 sur leurs PC

Pendant que Microsoft préparait le terrain pour les mises à niveau vers son nouvel OS, les acteurs malveillants du web ont également réfléchi et trouvé la manière de saisir cette opportunité pour faire de nouvelles victimes. Talos, l’équipe de sécurité de Cisco a en effet découvert une nouvelle campagne de spam qui a profité de la sortie de Windows 10 pour propager un malware demandeur de rançon.

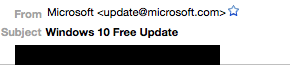

Les auteurs de la campagne ont conçu leur message de sorte à faire tomber plus d’un utilisateur. Un message aux couleurs de Microsoft avec pour objet « Mise à niveau Windows 10 gratuite » et « update@microsoft.com » comme adresse mail de l’expéditeur a été envoyé aux victimes de l’attaque.

Si à première vue, le message semblait donc provenir de la firme de Redmond, son contenu imitait également les messages que Microsoft a envoyés aux utilisateurs qualifiés pour les inciter à migrer vers son nouvel OS. La fausse invitation à migrer vers Windows 10 a également été accompagnée par un message d’avertissement semblable à celui que Microsoft envoie aux utilisateurs dans ses différents mails.

L’arme fatale des attaquants était un programme malveillant caché dans un fichier joint au message, mais les techniques des attaquants incluent également une notification qui fait croire aux victimes que la pièce jointe a été analysée par MailScanner et est sure.

Toutefois, certains éléments auraient pu susciter de la méfiance chez les utilisateurs un peu plus avertis. Il y a par exemple plusieurs caractères qui ne se compilent pas correctement dans le message reçu par les victimes. Les chercheurs de Talos notent également que l’entête du message montre que le mail provient d’une adresse IP allouée à la Thaïlande.

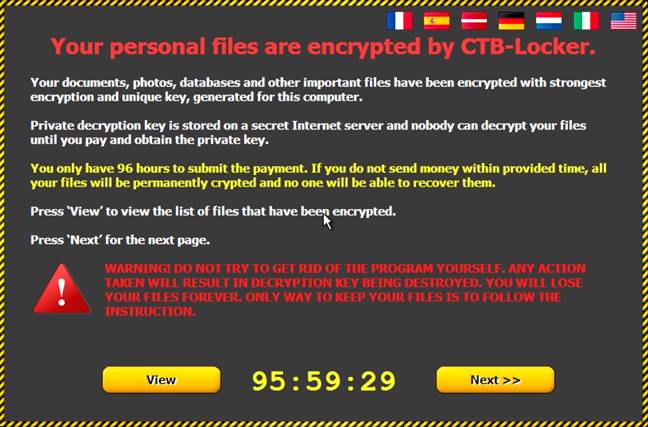

Si les utilisateurs manquent de voir ces détails et qu’ils téléchargent la pièce jointe et exécutent le programme malveillant, le malware débute alors le processus d’infection de la machine. Le malware utilisé, CTB-Locker, est un malware de type ransomware qui chiffre les fichiers de l’utilisateur. Le chiffrement asymétrique est utilisé pour permettre aux adversaires de « chiffrer les fichiers de l'utilisateur sans avoir la clé de déchiffrement sur le système infecté », expliquent les chercheurs de Talos.

Une fois que les fichiers sont chiffrés, les attaquants demandent aux victimes – via une fenêtre – de payer une rançon dans un délai de 96 heures. Les victimes sont ensuite instruites d’utiliser Tor et Bitcoin pour permettre aux acteurs malveillants de rester anonymes et tirer rapidement profit de leurs campagnes avec un risque minimal.

Pour montrer le sérieux de la menace, les attaquants offrent à l’utilisateur la possibilité de voir la liste des fichiers chiffrés. Les pirates lui proposent également de déchiffrer 5 fichiers gratuitement, pour rassurer ce dernier qu’il pourra récupérer ses fichiers une fois que la rançon est payée.

Cette nouvelle campagne découverte par les chercheurs de Talos diffère en bon nombre de points des campagnes de ransomware connues à ce jour. Talos fait remarquer que le malware envoie d’importantes quantités de données à des serveurs de commande et de contrôle, ce qui est inhabituel pour un malware de ce type. La société soupçonne donc que les données de l’utilisateur pourraient être exploitées à d’autres fins.

Contrairement aux versions récentes de ransomware qui misent sur les sites WordPress compromis, CTB-Locker semble encore utiliser des adresses IP codées en dur sur des ports non standards pour établir la communication. Les ports les plus communs qui ont été utilisés sont les ports 9001, 443, 1443, et 666. Talos révèle que le malware a aussi utilisé le port 21 qui est associé au trafic FTP, pour la communication.

Source : Blog Cisco

Et vous ?

Qu’en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager