Un chercheur dévoile 15 failles critiques dans Adobe Reader et Windows

permettant de contourner le sandbox du système, des patchs sont disponibles

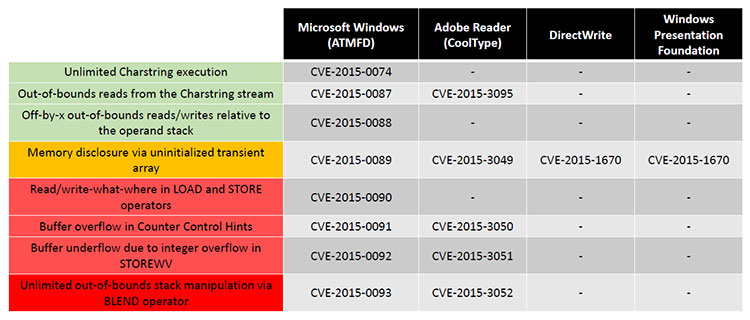

Un chercheur en sécurité informatique nommé Mateusz Jurczyk vient de rendre public un ensemble des failles découvertes dans les systèmes de gestion des polices. Ces failles au nombre de quinze en tout affectent en particulier le noyau de Windows et Adobe Reader.

Pour parvenir à détecter ces vulnérabilités, Jurczyk a longuement étudié le module du pilote Adobe Type Manager Font utilisé pour gérer les polices Type 1 et OpenType. Il faut rappeler que les polices Type 1 d’Adobe ont été véritablement prises en charge par Microsoft à partir de la version NT 4.0 de Windows. Depuis cette version, elles ont été à chaque fois intégrées aux différents systèmes jusqu’à Windows 8.1.

En se concentrant sur le fonctionnement des programmes Postscript « CharStrings » qui servent à dessiner les formes, ce chercheur a constaté plusieurs éléments exploitables. Premièrement, des bugs étaient perceptibles de façon évidente dans la fonction ATMFD.DLL. Deuxièmement, le module du noyau de la plateforme 32 bits utilisait le même interpréteur pour les polices Type 1 et Type 2 et comportait une seule fonctionnalité qui n’était pas documentée. Troisièmement, plusieurs entreprises ont bâti leur gestionnaire de polices à partir des travaux d’Adobe sur les polices de Type 1 et OpenType.

Toutes ces conclusions basées sur l’ingénierie inverse ont permis à Jurczyk de découvrir ces quinze failles qui ont été également présentées à la conférence REcon security. Ce denier l’a intitulé « One font vulnerability to rule them all: A story of cross-software ownage, shared codebases and advanced exploitation ». Comprenez simplement « une vulnérabilité de police pour tous les gouverner : une histoire d’héritage multi logiciel, des bases de code partagées et une exploitation avancée ».

Parmi toutes les failles trouvées, celle qui retient le plus l’attention est la vulnérabilité exploitée à partir d’une primitive affectant toutes les versions d’Adobe Reader et Windows 32 bits. Elle permet de créer une chaine d’exploit aboutissant à la compromission de tout le système juste avec un seul bug. Jurczyk souligne que c’est « l’un des problèmes de sécurités les plus intéressants qu’il a découvert jusqu’ici ».

Et vu que ce problème ne s’adressait pas à la plateforme x64, il s’est permis d’élaborer un code afin d’élever les privilèges pour contourner toutes les mesures de défense et d’atténuation du système. Cette faille a été référencée sous le numéro (CVE-2015-0090). En guise d’élément de témoignage, vous pouvez consulter la vidéo suivante.

Il faut également souligner que ces failles ont été corrigées par Adobe et Microsoft lors de l’édition des différents bulletins de sécurité MS15-021 (en mars), APSB15-10 (en mai), MS15-044 (mai).

En sus de cette publication, tous ces faits nous rappellent également l’épineuse question qui fait encore débat sur la divulgation des failles de sécurité. Devrait-on attendre la sortie d’un correctif avant de publier les failles de sécurité ou plutôt publier ces failles non corrigées afin d’informer le public ? Les opinions sont partagées. Linus Torvalds, par exemple, pense qu’on devrait le faire afin d’informer le public. Microsoft à contrario est favorable à la publication d’une faille après que le correctif ait été publié.

Source : Vexillium Blog

Et vous ?

Que pensez-vous de ces failles ? Vont-elles confirmer l'opinion que vous avez de ces logiciels ?

Ou les considérez-vous simplement comme des failles qui pourraient éventuellement se retrouver dans d'autres applications ?

Répondre avec citation

Répondre avec citation

Partager