ESET découvre le malware Mumblehard après cinq ans d'infection des serveurs Linux et FreeBSD

Ce spammeur pourrait être étendu à Windows

Le cabinet de sécurité informatique ESET vient de mettre au grand jour un malware baptisé Mumblehard. Ce dernier a infecté des milliers de serveurs Linux et FreeBSD pendant la moitié d’une décennie en envoyant des messages indésirables à partir des machines infectées.

C’est en cherchant à résoudre le problème d’un administrateur système dont le serveur avait été mis sur liste noire pour envoi de spams qu’ESET a découvert Linux/Mumblehard. En approfondissant les recherches, les techniciens ont pu s’apercevoir que Mumblehard qui est une famille de logiciels malveillants se présente sous deux composants.

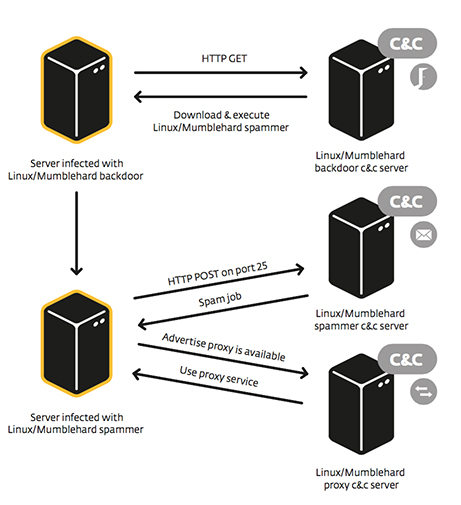

Le premier qui contient les adresses distantes des exécutables à télécharger est en fait une porte dérobée exécutant des requêtes vers le serveur de C&C. La seconde partie est un démon complet qui envoie des spams. Ces malwares ont pu jusque-là sévir en toute impunité à cause du fait que les deux parties qui sont codées en Perl ont été cachées à l’intérieur d’un binaire ELF d’environ deux instructions.

Plus en détail, on constate que le composant qui agit comme une porte dérobée est chargé d’envoyer des requêtes aux serveurs C&C afin de demander des commandes et confirmer le succès de l’exécution. La seule commande qu’elle effectue en boucle est de télécharger l’adresse et de l’exécuter. Pour ce faire, le composant utilise un agent codé en dur semblable à celui utilisé par Firefox 7.01 tournant sur Windows 7. Il est de ce type:

Après avoir exécuté la commande, Mumblehard demande à chaque serveur C&C répertorié sur une liste si le fichier a été exécuté ou non. Cette opération est effectuée en intégrant les résultats dans l’agent qui se présentera comme suit après exécution des commandes.

Code : Sélectionner tout - Visualiser dans une fenêtre à part Mozilla/5.0 (Windows NT 6.1; rv:7.0.1) Gecko/20100101 Firefox/7.0.1

En ce qui concerne le second composant, il envoie des spams à partir des serveurs en utilisant un proxy générique. Il écoute les connexions entrantes sur le port TCP et envoie une notification au serveur C&C à partir de ce même port. À ce niveau, seules deux commandes peuvent être envoyées aux hosts infectés. Ce sont l’ajout d’adresses IP à la liste des ordinateurs déjà infectés et la création d’un nouveau tunnel TCP. Le serveur C&C quant à lui fonctionne avec le port 25.

Code : Sélectionner tout - Visualiser dans une fenêtre à part Mozilla/5.0 (Windows NT 6.1; rv:7.0.1) Gecko/<command_id>.<http_status>.<downloaded_file_size> Firefox/7.0.1

Pour un résumé du schéma d’exécution, on peut se référer au graphe ci-dessous.

Il faut souligner que Mumblehard intègre des lignes de code compatibles uniquement avec les systèmes d’exploitation Linux, FreeBSD et Windows. Toutefois, le binaire ELF qui n’est pas compatible avec Windows ne pourra pas s’exécuter sur cette plateforme et donc l’infecter par ce moyen. Néanmoins, il n’est pas exclu que les scripts Perl soient utilisés sans le binaire EFL ou avec un binaire compatible Windows.

Source : ESET News (pdf)

Et vous ?

Que pensez vous de ces attaques ?

Qui pensez-vous peut en être l'auteur ?

Répondre avec citation

Répondre avec citation

Partager