Rapport HP 2015 : Plusieurs failles exploitées en 2014 ont été découvertes avant cette date

Les SaaS ont également été privilégiés par les attaques en 2014.

La célérité avec laquelle les failles sont exploitées oblige les développeurs et utilisateurs à mettre un point d’honneur sur la veille technologique afin d’avoir une longueur d’avance ou être capable de réagir promptement. Ainsi dans son souci d’informer les acteurs de ce milieu, l’entreprise HP vient de sortir un rapport annuel sur les menaces informatiques qui ont eu cours durant l’année 2014.

Dans ce rapport de 74 pages, elle fait l’analyse des attaques et failles découvertes. Le point saillant de ce rapport met en exergue le fait que les failles exploitées en 2014 découlent des vulnérabilités découvertes plusieurs années auparavant. Certaines mêmes remontants à des décennies.

Par exemple, la faille référencée sous le code CVE-2014-6332, connue également sous le nom « Windows OLE Automation Array Remote Code Execution Vulnerability » est une vulnérabilité qui s’est particulièrement fait remarquer en raison de sa présence dans différentes itérations de Windows depuis la version 95. Elle ne vise que le navigateur Internet Explorer, car l’infection se répand par des scripts écrits en Visual Basic. Lorsque le code malicieux est exécuté, il permet de désactiver le mode sûr du navigateur et répandre ensuite du code indésirable.

Adobe Flash Player également a présenté ce type de faille basée sur les versions antérieures avec par exemple la vulnérabilité CVE-2014-0515 permettant à l’attaquant d’exécuter du code arbitraire à distance par différents types de vecteurs afin d’infecter les terminaux tournant sous Linux, Windows ou OS X. La fonctionnalité dans Pixel Bender a été enlevée, mais le code n’a pas été remanié dans Flash Player.

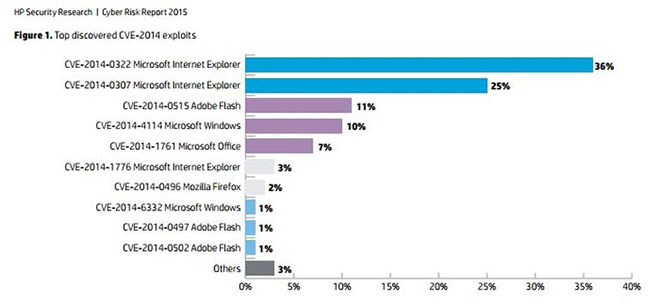

Pour avoir une lecture plus détaillée de ces failles exploitées par les malwares, on peut se référer au tableau suivant.

Par ailleurs, HP fait également remarquer qu’en 2014, les attaques ont pointé en grande partie vers les applications middlewares telles que les SaaS. Celles-ci, en s’appuyant sur des protocoles tels que HTTP, SOAP, JSON pour communiquer, exposent les données transmises sur le réseau et facilitent l’accès sans authentification. À titre d’exemple, HP a travaillé avec plusieurs middlewares et éditeurs de logiciel de gestion afin de déceler des failles éventuelles. En l’espace d’une semaine, un seul chercheur a découvert 40 vulnérabilités exploitables à distance. Ces failles partent de la divulgation d’informations personnelles au déni de service ou encore l’exécution de code à distance.

En général, le but principal des attaques reste, peu importe la plateforme, le vol d’informations personnelles et d’autres forfaits pouvant être monnayés.

En se basant sur les informations issues de ce rapport, on constate que les attaques sont possibles en grande partie à cause des failles laissées les éditeurs de logiciels. Toutefois, les utilisateurs doivent également suivre sur les mises à jour de leurs produits afin de réduire le taux d’exploitation des failles.

Source : HP

Et vous ?

Que pensez-vous des conclusions de ce rapport ?

Pensez-vous que ces informations vont susciter d’autres failles ou contribuer à corriger les failles existantes ?

Répondre avec citation

Répondre avec citation

Partager