L'application Gmail potentiellement exposée aux attaques de type MiTM sur iOS,

selon des chercheurs

Selon Lacoon Mobile Security, les utilisateurs d’iPhone qui ont installé Gmail sur leurs smartphones sont potentiellement exposés à l’interception de leurs données. Pourquoi ? Avi Basan, directeur technique de l’entreprise, avance que Google n’a pas encore mis sur pied une technologie de sécurité qui empêcherait aux hackers la lecture voire la modification des communications chiffrées échangées.

Dans un billet blog, il a donné un cours magistral pour expliquer sommairement au public en quoi consiste la sécurité mobile. « En général, les communications sécurisées reposent sur le chiffrement, à l’instar du SSL, entre l’application et le serveur pour éviter aux yeux indiscrets de regarder le contenu pendant la transmission » a-t-il commencé. Cependant, il précise que le problème avec l’utilisation unique d’un protocole SSL est qu’un hacker peut usurper l’identité d’un serveur back-end en créant un faux certificat SSL. Ainsi, il pourra alors déchiffrer le trafic pour voir ou même modifier toutes les communications en texte clair (mots de passe, courriels et même discussions instantanées inclus).

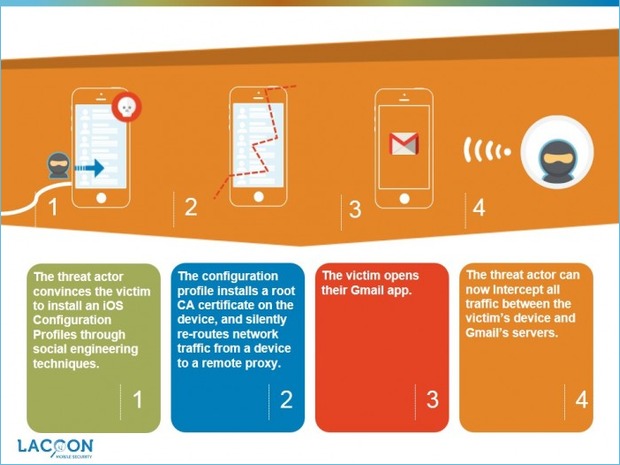

Par la suite, il a exposé un scénario d’attaque dans lequel un utilisateur est incité à installer un fichier de configuration de gestion de périphériques iOS qui contient un certificat numérique root malveillant. Par la suite le trafic de la victime serait redirigé vers un serveur sous le contrôle du hacker. Des certificats frauduleux seront alors créés et ils seront identifiés comme valides par le dispositif de la victime.

Toutefois, l’ombre de cette menace peut être dissipée grâce à l'utilisation d'un certificat de type « pinning », qui consiste à coder en dur les détails du certificat numérique légitime dans une application. Pourtant, contrairement à Android, Google n’a pas mis en œuvre un certificat de ce type sur son application pour iOS ; en clair, un hacker pourrait exécuter une attaque de type man-in-the-middle et lire des communications chiffrées. Le 24 février dernier, Lacoon en informait Google qui a reconnu le problème mais n’a toujours pas réglé la vulnérabilité.

« Nous avons été très surpris par cette faille parce que Google a mis en œuvre un certificat de type ‘pinning’ pour son application Gmail sur Android », indique Basan. « De toute évidence, l'absence de mise en œuvre de cette solution pour iOS résulte d'un oubli de la part de Google » a-t-il poursuivi.

Il a terminé son exposé en donnant quelques conseils sur la façon dont ces types de vulnérabilités pourraient être atténués, précisant que Gmail n’est pas la seule application à faire face à ce genre de menaces ; par exemple des chercheurs ont découvert que l’application de messagerie Whatssap n’a jamais fait usage de certificat de type « pinning ». Il a d’abord rappelé que tout d’abord, la tâche incombe aux développeurs de développer ce type de certificat. Toutefois, les entreprises qui font usage d’applications n’utilisant pas ce type de certificat devraient :

- consulter les profils de configuration des périphériques afin de s'assurer qu'ils n’incluent pas les certificats racines ;

- s'assurer que les employés utilisent un VPN ou tout autre canal sécurisé lors de la connexion aux ressources de l'entreprise ;

- effectuer aussi bien sur l'appareil que sur le réseau une analyse pour détecter les tentatives MitM.

Source : Lacoon

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

ça encourage.

ça encourage.

Partager