CloudFlare victime d'attaques DDoS encore plus dévastatrices que celles de SpamHaus,

les effets seraient particulièrement ressentis en Europe

En mars 2013, The Spamhaus Project a signalé avoir été victime d'une attaque DDoS répertoriée alors comme la plus grosse jamais observée sur Internet. Il a eu recours à la société CloudFlare pour s'en sortir. Aujourd'hui, c'est CloudFlare qui, à son tour, tombe sur des attaques DDoS encore plus dévastatrices que celles de l'année dernière. Matthew Prince, son Directeur Général, a expliqué sur Twitter que CloudFlare a essuyé des attaques pouvant atteindre les 400 Gbps, soit 100 Gbps de plus que celles auxquelles Spamhaus a fait face. Il précise que les effets ont particulièrement été ressentis en Europe; bien que la plupart du temps ils soient mitigés, ils sont encore « assez importants au point de causer des problèmes même en dehors de notre réseau, ce qui est ennuyeux »

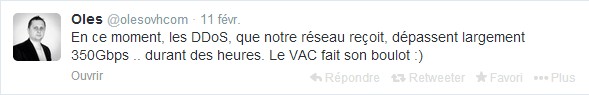

Hier, le français OVH a révélé faire face à des attaques DDoS dépassant les 350 Gbps sur son réseau. Même si, bien sûr, il n'a pas été possible de préciser s'il s'agit des mêmes assaillants.

L'une des particularités qui attirent notre attention sur l'attaque signalée par CloudFlare est la technique utilisée. Les attaques DDoS peuvent se faire de plusieurs façons. Pourtant, celles dont à été victime Spamhaus en mars dernier et CloudFlare cette année font usage de la même technique; il s'agit de la réflexion DNS. Elle est basée sur l'utilisation de serveurs de diffusion (broadcast) pour paralyser un réseau. Un serveur broadcast est un serveur capable de dupliquer un message et de l'envoyer à toutes les machines présentes sur le même réseau. Quand un ping (message ICMP ECHO) est envoyé à une adresse de broadcast, ce dernier est démultiplié et envoyé à chacune des machines du réseau. Le principe de l’attaque est de truquer les paquets ICMP ECHO REQUEST envoyés en mettant comme adresse IP source celle de la cible. Le hacker envoie un flux continu de ping vers l’adresse de broadcast d’un réseau et toutes les machines répondent alors par un message ICMP ECHO REPLY en direction de la cible. Conséquence ? Le flux est multiplié par le nombre d’hôtes composant le réseau. Tout le réseau cible subit donc le déni de service à cause de l’énorme quantité de trafic générée qui entraîne une congestion du réseau.

Cependant, dans le cas de Spamhaus, les hackers ont fait usage des serveurs DNS tandis que ceux qui sont derrière cette nouvelle vague d'attaques ont évité d'exploiter des DNS mal configurés. Ils ont choisi pour leur part d'utiliser le protocole d'Heure Réseau (NTP) des serveurs. La même stratégie a été utilisée le mois dernier pour attaquer un groupe de services de jeux en ligne.

Black Lotus, un vendeur de solution pour se protéger des attaques DDoS, a expliqué dans son rapport sur ce type de technique qu'une attaque pouvait ainsi être amplifiée par un facteur de 58,5. En clair, ils affirment que 100 Mbps de trafic NTP usurpé pourrait entraîner une attaque pouvant atteindre les 5,85 Gbps. En décembre dernier, les chercheurs de Symantec ont fait état d'une prolifération à grande échelle de ce type de technique sur le web.

Bien qu'il existe des services de protections DDoS à l'instar de Black Lotus qui peuvent aider à atténuer l'impact des attaques par NTP, les experts en sécurité demandent aux administrateurs de corriger les erreurs de configuration Web écrasant le vecteur d'attaque. « Il vaut mieux pour endiguer le flux de DDoS base de NTP par des modifications de configuration simples à des pare-feu et serveurs NTP. Cela rend le Web plus sûr pour tout le monde » écrit CloudFlare dans son rapport. D'autres entreprises comme Qualys ou encore la US Computer Emergency Response Team ont également présenté leur liste de recommandations.

Source : UCRT , QUALYS, Symantec, Twitter Matthew Prince

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager