Trustwave découvre un malware pour les serveurs IIS

qui permet à un hacker d'accéder à l'ensemble du contenu des requêtes HTTP POST des clients

Trustwave, la firme de sécurité qui a démasqué la nouvelle version du malware Pony (responsable du vol de 2 000 000 de mots de passe) vient de découvrir un nouveau malware baptisé ISN, qui cible principalement les serveurs IIS de Microsoft (IIS6 32-Bit, IIS6 64-Bit, IIS7+ 32-Bit, IIS7+ 64-Bit).

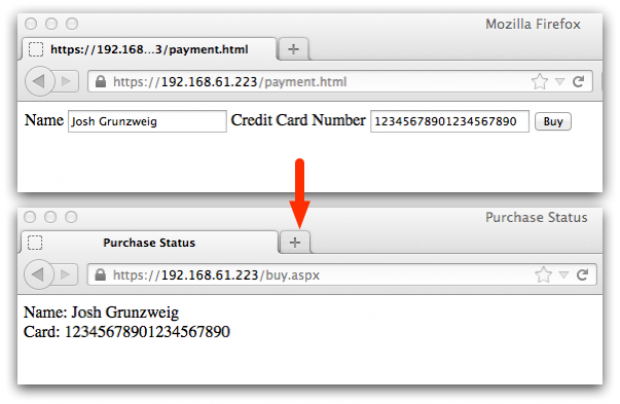

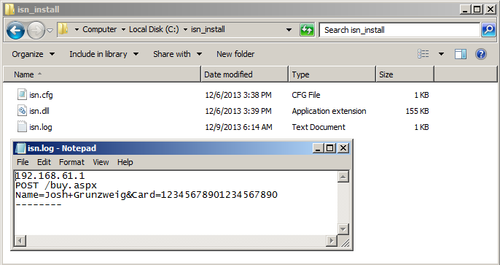

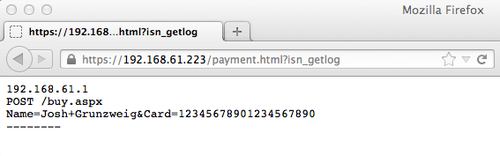

Le malware est déployé par un fichier exécutable (installeur) comme un module (bibliothèque de liaison dynamique) d’IIS. Le module opère en interceptant les requêtes POST http des clients qu’il enregistre ensuite dans un fichier log sur le disque qu’un hacker distant peut consulter (avec une simple requête GET du fichier log). Un mécanisme ingénieux qui peut être utilisé pour subtiliser les mots de passe, les noms d’utilisateurs ainsi que les numéros de cartes de crédit pour les sites d’e-commerce.

Le chiffrement ne constitue en rien une méthode de protection efficace contre ISN, puisque le malware installé dans le serveur a accès aux données de la requête POST en clair.

Pour l’instant, seul l’installeur du malware est détecté par les solutions anti-virus majeures du marché (le module quant à lui, non). Et même dans ce cas, il s’agit d’analyse heuristique. En effet, à ce jour les signatures d’ISN ne sont pas encore disponibles. Ainsi, il est extrêmement difficile de donner une carte d’infection précise du malware. Quelques serveurs seulement sont répertoriés. On espère seulement que l’infection est bénigne.

Source : Trustwave

Et vous ?

Quelles sont, d'après vous, les chances que le domaine d'infection du malware soit plus important ?

Répondre avec citation

Répondre avec citation

Partager