Le Botnet Carna crée un réseau de 420 000 bots

et réussit l’exploit de scanner l’espace complet d’adressage IPv4 d’Internet

Le rapport d’un hacker anonyme vient d’être rendu public. Selon ce rapport, une large majorité de périphériques connectés à internet ne respecte pas les mesures de sécurité élémentaires, comme l’utilisation d'un mot de passe fort, et peut donc être utilisée pour créer un botnet.

Le projet du hacker est très simple. Effectuer des scans sur une large plage d’adresses IPv4, se connecter aux équipements scannés avec le protocole Telnet. Utiliser la combinaison classique root avec le nom d’utilisateur et le mot de passe (dont plusieurs utilisaient le mot de passe « root » ou « admin ») pour se connecter à l’équipement vulnérable.

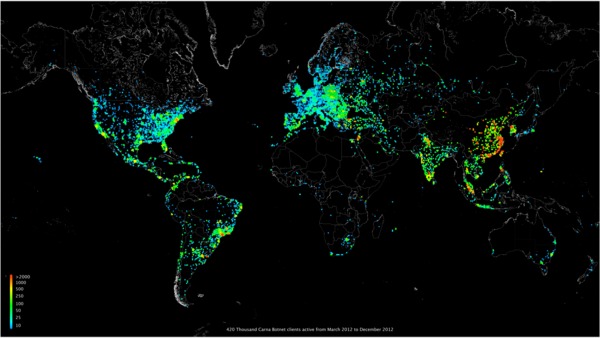

Le résultat est tout simplement ahurissant. 420 000 équipements sont vulnérables. En se servant des hôtes vulnérables, l’auteur a pu scanner l’espace complet d’adressage IPv4 de l’Internet mondial.

Répartition des 420 000 équipements vulnérables

En l’espace de six mois, celui-ci a découvert que le nombre restant d’adresses IP encore actives serait de 1,3 milliard sur un total de 4,3 milliards. Carna a reçu des réponses de 420 millions, sans compter les 36 millions de ports ouverts.

Le botnet écrit en C est composé de deux exécutables de 46 ko et 60 ko de taille. L’un était le « scanneur » Telnet, alors que le second était utilisé pour la gestion du premier et l’upload des résultats vers une adresse IP spécifique.

Il faut noter par ailleurs que le but du hacker n’était pas destructif. « Nous n’avons pas changé les mots de passe des périphériques vulnérables et ceux-ci revenaient automatiquement à leur état initial une fois redémarrés » , écrit celui-ci dans le rapport.

On pourrait croire que cette vulnérabilité est localisée dans certains pays ou continents uniquement, ou alors imputable aux équipements de certains constructeurs. La réalité est toute autre. En effet, Routeurs IPSec et BGP, systèmes de contrôle industriel, systèmes de sécurité physiques de porte, équipements des constructeurs Cisco et Juniper, sont autant d’éléments présents dans une liste exhaustive d’équipements.

De plus, le hacker affirme avoir « évité volontairement de scanner les hôtes présents sur les réseaux locaux ».

Source : Le rapport sur Carna

Et vous ?

Qu'en pensez-vous ?

Quels peuvent être les impacts d'une telle action ?

Répondre avec citation

Répondre avec citation

Partager