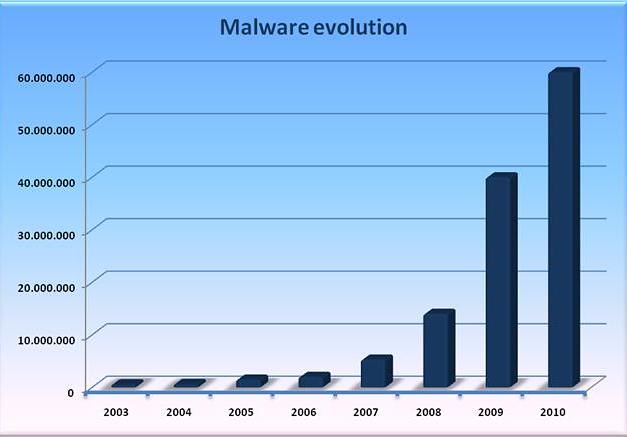

Les logiciels malveillants apparaissent à une vitesse fulgurante

Mais leurs temps de vie devient plus faible

Les nouvelles variantes de virus font leurs apparitions à une vitesse fulgurante.

D'après un rapport publié par Panda Security, le nombre moyen de malwares créés chaque jour sur les 10 premiers mois de 2010, y compris les variantes des familles existantes, est passé à 63 000 contre 55 000 en 2009, soit une augmentation de 14,5 %.

Si l'apparition des malwares suit une croissante effrénée, la mise à jour des solutions d'antivirus pour les contrecarrer est elle de plus en plus rapide.

Selon le rapport de l'éditeur des solutions d'antivirus, la durée de vie moyenne de 54 % des logiciels malveillants a été réduite à 24h, comparativement à une durée de vie de plusieurs mois en moyenne dans les années précédentes.

Panda Security affirme dans ce rapport avoir identifié et éradiqué environ 99,4 % de toutes les menaces circulant sur le web cette année.

Pour les chercheurs de la société, cette augmentation s'expliquer par la capacité des pirates et leurs intérêts à modifier ou créer de nouvelles variantes pour échapper aux logiciels d'antivirus et mener à bien leurs opérations clandestines.

La société tient néanmoins à rappeler que la réactivité des éditeurs d'antivirus ne signifie pas pour autant que les utilisateurs d'internet sont à l'abri des menaces car les pirates vont développer de nouvelles tactiques pour dominer la scène des logiciels malveillants en 2011.

Il y a juste à espérer que ceux-ci n'arriveront pas à produire des codes aussi complexes que celui de Stuxnet.

Source : Site de Panda Security

Et vous ?

Que pensez-vous de l'évolution des virus et de la réactivité des éditeurs d'antivirus ?

En collaboration avec Gordon Fowler

Répondre avec citation

Répondre avec citation

Partager