FREAK : une faille permettant d’espionner les connexions chiffrées

serait la conséquence d’une directive des États-Unis empêchant le chiffrement fort

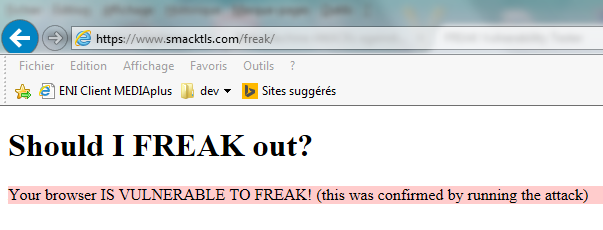

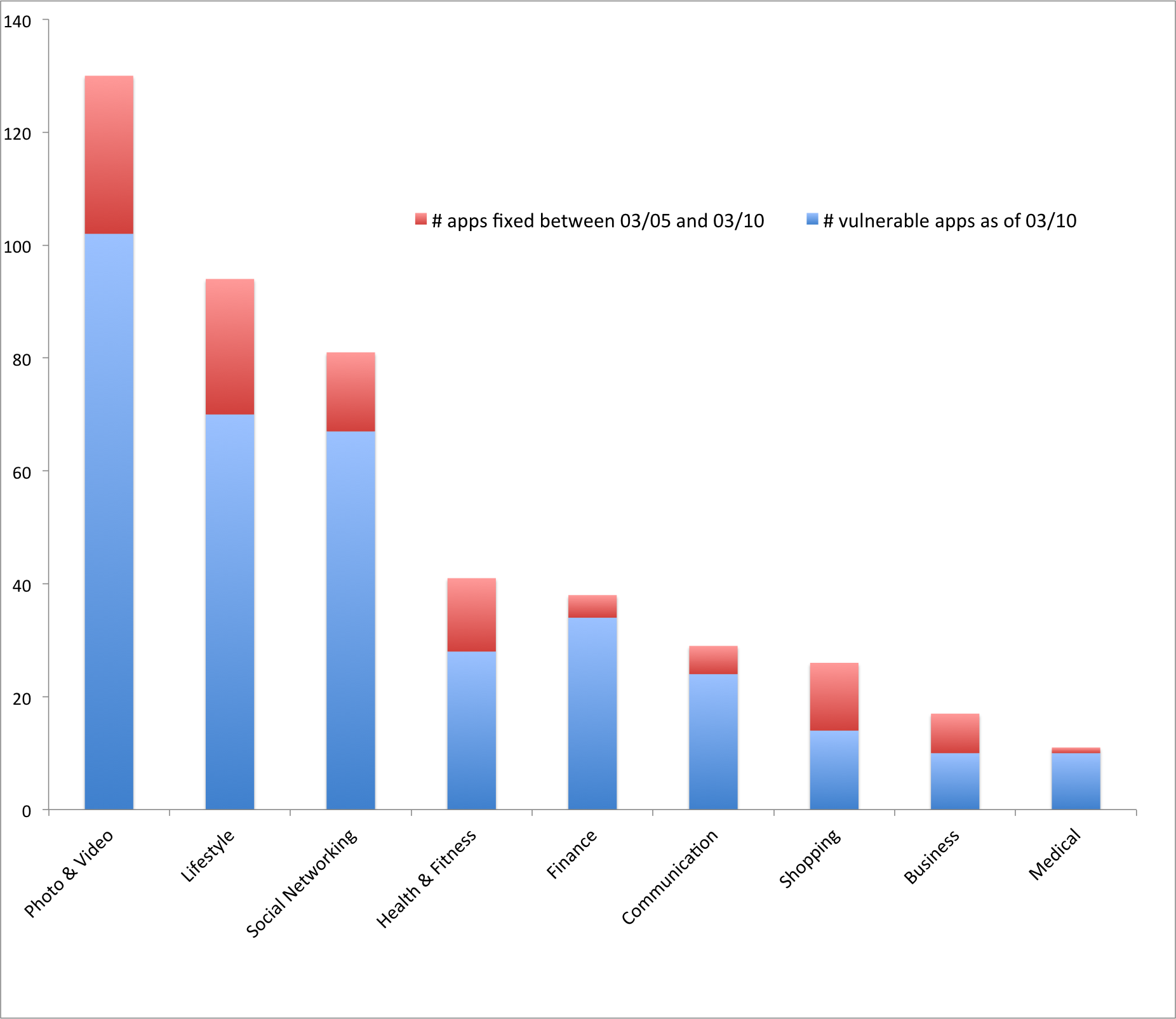

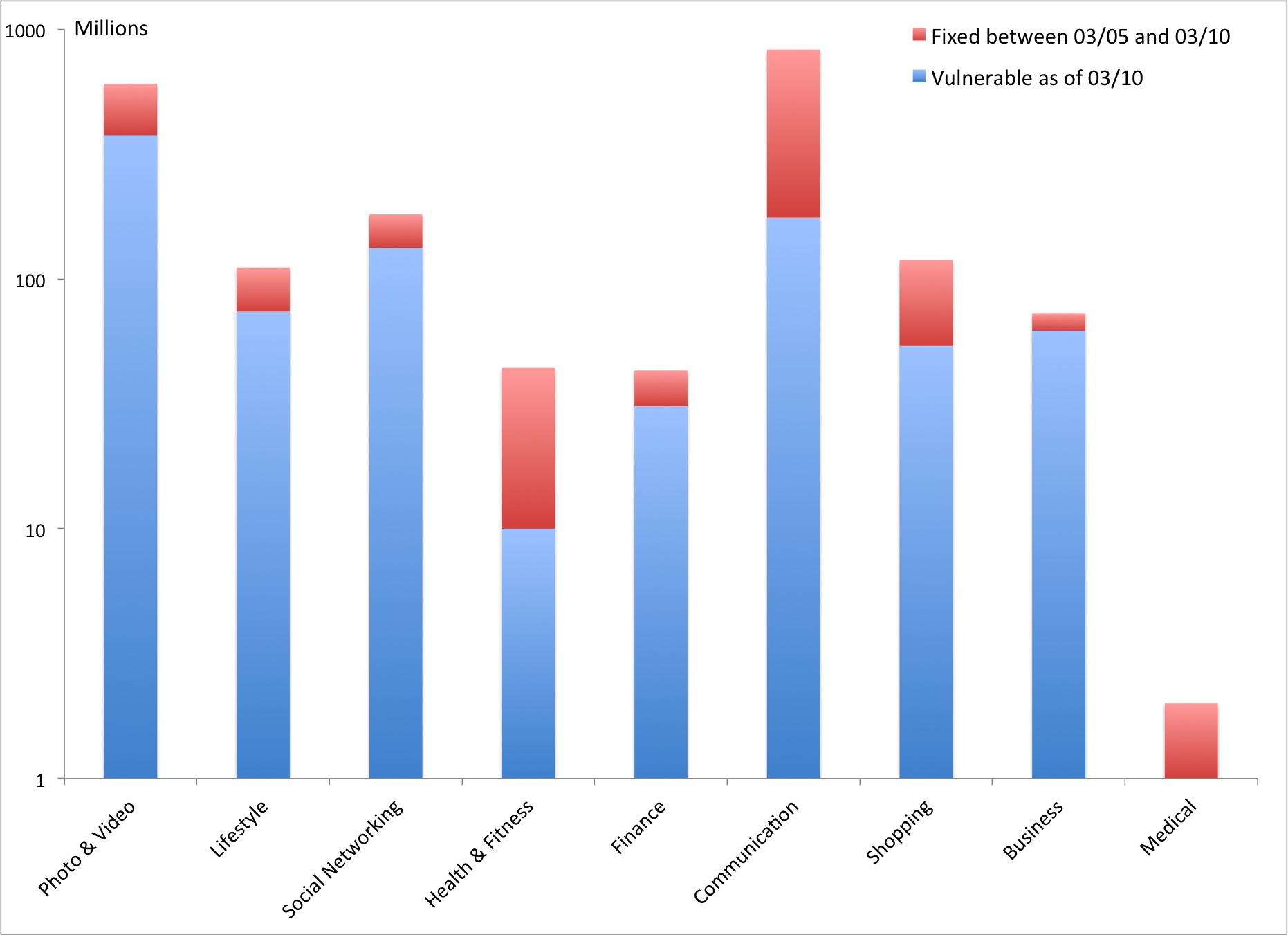

Après la faille Heartbleed dans OpenSSL, Shellshock dans le Shell d’Unix et Linux, ou encore plus récemment POODLE dans SSLv3, place à la nouvelle vulnérabilité FREAK (Factoring RSA EXPORT Attack Keys).La faille SSL FREAK qui touchait uniquement Android, iOS et OS X à la base, a été étendue à Windows. Microsoft vient de publier une alerte de sécurité pour informer l’industrie que son système d’exploitation Windows (Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7, Windows 8, 8.1, Windows Server 2012 et Windows RT) est également vulnérable.

Le problème se situerait au niveau de Schannel (Microsoft Secure Channel), qui est l'implémentation de SSL/TLS dans Windows. Internet Explorer qui l’utilise vient donc rejoindre Safari et le navigateur d’Android. Les experts de Microsoft travaillent sur un correctif. La firme n’a pas spécifié une date à laquelle celui-ci sera disponible. Il pourrait être présent dans le prochain Patch Tuesday de Microsoft prévu pour le mardi 10 mars.

Mise à jour du 06/03/15

L’écosystème de la sécurité informatique est à nouveau secoué par une faille majeure qui vient d’être découverte par des chercheurs en sécurité américains de Microsoft Research et français de l’INRIA. La vulnérabilité résulterait de la faiblesse des systèmes de chiffrement très utilisés autrefois.

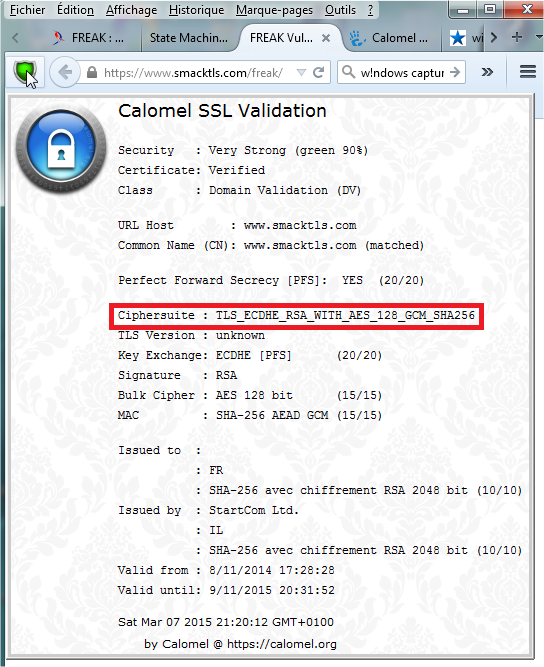

Près d’un tiers (36%) de sites seraient vulnérables à cette faille, sur 14 millions de sites Web à travers le monde supposés sécurisés, car implémentant le chiffrement des données en utilisant les protocoles SSL (Secure Sockets Layer) ou TLS (Transport Layer Security).

Elle permet des attaques de type man in the middle (homme du milieu) même sur des connexions sécurisées avec SSL. En cas d’exploit, un pirate pourrait espionner des utilisateurs et intercepter des informations privées, comme les transactions avec sa banque.

Contre toute attente, cette faille ne résulte pas d’une erreur humaine, ou d’une faiblesse imprévue ou involontaire dans les systèmes de chiffrement. En effet, elle serait la conséquence d’une directive qui avait été appliquée par le gouvernement américain dans les années 90.

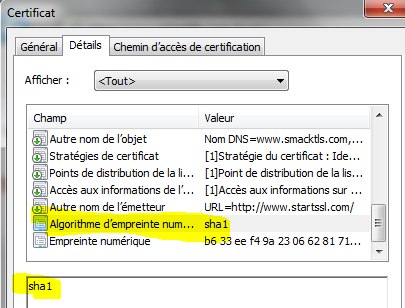

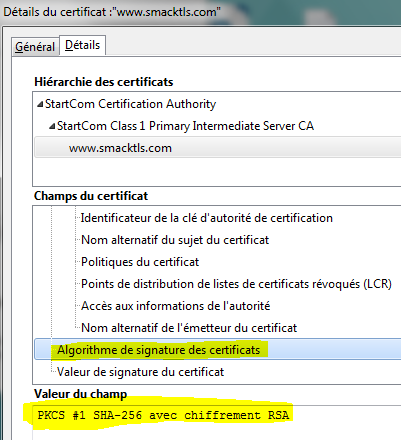

Les États-Unis avaient adopté une loi contre le développement des technologies implémentant un chiffrement fort. Cette loi interdisait l’exportation des produits disposant de trop fortes capacités de chiffrement. De ce fait, de nombreux produits ont été commercialisés en utilisant au maximum un chiffrement RSA à 512 bits, adopté comme standard à cette époque et jugé suffisant pour assurer la sécurité des données.

Cette directive avait été abolie des années plus tard, mais de nombreux sites Web, serveurs et certains navigateurs ont continué à implémenter un chiffrement faible (export RSA).

Selon des experts en sécurité, pour réussir une attaque, le pirate doit intercepter la négociation de connexion sécurisée entre un serveur et un navigateur, ensuite tromper le serveur en faisant croire à celui-ci que le navigateur a demandé un chiffrement faible. Le serveur répond alors avec une clé RSA de 512 bits, qui est validée par le navigateur. Les données ainsi transmises peuvent être facilement déchiffrées par les pirates avec les outils existants. L’exploit prend environ 7 heures pour être exécuté et requiert juste un investissement de 100 dollars.

Le navigateur Chrome de Google pour mobile serait vulnérable, ainsi que Safari d’Apple. Les terminaux Android, iPhone, iPad et les ordinateurs Mac seraient donc exposés. Ironie du sort, cette vulnérabilité affecte aussi le site Web de la maison blanche, celui du FBI et même le site de l’agence américaine de sécurité nationale (NSA).

Apple travaille sur un correctif qui sera publié la semaine prochaine pour iOS et OS X. Un patch a déjà été proposé par Google à ses partenaires. Certains sites vulnérables ont déjà élevé le niveau de leur sécurité, dont le site du FBI.

Source : Description de la FREAK

Et vous ?

Que pensez-vous de cette faille ? Quel était le but des États-Unis en imposant une telle restriction ?

Répondre avec citation

Répondre avec citation

Partager