L’ère du mot de passe révolue pour l'alliance FIDO

qui propose un nouveau standard pour faciliter et normaliser les systèmes d’authentification

En juillet 2012, plusieurs grandes entreprises avaient formé ce que l’on appelle la FIDO Alliance (Fast IDentity Online), dans un effort de créer un moyen à la fois sécurisé et facile à utiliser, qui permettrait de ne plus avoir à retenir de mots de passe. Les membres de cette alliance sont tous de grandes multinationales dans le domaine de l’IT mais aussi dans la finance, dont Google, Microsoft, Lenovo, Samsung Electronics, BlackBerry, ARM Holdings, Bank of America Corporation, PayPal, RSA, Visa, Synaptics, ainsi que d’autres.

Après plus de deux ans d’efforts, la FIDO Alliance a enfin publié les spécifications finales des deux systèmes d’authentification proposés. Le premier est décrit comme « un protocole sans mot de passe » et porte le nom de « Universal Authentication Framework (UAF) ». Ce protocole se base sur l’utilisation de l’authentification biométrique comme les empreintes digitales, la reconnaissance des visages ou encore la reconnaissance de la voix à travers une expérience utilisateur simplifiée et intuitive.

Le deuxième protocole, dénommé « Universal Second Factor (U2F) », est destiné aux infrastructures existantes à base de mot de passe, renforcées par l’introduction d’un second facteur d’authentification, qui prend ici la forme d’un périphérique externe (ex : clé USB, Bluetooth, NFC…). Ceci permettrait de diminuer la longueur des mots de passe à quatre chiffres seulement, rendant leur mémorisation plus facile pour les utilisateurs, comme c’est le cas pour les actuelles cartes de crédit.

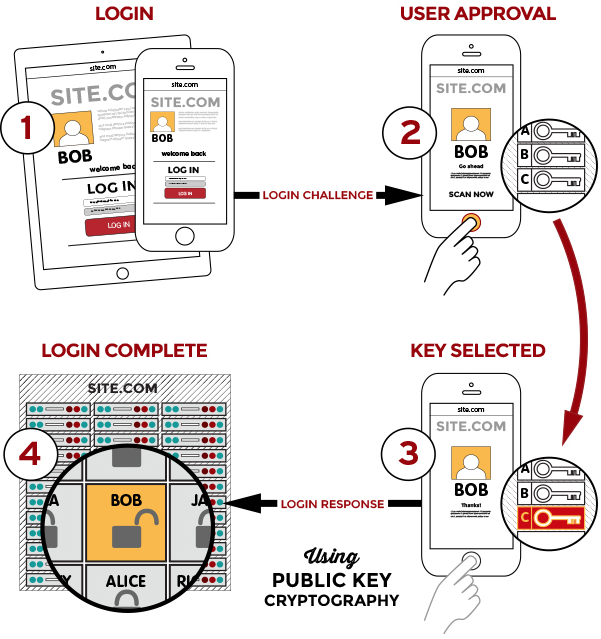

Schéma récapitulatif de l'authentification selon les spécifications de FIDO Alliance

Ces deux techniques ne semblent rien apporter de nouveau, puisqu’elles sont déjà utilisées depuis plusieurs années. Toutefois, la particularité des protocoles FIDO, est que selon les spécifications publiées, « l’authentification se passe en local et non dans le serveur distant ». En d’autres termes, une fois que le client introduit son périphérique d’authentification ou son empreinte digitale, par exemple, c’est la machine de l’utilisateur qui détermine son identité puis envoie une clé chiffrée au serveur pour la comparer avec les autres clés. De ce fait, les informations privées de l’utilisateur ne sont pas stockées chez le fournisseur de service. De plus cela permettrait d’éviter toute forme de tracking de l’utilisateur à travers différents sites web.

Une autre particularité des spécifications proposées par FIDO Alliance, est qu’elles visent à normaliser l’expérience utilisateur ainsi que les différentes couches des protocoles d’authentification, de sorte à créer un standard unifié. Le client pourrait même être « préinstallé dans le système d’exploitation ou dans le navigateur », peut-on lire sur le site de l’alliance. Selon elle, les protocoles U2F et UAF pourraient être la solution aux problèmes actuels des infractions causées par le vol d’identifiants et de mots de passe, représentant 76 % des infractions, selon le rapport d’enquête de Verizon.

Source : FIDO Alliance

Et vous ?

Qu’en pensez-vous ? Vers la fin du mot de passe ?

Répondre avec citation

Répondre avec citation

)

)

Partager