Regin : un cheval de Troie hautement sophistiqué qui a espionné au moins 10 Etats depuis 2008

Israël, la chine et les États-Unis parmi les nations soupçonnées de l’avoir développé

Des chercheurs en sécurité de Symantec ont découvert l’un des logiciels malveillants les plus sophistiqués qui n’aient jamais été conçus. Ce maliciel, qu’ils ont baptisé « Regin », a espionné une dizaine de pays sans laisser une seule trace suspecte.

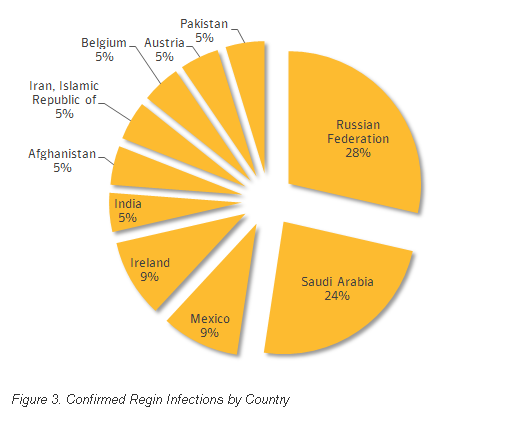

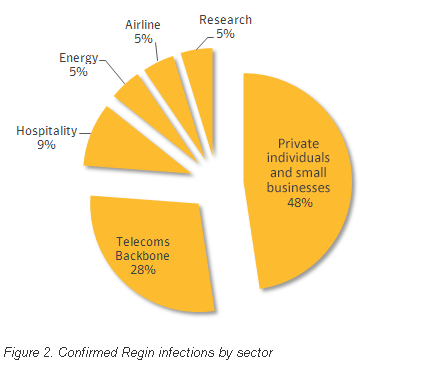

Les pays et les secteurs infectés par ce logiciel espion ne sont pas aléatoirement ciblés. La catégorie des pays et secteurs visés laisse paraître que ce maliciel aurait été sponsorisé par un État.

Les pays qui ont été espionnés sont la Russie, l’Arabie saoudite, le Mexique, l'Irlande, l'Inde, l'Afghanistan, l'Iran, la Belgique, l'Autriche et le Pakistan. Mais dans plus de la moitié des cas, ce sont la Russie et l’Arabie saoudite qui ont été les victimes.

Ces chercheurs sont surpris par la sophistication de Regin qui est hors du commun et dont le développement requiert des compétences techniques rares. « Il a été intelligemment conçu pour espionner les systèmes informatiques dans le monde entier tout en laissant à peine une trace. Les auteurs du logiciel ont fait de grands efforts pour brouiller ses pistes », affirment-ils.

Les auteurs ont utilisé des couches de chiffrement pour masquer les activités de leur logiciel espion, ce qui a permis à Regin de passer inaperçu depuis au moins 2008.

Dans plus de 75% des cas, ce logiciel s’est attaqué à des fournisseurs de services internet et aux entreprises de télécommunication. L’objectif serait d’obtenir des informations sur les petites entreprises et les particuliers qui utilisent leurs services. Mais Regin aurait aussi ciblé les compagnies aériennes, les services publics de l’énergie, les organismes de recherche et les compagnies d’accueil entre autres.

Selon Symantec, l’intelligence surprenante de Regin et sa sophistication nécessitent des financements importants et une expertise pointue pour le développer. Il ne s’agit donc pas d’un logiciel ordinaire ayant pour objectif de voler les cartes de crédit, mais bien plus que ça. En plus, vu la catégorie de pays ciblés et les fréquences par pays, Symantec affirme que la Chine, les États-Unis et Israël sont des candidats sérieux parmi les éventuels pays qui auraient parrainé ce nouveau cheval de Troie.

Les fonctions de ce logiciel malveillant sont bien étonnantes. Regin est capable de contrôler, à distance, la souris et le clavier d’un ordinateur. Mieux encore, il est capable de prendre des captures d’écran, récupérer des fichiers supprimés, enregistrer les touches appuyées sur votre clavier et l’activité de votre réseau. Ce cheval de Troie est aussi hautement personnalisable pour des missions spécifiques, comme pour le suivi des systèmes de services publics de l'énergie ou des télécommunications. Pour nos chercheurs, c’est l’évidence qu’un État aurait financé son développement.

Un autre détail sur Regin est que, selon le chercheur Liam O'Murchu, les activités de ce logiciel qui pourraient avoir débuté en 2006, ont été interrompues en 2011 pour reprendre en 2013.

Les chercheurs de Symantec ont dévoilé ce logiciel espion hautement sophistiqué, mais ils se posent encore des questions sur son mode d’action. Toutefois, ils savent qu’il a déjà utilisé une faille inconnue sur Yahoo Messenger pour mener une mission d’espionnage, et qu’il pourrait utiliser des versions usurpées de sites web populaires pour infecter des systèmes informatiques.

Source : Symantec

Et vous ?

Que pensez-vous de la recrudescence des logiciels espions dont le développement est parrainé par des États ?

Répondre avec citation

Répondre avec citation

)

)

Partager