Les cookies publicitaires pourraient permettre de vous identifier,

selon une étude menée par des chercheurs de l’université de Princeton

En décembre dernier, des documents présentés par Edward Snowden expliquaient que la NSA et son homologue britannique la GCHQ se servaient des cookies PREF de Google (cookies de préférence) pour identifier leurs cibles dans le cadre des programmes de surveillance.

Google explique que « à l'aide de ces cookies, nos sites Web enregistrent des informations qui influent sur leur fonctionnement ou leur apparence, par exemple au niveau de votre langue de prédilection ou de votre localisation géographique. Ainsi, en mémorisant votre position, un site Web peut vous fournir la météo locale ou des informations de circulation routière. Ces cookies peuvent également vous aider à modifier la taille et la police du texte ainsi que d'autres éléments de pages Web personnalisables. ». D’ailleurs, la plupart des utilisateurs de Google ont un cookie de préférence appelé "PREF" enregistré dans leurs navigateurs.

Une équipe d’ingénieurs de l’université de Princeton s’est alors interrogé sur les moyens que les agences de renseignements auraient pu déployer pour atteindre leurs objectifs. C’est dans ce contexte que l’étude intitulée « Cookies That Give you Away: The Surveillance Implications of Web Tracking » a été menée. Elle établit combien il est relativement simple de relier les points entre les cookies et les identités réelles. Le rapport constate que même HTTPS ne constitue pas une entrave à la capacité de surveillance.

« Ainsi, un espion qui peut mettre sur écoute le réseau peut non seulement regrouper les pages web visitées par un utilisateur, mais également les rattacher à des identités du monde réel », ont expliqué les chercheurs. « Même si l'identité d'un utilisateur n'est pas divulgué en clair, si l'espion en question a le pouvoir d'assignation, il pourrait obliger la divulgation de l'identité correspondant à un cookie, ou vice versa. »

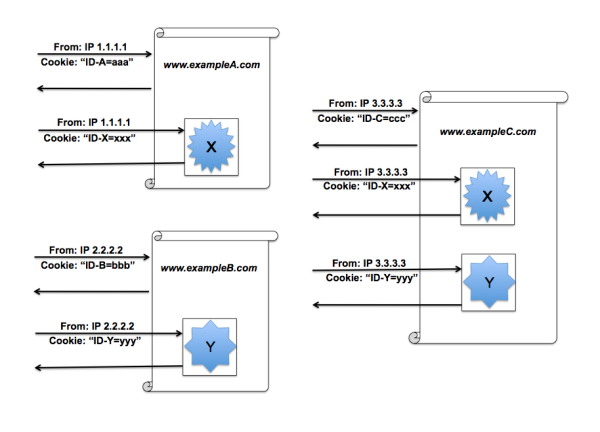

Ce diagramme illustre comment un espion peut utiliser plusieurs cookies tiers afin de relier le trafic. Lorsqu’un utilisateur visite 'www.exampleA.com’, la réponse contient le traqueur intégré X, avec un cookie d'identification 'xxx'. Les visites effectuées sur exampleA et X sont liées par une adresse IP, qui généralement ne change pas au sein d'une seule visite de la page (si l’utilisateur ne passe pas par Tor). Une autre page visitée par le même utilisateur peut intégrer traqueur Y portant le cookie au pseudonyme 'yyy'. Si les deux pages ont été visitées à partir de différentes adresses IP, au regard des cookies un espion ne saurait dire si elles ont été effectuées à partir du même navigateur. Cependant, si une troisième page intègre les deux traqueurs X et Y, l'espion saura alors que les ID de « xxx » et « yyy » appartiennent à un seul et même utilisateur. Cette méthode appliquée de manière itérative a le potentiel de lier ensemble une grande partie du trafic d'un seul utilisateur.

Par la suite les chercheurs décrivent des scénarios de menace qu’ils envisagent pour ce type de surveillance passive du réseau : « l'espion peut avoir deux objectifs: il pourrait en premier lieu vouloir cibler une personne en particulier. Dans ce cas, il connait soit l'identité dans le monde réel de la cible soit un seul cookie d'identification avéré de la cible. En second lieu, l'espion peut être engagé dans la surveillance de masse. Il voudra alors "récolter" autant que faire se peut des indices sur le web et les associer à des identités du monde réel. »

L'expérience a modélisé le comportement des utilisateurs en ligne, en supposant que l'utilisateur effectue jusqu'à 300 visites de sites sur une période de deux à trois mois, et a cherché des composants qui relieraient les utilisateurs à leur identité. Le rapport précise que 90 pour cent des visites sont en mesure d'être regroupées de cette façon.

Les chercheurs concluent le rapport en espérant que ce document « serve de base au débat politique sur la surveillance et l'écosystème de suivi Web (…). Nous espérons également qu'il permettra de sensibiliser des violations de la vie privée par des techniques d'inférence subtiles. »

Source : Cookie Surveillance (au format PDF)

Et vous ?

Qu'en pensez-vous ?

Répondre avec citation

Répondre avec citation

Partager