Envoyé par

Traroth2

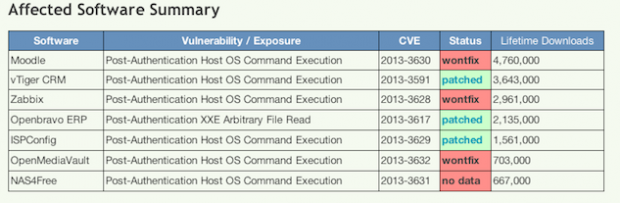

Ca dépend fortement du type d'application, ce que tu dis. Toutes les applications ne gèrent pas de notion de rôle, justement. Pour Zabbix, par exemple, ces affirmations me paraissent carrément fantaisistes. Et là, ça entame quand même méchamment sa crédibilité. Déjà qu'il a quand sélectionné des projets pas franchement parmi les plus importants de la planète, ce qui me parait quand même une coïncidence un peu bizarre, on peut commencer à se poser des questions sur sa bonne foi.

Bon, je vais me fendre de lire en détail, mais comme dit, à partir du moment où le type raconte du bullshit sur un des sujets, quelle crédibilité accorder au reste de ces propos ?

-Moodle, effectivement, la faille est sérieuse. Moodle est une plateforme de e-learning, et un "étudiant" (utilisateur sans privilèges) peut accéder au statut admin. Je dois reconnaitre que j'avais déjà entendu parler de cette application, à la réflexion.

-vTiger (il n'explique même pas ce que c'est. Pas évident pour replacer le comportement problématique dans le contexte général du fonctionnement de l'application). Déjà, il faut avoir les droits admin pour utiliser l'exploit, qui permet d'uploader des scripts php avec l'extension "php3". Le bug a là été corrigé par l'équipe.

-Zabbix, qui est une application de monitoring système. La "faille", c'est qu'un administrateur peut exécuter une commande shell à distance, y compris sur localhost. Vus les cas d'usage de Zabbix, on a du mal à voir l'aspect problématique. Au mieux, il coupe les cheveux en quatre, si on veut être indulgent.

-Openbravo ERP a corrigé la faille, qui permettait à un utilisateur authentifié de downloader des fichiers situés sur le serveur

-ISPConfig a aussi été corrigé. La faille permettait à un administrateur d'uploader un script PHP sur le serveur et de le faire exécuter...

-OpenMediaVault est une variante de Debian Linux, apparemment. Il est possible de créer un cron qui exécute un script, même en root. J'aurais tendance à dire qu'en root, il doit même être possible de faire un rm -rf /*, mais j'ai du mal à y voir quelque chose d'anormal.

-NAS4Free est une variante de système BSD. Il est donc possible entre autre d'exécuter un script PHP. Là aussi, je pense qu'on peut faire bien pire, mais je ne vois toujours pas où est le problème.

Franchement, le cas de Moodle me semble le seul réellement problématique. Le reste est vraiment tiré par les cheveux coupés en quatre.

Quelle est votre opinion ?

Les responsables des projets Zabbix, OpenMediaVault, et Moodle ont-ils raison de ne pas publier de correctifs ?

Répondre avec citation

Répondre avec citation

Partager